¿Qué es la tecnología de detección y respuesta ampliadas (XDR)?

La tecnología de detección y respuesta ampliadas o XDR es un nuevo modelo de detección y respuesta a amenazas que proporciona una protección integral frente a los ciberataques, los accesos no autorizados y los usos indebidos. El término «XDR» fue acuñado en 2018 por Nir Zuk, director tecnológico de Palo Alto Networks, y hace referencia a la tecnología que resuelve la fragmentación de la seguridad tradicional para poder ofrecer detección y respuesta en todas las fuentes de datos.

XDR en detalle

La evolución y la necesidad de XDR en el ámbito de la ciberseguridad

En el espacio digital se ha producido un incremento exponencial de las ciberamenazas que obliga a los profesionales de la ciberseguridad a mejorar continuamente sus estrategias de defensa. Una de las innovaciones más destacables de los últimos años en este sentido es la tecnología de detección y respuesta ampliadas (XDR). La XDR, cuya predecesora es la detección y respuesta en el endpoint (EDR), representa un cambio de paradigma en la ciberseguridad porque permite adoptar una estrategia de detección, respuesta y mitigación de amenazas global e integrada.

Las soluciones de ciberseguridad tradicionales no consiguen atajar la complejidad de las amenazas modernas. La XDR, sin embargo, recopila y correlaciona distintos datos procedentes de varias fuentes de todo el ecosistema de TI de las organizaciones, incluidos endpoints, redes, entornos en la nube y aplicaciones, lo que permite a los equipos de seguridad obtener una visibilidad completa de las posibles amenazas y una mayor información contextual. Entender este contexto es crucial para identificar de forma precisa los ataques sofisticados de varias fases que de otra forma podrían pasar desapercibidos y para reducir notablemente el tiempo que transcurre entre la identificación y la mitigación de las amenazas.

Los adversarios han pasado de lanzar ataques de un solo vector a orquestar complejas campañas multivectoriales que explotan vulnerabilidades en varios puntos de entrada. Los sistemas de seguridad tradicionales, a menudo centrados en capas de defensa aisladas, ya no pueden seguir el ritmo de estos ataques avanzados. Para cubrir estas carencias, la XDR unifica los datos de seguridad y posibilita los análisis en tiempo real, la detección de amenazas y una respuesta rápida. La XDR no solo ayuda a las organizaciones a frustrar las amenazas, sino que también agiliza y optimiza las operaciones de seguridad, lo que libera una serie de recursos que, de no ser así, se dedicarían a tareas de investigación y respuesta manuales.

Explore la evolución de la XDR en nuestro mapa interactivo disponible aquí.

Diferencias entre la XDR y las soluciones de seguridad tradicionales

La tecnología de detección y respuesta ampliadas (XDR) supone un cambio significativo con respecto a las soluciones de seguridad tradicionales, puesto que ofrece una estrategia de seguridad más completa y adaptable. Estas son algunas de las principales diferencias que ponen de relieve las ventajas de la XDR frente a los métodos tradicionales:

Alcance e integración de datos:

Las soluciones tradicionales suelen operar de forma fragmentada y se centran en capas de defensa específicas, como la seguridad de endpoints, redes o aplicaciones. Esta fragmentación limita su capacidad de detectar ataques multivectoriales coordinados y de responder a ellos de manera eficaz.

La XDR integra datos de distintas fuentes, como endpoints, redes, entornos en la nube y aplicaciones. Esta estrategia integral ofrece una perspectiva más amplia de las amenazas y permite la correlación de datos en varios vectores, lo que ayuda a detectar patrones de ataque complejos que de otra forma podrían pasar desapercibidos.

Información contextual:

Las soluciones tradicionales carecen de contexto, puesto que suelen emitir alertas aisladas que hay que investigar y correlacionar manualmente para poder comprender el alcance de un ataque.

En cambio, la XDR analiza los datos de distintas capas del entorno de TI para proporcionar información contextual. Este contexto ayuda a los equipos de seguridad a entender las tácticas, técnicas y procedimientos (TTP) de los atacantes y les permite responder con la información en la mano.

Detección y respuesta a amenazas automatizadas:

Las soluciones tradicionales dependen en gran medida de la intervención manual para el análisis, la investigación y la respuesta a las amenazas, lo que se traduce en retrasos a la hora de detectar y mitigar ataques.

La XDR, por su parte, se sirve de la automatización y el aprendizaje automático para identificar las amenazas y responder a ellas con rapidez. Los libros de estrategias automatizados pueden ejecutar acciones predefinidas en función de la gravedad de la amenaza para así reducir el tiempo de respuesta y que los equipos de seguridad puedan centrarse en tareas más estratégicas.

Supervisión en tiempo real:

Las soluciones tradicionales suelen carecer de funciones de supervisión en tiempo real, por lo que resulta difícil detectar las amenazas y responder a ellas sobre la marcha.

La XDR ofrece supervisión en tiempo real y detección continua de amenazas en todo el ecosistema de TI. Este método proactivo ayuda a identificar y frustrar las amenazas en sus fases iniciales para minimizar los posibles daños.

Adaptabilidad y escalabilidad:

Las soluciones tradicionales pueden quedarse a la zaga de las nuevas técnicas de ataque y del dinamismo de las amenazas en evolución. Adaptar estas soluciones puede ser complejo y requerir numerosos recursos.

Por el contrario, las soluciones XDR están diseñadas para ajustarse a las nuevas amenazas y vectores de ataque. Pueden escalarse para acomodar infraestructuras informáticas en expansión y así garantizar una protección coherente si crece la huella digital de la organización.

Compatibilidad con el teletrabajo y la nube:

Las soluciones tradicionales pueden no ser adecuadas para proteger entornos en la nube o de teletrabajo, que son cada vez más habituales.

A diferencia de ellas, la tecnología XDR está pensada para adaptarse a entornos diversos, incluidos los sistemas basados en la nube y los dispositivos remotos. Con esta flexibilidad, las organizaciones pueden mantener la seguridad en infraestructuras distribuidas y en evolución.

Diferencias entre XDR y EDR

Mientras que la tecnología EDR se centra en el nivel del endpoint, la tecnología XDR extiende su alcance a varios vectores para ofrecer una estrategia más global e integrada para la detección y respuesta a amenazas. Esta perspectiva ampliada permite disfrutar de una búsqueda de amenazas más eficaz, unos tiempos de respuesta a incidentes reducidos y una estrategia de seguridad mejorada. La elección entre las tecnologías EDR o XDR dependerá de los requisitos, los recursos y la madurez en materia de seguridad concretos de cada organización.

Algunos de los aspectos clave de la EDR y la XDR que debe tener en cuenta a la hora de tomar una decisión bien fundada sobre la estrategia de seguridad de su organización son el alcance de la protección, la integración con herramientas de terceros, la detección y repuesta a amenazas, la eficiencia operativa, cuestiones de costes y recursos, y la dependencia de proveedores concretos.

Para conocer en detalle las ventajas, los inconvenientes y las mejores aplicaciones tanto de la EDR como de la XDR, lea el artículo What is EDR vs. XDR? (disponible en inglés).

Diferencias entre XDR y SIEM

En el campo de la ciberseguridad, resulta esencial entender las diferencias entre los sistemas de detección y respuesta ampliadas (XDR) y de gestión de eventos e información de seguridad (SIEM). Se trata de herramientas diferentes con distintos propósitos y funciones, y saber cómo funcionan puede ser determinante a la hora de diseñar su estrategia de ciberseguridad.

Los sistemas SIEM agregan y analizan datos de logs generados en todo el entorno de TI, que puede incluir aplicaciones, sistemas y dispositivos de red. Proporcionan análisis en tiempo real de las alertas de seguridad y también ayudan con el cumplimiento normativo y la respuesta a incidentes. Un aspecto clave de SIEM es su capacidad de correlacionar eventos de distintos sistemas y crear alertas basadas en reglas definidas. Sin embargo, los sistemas SIEM suelen ser reactivos y dependen de reglas predefinidas, cosa que mengua su eficacia a la hora de identificar amenazas nuevas o complejas.

En cambio, la XDR unifica los puntos de control, la infraestructura de seguridad y la inteligencia sobre amenazas en una plataforma cohesionada. Recopila y correlaciona automáticamente los datos de distintos productos de seguridad para facilitar la detección de amenazas y mejorar la respuesta a incidentes. La tecnología XDR es generalmente más proactiva que SIEM, ya que se sirve del aprendizaje automático y los análisis avanzados para identificar amenazas y responder a ellas.

Lea nuestro artículo What is XDR vs. SIEM? (disponible en inglés) para conocer las diferencias entre los sistemas XDR y SIEM, y diseñar su estrategia de ciberseguridad en consecuencia.

Diferencias entre XDR y MDR

La combinación de las tecnologías de detección y respuesta ampliadas (XDR) y de detección y respuesta gestionadas (MDR) puede fortalecer la estrategia de seguridad de las organizaciones. Una diferencia fundamental entre estos dos modelos es que XDR es un producto de seguridad que utilizan los equipos, ya sean gestionados o internos, para detectar e investigar incidentes de seguridad y darles respuesta, mientras que MDR hace referencia a servicios de seguridad prestados a organizaciones que carecen de los recursos necesarios para ocuparse por su cuenta de la supervisión, detección y respuesta a amenazas.

Aquí encontrará un análisis detallado de las principales diferencias entre XDR y MDR (artículo disponible en inglés).

Ventajas de la tecnología XDR

Visibilidad y funciones de detección mejoradas

La visibilidad y la detección son fundamentales para contener las amenazas. Si no puede ver una amenaza, no puede identificarla ni investigarla ni, por descontado, detenerla. Los atacantes se aprovechan de la nube y el aprendizaje automático para perpetrar ataques de gran envergadura y complejidad que les permitan establecerse en las redes de sus víctimas y exfiltrar datos y propiedad intelectual valiosos. Esto significa que las soluciones XDR deben ofrecer una visibilidad y unas funciones de detección robustas, entre ellas:

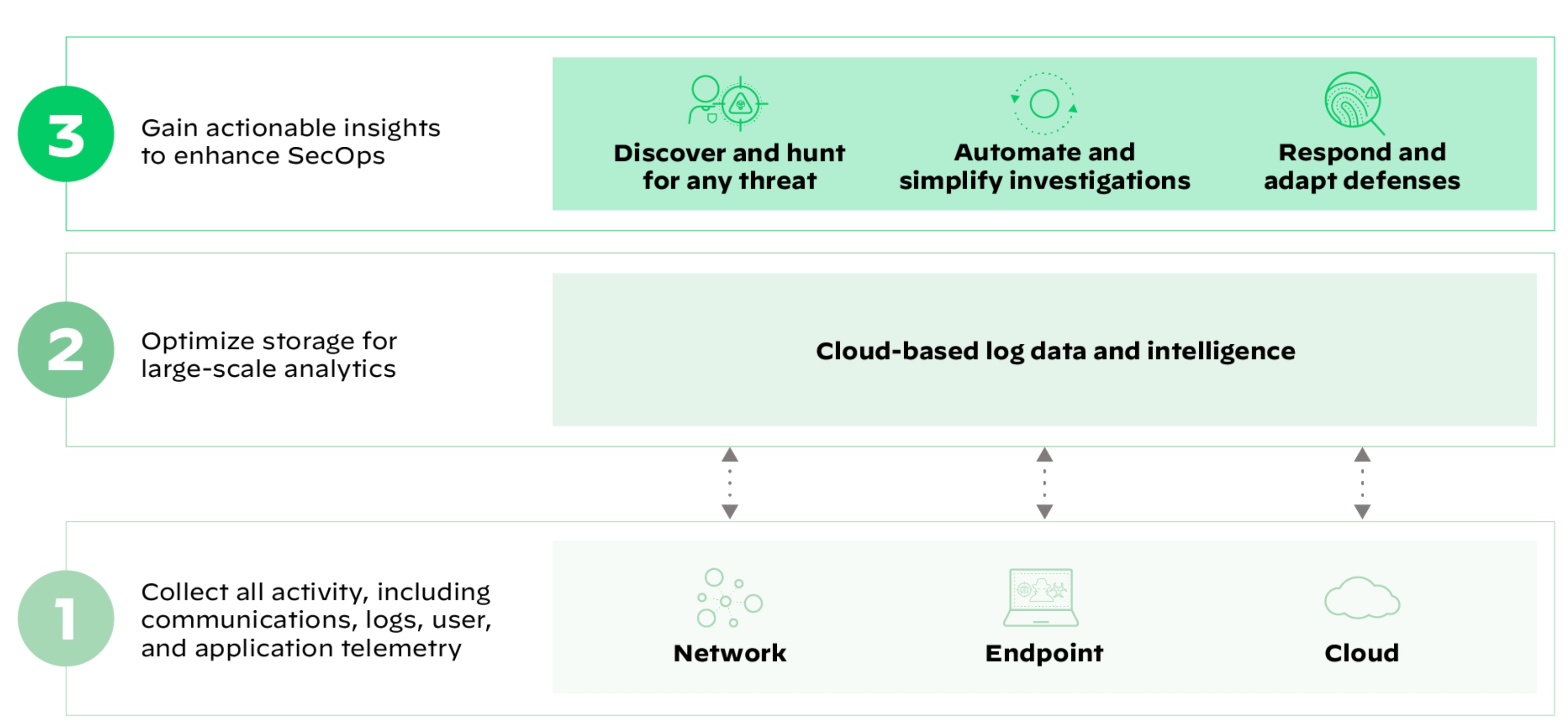

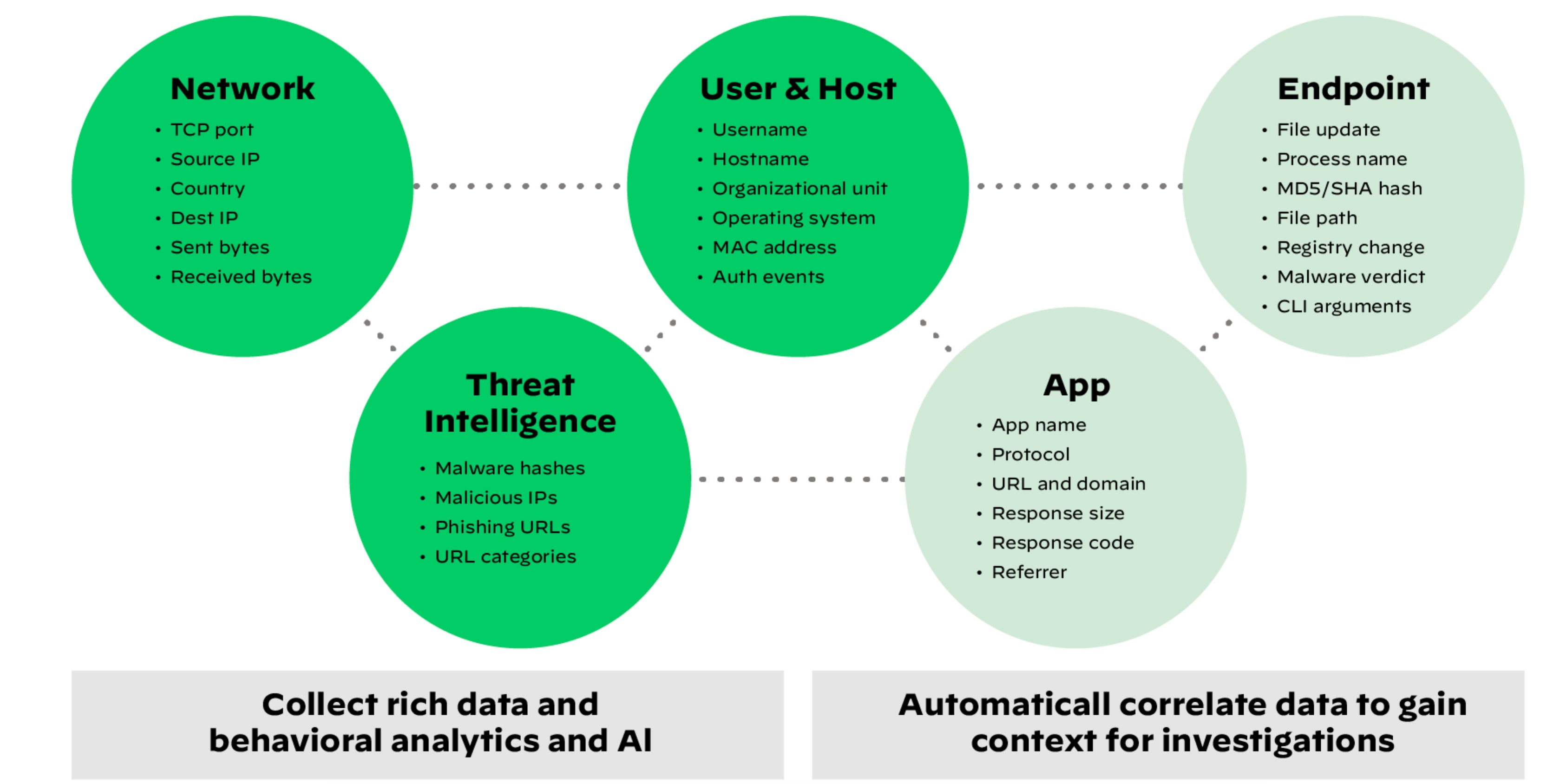

Amplia visibilidad y comprensión del contexto: los productos independientes aislados no pueden más que producir datos aislados, lo que mina la eficacia. Para combatir a los atacantes de forma eficaz, tiene que ser, como mínimo, tan hábil en su propio entorno como ellos. Una solución XDR debe ofrecer visibilidad y funciones de detección en todo el entorno, e integrar la telemetría de sus endpoints, redes y entornos en la nube. Además, debe ser capaz de correlacionar estas fuentes de datos para entender cómo están relacionados los distintos eventos y si, por contexto, un comportamiento es o no sospechoso (véase la figura de abajo).

XDR rompe los silos tradicionales de detección y respuesta.

Conservación de datos: los atacantes son pacientes y persistentes. Son perfectamente conscientes de que la detección es más improbable si se mueven despacio, de modo que no tienen ningún problema en esperar a que expiren los periodos de conservación de logs de las tecnologías de detección de su organización. La tecnología XDR recopila, correlaciona y analiza los datos de la red, los endpoints y la nube en un único repositorio, y ofrece un periodo de conservación de 30 días como mínimo.

Análisis del tráfico tanto interno como externo: las técnicas de detección tradicionales se centran primordialmente en los atacantes externos, lo que proporciona una visión incompleta de los posibles adversarios. La detección no puede buscar únicamente ataques procedentes de fuera del perímetro. También debe crear perfiles de las amenazas internas y analizarlas para buscar comportamientos anómalos y potencialmente maliciosos con el fin de identificar un uso indebido de las credenciales.

Inteligencia sobre amenazas integrada: debe contar con las herramientas necesarias para gestionar los ataques desconocidos. Un método de gran ayuda es la posibilidad de aprovechar los ataques conocidos que ya hayan visto otras organizaciones con anterioridad mediante el empleo de la inteligencia sobre amenazas recopilada por una red internacional de empresas. Cuando una organización de la red identifica un ataque, puede aprovechar el conocimiento adquirido a partir de ese ataque inicial para identificar ataques sucesivos en su entorno.

Detección personalizable: proteger su organización implica una serie de retos particulares relacionados con sistemas concretos, diferentes grupos de usuarios y atacantes de diversa índole. Lo ideal sería que los sistemas de detección pudieran configurarse según las necesidades concretas de su entorno. Estos retos requieren una solución XDR que permita detecciones tanto predefinidas como personalizadas.

Detección basada en el aprendizaje automático: con ataques que no parecen malware tradicional —como los que se dirigen a los archivos del sistema autorizados, utilizan entornos de scripts y atacan al registro— es preciso que la tecnología de detección emplee técnicas analíticas avanzadas que examinen toda la telemetría recopilada. Estas metodologías incluyen aprendizaje automático supervisado y parcialmente supervisado.

Operaciones de seguridad simplificadas

Ahora que las organizaciones lidian con un conjunto de amenazas cada vez mayor y unos ecosistemas de TI cada vez más complejos, la tecnología XDR ofrece una estrategia optimizada para la gestión de la seguridad gracias a la consolidación y la automatización de varias tareas.

Una de claves para simplificar las operaciones de seguridad con XDR es la visibilidad centralizada que ofrece esta tecnología. Las soluciones de seguridad tradicionales suelen generar una avalancha de alertas de distintas fuentes que ahoga a los equipos de seguridad en un mar de datos por cribar. Para acabar con este problema, XDR consolida los datos de endpoints, redes, aplicaciones y entornos en la nube en una plataforma unificada. Esta vista centralizada proporciona a los equipos de seguridad toda la información necesaria sobre la estrategia de seguridad de la organización, lo que evita que tengan que ir cambiando de herramienta o interfaz. Esta visibilidad optimizada acelera la detección de amenazas y permite tomar decisiones con mayor rapidez, ya que los técnicos de seguridad pueden entender el contexto de un incidente y determinar su gravedad en tiempo real.

Además, las funciones de automatización de XDR mejoran notablemente la eficiencia de las operaciones de seguridad. Para no tener que recurrir a la investigación y la respuesta manuales, la tecnología XDR emplea libros de estrategias predefinidos y algoritmos de aprendizaje automático para automatizar tareas en función de patrones de amenazas y la gravedad de estas. Esta automatización no solo acelera el proceso de respuesta, sino que también minimiza el riesgo de errores humanos y libera al personal de seguridad para que pueda dedicarse a iniciativas más estratégicas. La plataforma de XDR ejecuta impecablemente tareas rutinarias y repetitivas como clasificar alertas, aislar endpoints en riesgo e iniciar flujos de respuesta a incidentes, de manera que los equipos de seguridad pueden dedicarse a las labores más importantes.

Velocidad de respuesta e investigación

Una vez alertado por la presencia de posibles amenazas en su entorno, es el momento de clasificarlas e investigarlas sin tiempo que perder. El problema de los sistemas tradicionales de detección y respuesta es que no aciertan a hacerlo de forma eficaz, sobre todo cuando el ataque afecta a distintos componentes de su entorno. Las soluciones XDR pueden mejorar radicalmente este proceso gracias a funciones de investigación y respuesta como las siguientes:

Correlación y agrupación de alertas relacionadas y de datos de telemetría: cuando una organización sufre un ataque, es fundamental actuar rápido. Para cuando se recibe la alerta de una amenaza, el atacante ya se ha puesto a trabajar con empeño para conquistar determinados objetivos en su entorno. Tiene que ser capaz de entender rápidamente el ataque y toda su cadena de causalidades. Esto significa que, en primer lugar, su herramienta de XDR debe reducir la cantidad de información innecesaria agrupando automáticamente las alertas relacionadas y priorizando de forma eficaz los eventos que requieran su atención con la mayor urgencia. Después, su herramienta de XDR deberá construir una cronología del ataque y consolidar los logs de actividad de la red, los endpoints y los entornos en la nube. Visualizar la actividad y secuenciar los eventos permite determinar la causa original de la amenaza, así como valorar el posible daño y alcance.

XDR recopila datos de cualquier fuente y los correlaciona y consolida para optimizar la detección y búsqueda.

Rápida investigación de los incidentes con acceso instantáneo a todos los artefactos forenses, eventos e inteligencia sobre amenazas en una única ubicación: evalúe logs de eventos, claves del registro, el historial del navegador y otros muchos artefactos clave para detectar con rapidez la actividad de los atacantes. Las herramientas diseñadas con un único propósito, ya sea el análisis forense, la protección del endpoint o la detección y respuesta, pueden frenar el rendimiento e incrementar la complejidad. Para resolver un incidente, es imprescindible dar con el punto de entrada y localizar los restos del ataque, incluso si los adversarios han intentado cubrir su rastro.

Interfaces de usuario consolidadas con capacidad de desplazar los datos rápidamente: cuando empiezan a investigar las alertas, sus analistas de seguridad necesitan un entorno de trabajo optimizado que les permita entender la causa original de las alertas de cualquier fuente con un solo clic. Los analistas no deberían perder tiempo teniendo que pasar de una herramienta a otra.

Búsqueda de amenazas manual y automatizada: cada vez son más las organizaciones que buscan adversarios activos de forma preventiva para que sus analistas puedan formular hipótesis de ataque y discernir entre la actividad que es relevante de la que no lo es. Para que la búsqueda de amenazas sea posible, se necesitan potentes funciones para localizar pruebas que demuestren las hipótesis, además de inteligencia sobre amenazas integrada para buscar actividad ya observada en la red extendida. Y esta inteligencia sobre amenazas debería integrarse y automatizarse de manera que no quede duda de si una amenaza se ha visto con anterioridad sin necesidad de realizar un enorme trabajo de análisis manual (por ejemplo, abriendo 30 pestañas del navegador para buscar una dirección IP maliciosa en distintas fuentes de inteligencia sobre amenazas).

Respuesta coordinada: una vez detectada e investigada la actividad de una amenaza, el siguiente paso es corregir los problemas y aplicar las políticas de forma eficiente y eficaz. Su sistema debe ser capaz de coordinar una respuesta a las amenazas activas y prevenir futuros ataques en la red, los endpoints y los entornos en la nube. Esto incluye la comunicación entre las tecnologías de prevención (por ejemplo, que un ataque bloqueado en la red actualice automáticamente las políticas que se aplican a los endpoints), ya sea de forma nativa o a través de interfaces de programación de aplicaciones (API), y la capacidad de que el analista responda directamente a través de la interfaz de XDR.

Casos de uso de la tecnología XDR

Protección de grandes empresas

La mayoría de las empresas recibe miles de alertas de multitud de soluciones de supervisión, pero tanta sobreinformación es contraproducente. La detección no es más avanzada cuantas más alertas reciba el equipo de seguridad, sino cuanto mejores y más útiles sean esas alertas. Para conseguir este tipo de detección avanzada, es necesario integrar la totalidad de las tecnologías de detección en uso, además de contar con herramientas de análisis sofisticado que examinen los datos de los endpoints, la red y la nube para encontrar y validar la actividad de los adversarios en un entorno dado.

En este sentido, la tecnología XDR desempeña un papel fundamental a la hora de proteger a las grandes empresas, ya que ofrece una solución de ciberseguridad integral que consolida distintos aspectos de la detección, respuesta y prevención de amenazas en un único sistema unificado. XDR ofrece una visibilidad centralizada porque recopila y analiza datos de distintas partes de la infraestructura de la empresa, incluidos las redes, los endpoints y los entornos en la nube. Así, los equipos de seguridad pueden identificar y responder a amenazas complejas que pueden afectar a distintos componentes del entorno de seguridad empresarial.

Defensa contra amenazas avanzadas persistentes (APT)

Una solución XDR constituye una defensa robusta frente a las amenazas avanzadas persistentes (APT) gracias a su enfoque multifacético para la detección, respuesta y prevención de amenazas. Las APT son ciberataques sofisticados y sigilosos que tienen el propósito de establecerse a largo plazo en los sistemas de una organización para perpetrar robos de datos, actos de espionaje u otras actividades disruptivas. Las funciones de XDR son ideales para combatir las APT:

En primer lugar, la visibilidad centralizada y la agregación de datos de la red, los endpoints y los entornos en la nube de toda la organización, entre otras fuentes, permiten a la tecnología XDR identificar los sutiles indicios de las APT. La XDR analiza patrones de comportamiento y anomalías para descubrir indicadores que podrían apuntar a una campaña de APT activa, lo que ayuda a los equipos de seguridad a detectar estos ataques con prontitud.

En segundo lugar, los mecanismos de detección avanzada de amenazas de XDR, como el aprendizaje automático y el análisis del comportamiento, son excelentes para reconocer las tácticas, técnicas y procedimientos (TTP) sofisticados que emplean estos atacantes. Gracias a estos mecanismos, la XDR es capaz de detectar anomalías que podrían pasar desapercibidas con las estrategias tradicionales basadas en firmas.

En tercer lugar, las funciones automatizadas de respuesta a amenazas de la XDR permiten contener y mitigar las ATP con celeridad. Al detectarse actividad de alguna APT, los libros de estrategias predefinidos pueden iniciar respuestas automáticamente, como aislar los endpoints en riesgo o bloquear comunicaciones maliciosas. Actuar con esta rapidez impide la persistencia de las APT y limita su impacto.

Asimismo, las funciones de integración y orquestación de XDR contribuyen a la eficacia de las defensas contra las APT. Como la tecnología XDR conecta distintas herramientas de seguridad y comparte inteligencia sobre amenazas entre ellas, puede correlacionar información para que los equipos puedan conocer en detalle el alcance de una campaña de APT y responder de manera más precisa.

La XDR constituye una defensa formidable contra las APT debido a su capacidad para detectar indicadores sutiles, emplear técnicas de detección de amenazas avanzadas, automatizar respuestas e integrarse con otras herramientas de seguridad. De manera conjunta, todos estos atributos conforman una potente barrera defensiva contra los riesgos persistentes y cambiantes que suponen las APT.

XDR para el cumplimiento normativo

La tecnología XDR desempeña un papel crucial a la hora de ayudar a las organizaciones con el cumplimiento normativo, especialmente para acatar normativas como el RGPD (Reglamento General de Protección de Datos), la PII (información de identificación personal), la HIPAA (Ley de Transferibilidad y Responsabilidad del Seguro Sanitario) y la FINRA (Autoridad Reguladora de la Industria Financiera). Así es como una solución XDR puede ayudar en este contexto:

- Protección de datos y supervisión de la privacidad: la visibilidad centralizada y las completas funciones de agregación de datos de la XDR permiten a las organizaciones supervisar los flujos de datos y el acceso a los mismos en toda su infraestructura. De esta forma, pueden identificar y evitar accesos no autorizados a los datos confidenciales y, por tanto, garantizar el cumplimiento de normativas como el RGPD, que exigen estrictas medidas de protección y privacidad de los datos.

- Detección de amenazas y respuesta a incidentes: las funciones de detección avanzada de amenazas de la XDR permiten identificar posibles brechas o actividades no autorizadas que podrían poner en riesgo los datos confidenciales. Si se produce un incidente de seguridad, la rápida respuesta a incidentes y las acciones automatizadas de la tecnología XDR ayudan a contener la brecha con prontitud, lo que minimiza la exposición de los datos y garantiza el cumplimiento de las normativas que requieren que se notifiquen y resuelvan las brechas sin dilación.

- Gestión de riesgos y evaluación de vulnerabilidades: la capacidad de una solución XDR para analizar y correlacionar datos de distintas fuentes ayuda a identificar vulnerabilidades en el entorno de TI. Al realizar evaluaciones de vulnerabilidades con regularidad, las organizaciones pueden abordar de forma proactiva las carencias de seguridad, lo cual es esencial para mantener el cumplimiento de normativas como la HIPAA y la FINRA, que exigen prácticas de gestión de riesgos robustas.

- Creación de informes y registros de auditoría: las soluciones XDR generan logs y registros de auditoría detallados de los eventos de seguridad, las actividades de los usuarios y los cambios en el sistema. Estos registros de auditoría ayudan a las organizaciones a demostrar que cumplen la normativa, ya que ofrecen prueba de sus respuestas y medidas de seguridad ante reguladores y auditores.

- Intercambio de inteligencia sobre amenazas: las soluciones XDR ayudan a compartir inteligencia sobre amenazas entre distintos sistemas y herramientas de seguridad, lo que contribuye a detectar rápidamente amenazas emergentes que podrían poner en peligro datos confidenciales. Este enfoque proactivo se ajusta a los requisitos de cumplimiento normativo para proteger la información confidencial y mantener los estándares normativos.

- Documentación y rendición de cuentas: la documentación sobre los eventos de seguridad, las respuestas a incidentes y las medidas correctivas de las soluciones XDR contribuyen a la transparencia y a la rendición de cuentas, que son aspectos cruciales del cumplimiento normativo. Las organizaciones pueden mantener registros exhaustivos de todas sus actividades relativas a la seguridad para demostrar su compromiso con el cumplimiento de las regulaciones pertinentes.

- Mejora y supervisión continuas: los mecanismos de mejora y supervisión continuas de XDR ayudan a las organizaciones a mantener una estrategia de seguridad sin fisuras y a adaptarse a las nuevas amenazas y a los cambios normativos. De este modo, se cubre la necesidad de cumplir sistemáticamente con normativas en constante cambio.

Estrategias para lograr una implementación de XDR eficaz

A continuación planteamos una serie de estrategias concretas que pueden ayudar a las organizaciones a implementar una solución XDR de manera eficaz:

- Evaluación y planificación:

Evaluación del entorno actual: para empezar, es necesario que entienda la actual infraestructura de seguridad de su organización, incluidos los procesos, las herramientas y las fuentes de datos. Esta evaluación le ayudará a identificar las carencias que puede solventar una solución XDR.

Establecimiento de objetivos: defina claramente qué objetivos desea conseguir con la implementación de la tecnología XDR. ¿Desea mejorar la detección de amenazas, la respuesta a incidentes, el cumplimiento normativo o su seguridad en general? Establezca propósitos concretos que encaucen su estrategia de implementación. - Selección de proveedores:

Investigación y evaluación: explore las distintas soluciones XDR disponibles en el mercado. Evalúe sus características, funciones, escalabilidad, opciones de integración y adecuación para las necesidades y los objetivos de su organización.

Alianzas con proveedores: considere proveedores con una trayectoria sólida, evaluaciones objetivas por parte de terceros, experiencia en su sector y el compromiso de prestar asistencia técnica y proveer actualizaciones de manera continuada. - Recopilación e integración de los datos:

Identificación de fuentes de datos: determine qué tipos de fuentes de datos necesita integrar con XDR. Puede tratarse de logs de redes, datos de endpoints y actividad en la nube, entre otras.

Contextualización y calidad de los datos: asegúrese de que los datos que recopila son correctos y relevantes, y que se completen adecuadamente con información contextual para mejorar la precisión de la detección de amenazas. - Integración con las herramientas existentes:

Estrategia de integración: planifique cómo integrará la tecnología XDR con sus herramientas de seguridad existentes, como SIEM, EDR, etc. Esta integración mejora la visibilidad general y las funciones de correlación.

API y conectores: explore las API y los conectores disponibles que ofrecen los proveedores de XDR para agilizar la integración con su ecosistema actual. - Flujos de trabajo de detección y respuesta a amenazas:

Personalización: adapte los flujos de trabajo de detección y respuesta a los riesgos, las amenazas y los requisitos de cumplimiento normativo específicos de su organización.

Automatización: implemente respuestas automatizadas para determinados tipos de amenazas a fin de acelerar la contención de incidentes y minimizar las intervenciones manuales. - Personal y formación:

Desarrollo de competencias: forme a su equipo de seguridad para que pueda utilizar y gestionar la plataforma de XDR eficazmente. Así podrá sacar el máximo partido de la solución.

Colaboración entre equipos: fomente la colaboración entre los equipos de seguridad, TI y cumplimiento normativo para que las estrategias de XDR se implementen de manera armonizada. - Supervisión y mejora continuas:

Indicadores de rendimiento: defina indicadores clave de rendimiento (KPI) que midan la eficacia de la implementación de su solución XDR, como el tiempo medio de detección y el tiempo medio de respuesta (MTTD y MTTR, respectivamente).

Evaluaciones periódicas: realice evaluaciones periódicas de su implementación de XDR para identificar áreas de mejora, ajustar configuraciones y gestionar amenazas emergentes. - Cumplimiento normativo:

Adhesión a la normativa: personalice su implementación de XDR de modo que se ajuste a los requisitos normativos concretos que debe cumplir su organización, como los del RGPD, la HIPAA y normas específicas del sector. - Colaboración con el proveedor:

Obtención de asistencia técnica de su proveedor: mantenga una estrecha relación de trabajo con el proveedor de XDR que elija. Saque partido de su experiencia para obtener orientación, recibir actualizaciones y solucionar problemas.

Recuerde que implementar la XDR con eficacia es un proceso dinámico que requiere una atención y adaptación continuadas. Revise regularmente sus estrategias, evalúe su eficacia y realice los cambios necesarios para asegurarse de que su organización obtenga el máximo beneficio de la tecnología XDR a fin de mejorar la seguridad, la detección de amenazas y el cumplimiento normativo.