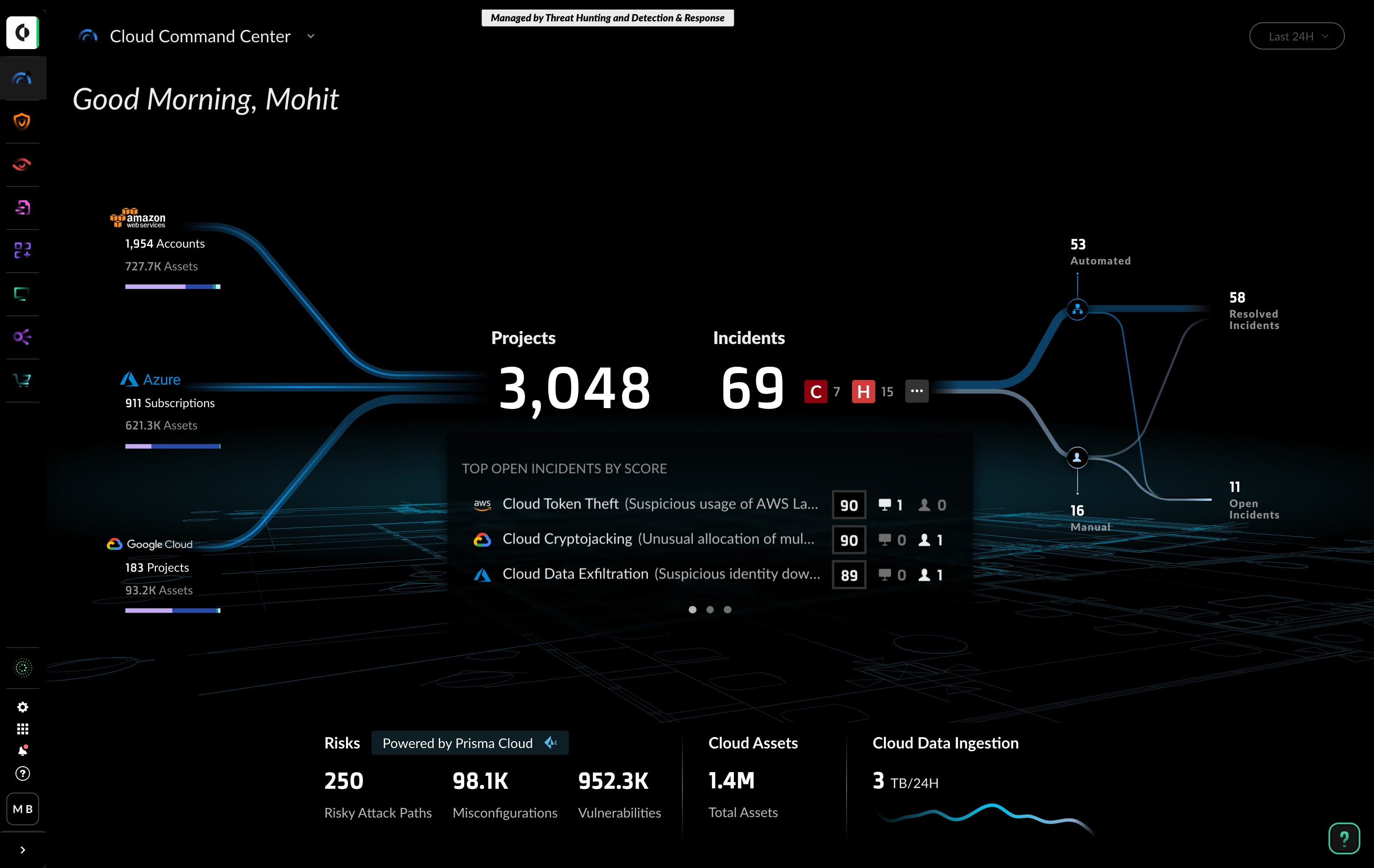

CORTEX CLOUD

Serverless Security

Cree, implemente y ejecute aplicaciones sin servidor (serverless) sin riesgos; desde el código hasta la nube

RECOMENDADO

CASOS DE USO

Proteger funciones sin servidor con Cortex Cloud

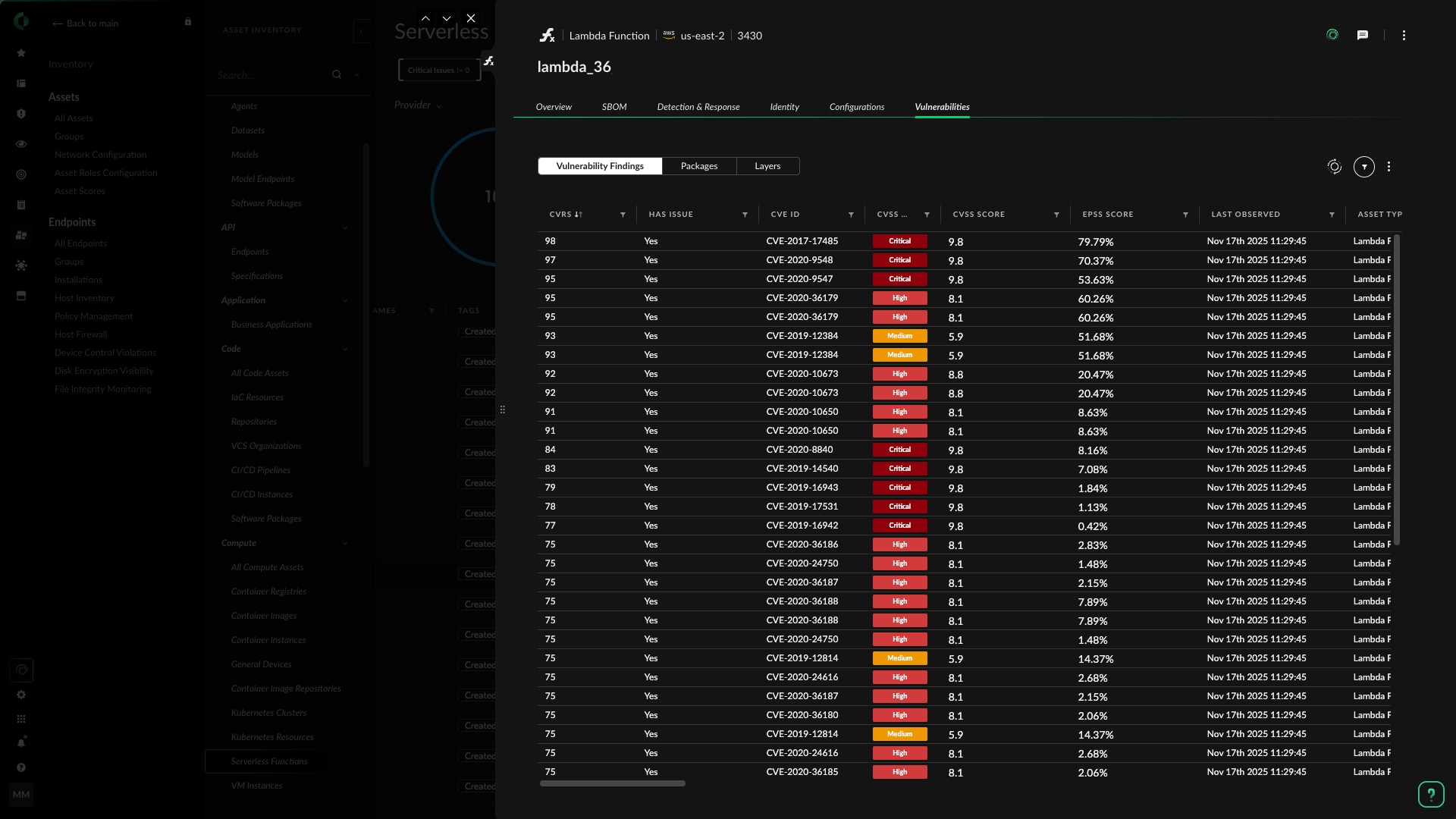

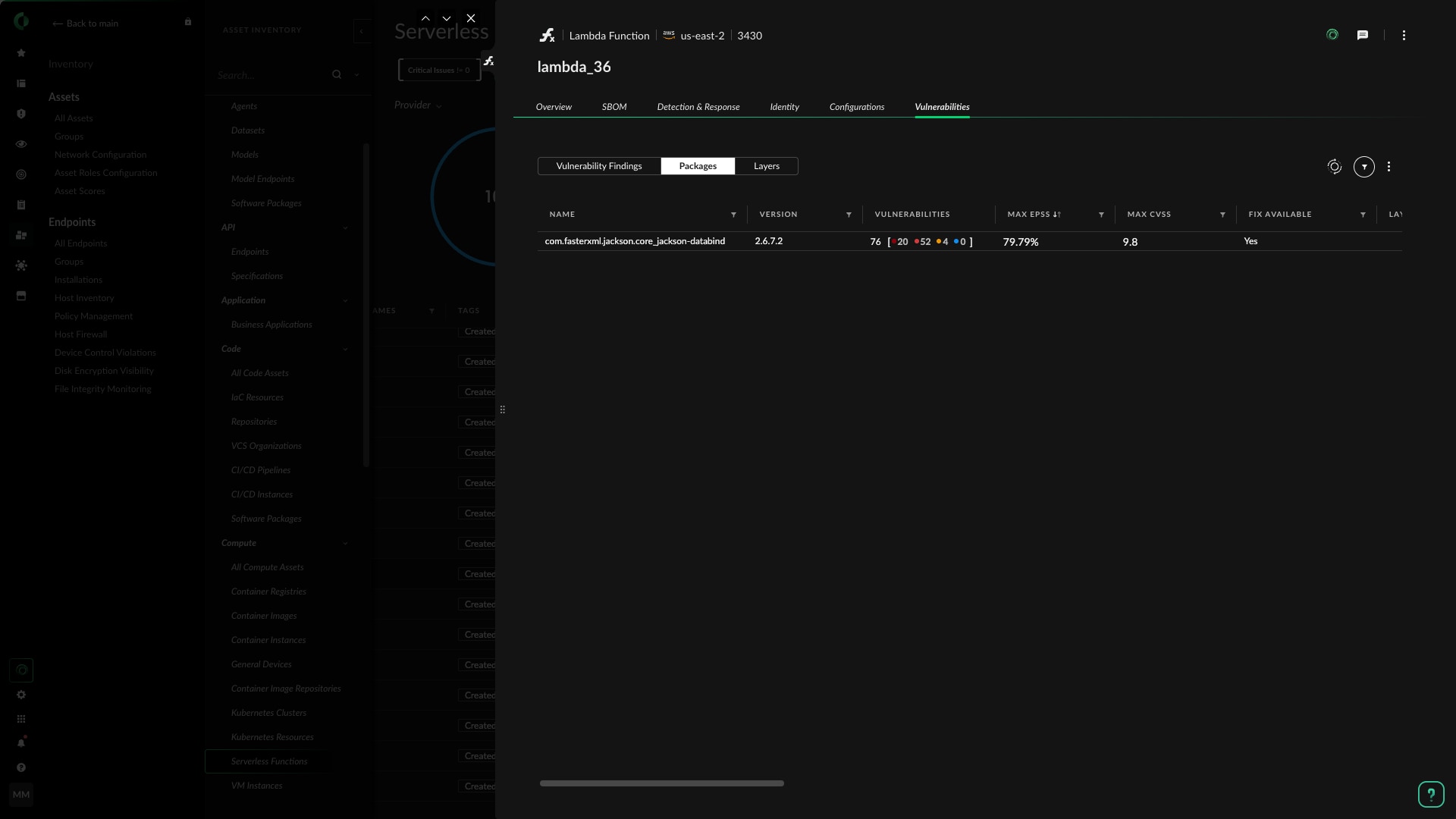

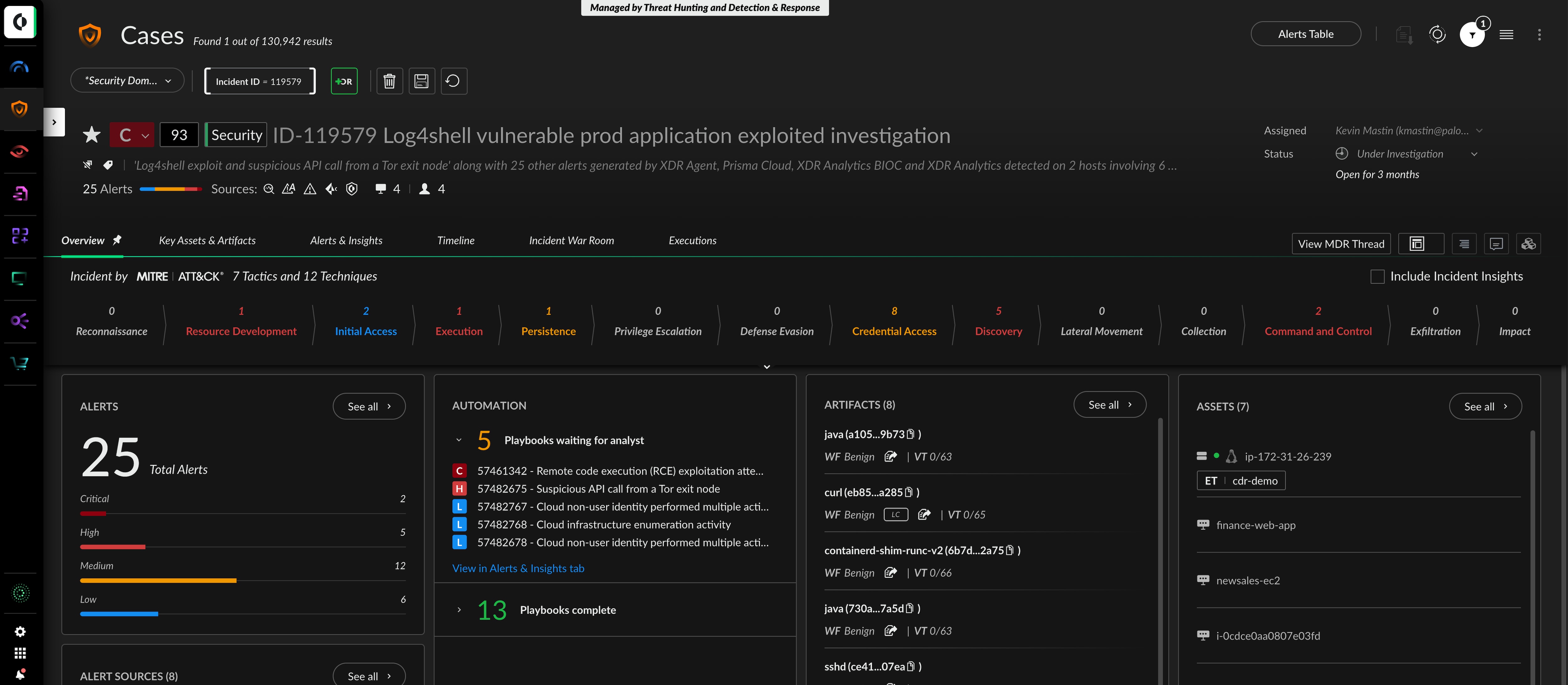

GESTIÓN DE VULNERABILIDADES

Identificar y cerrar las brechas de seguridad de las funciones

Corrija las vulnerabilidades prioritarias en función de la puntuación de riesgo y la exposición en el repositorio y en tiempo de ejecución. Evalúe continuamente el estado de riesgo y bloquee las versiones e implementaciones vulnerables.

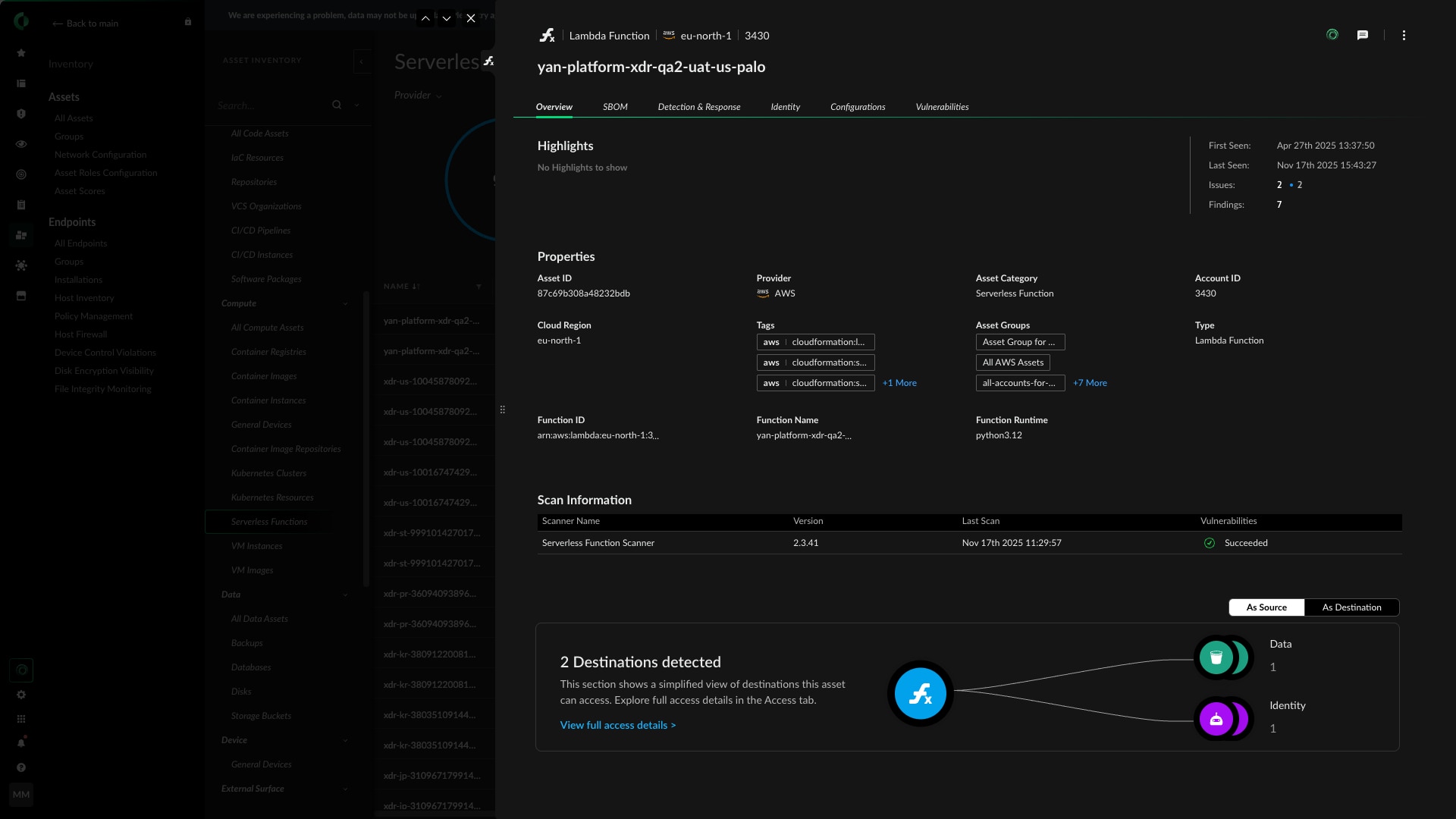

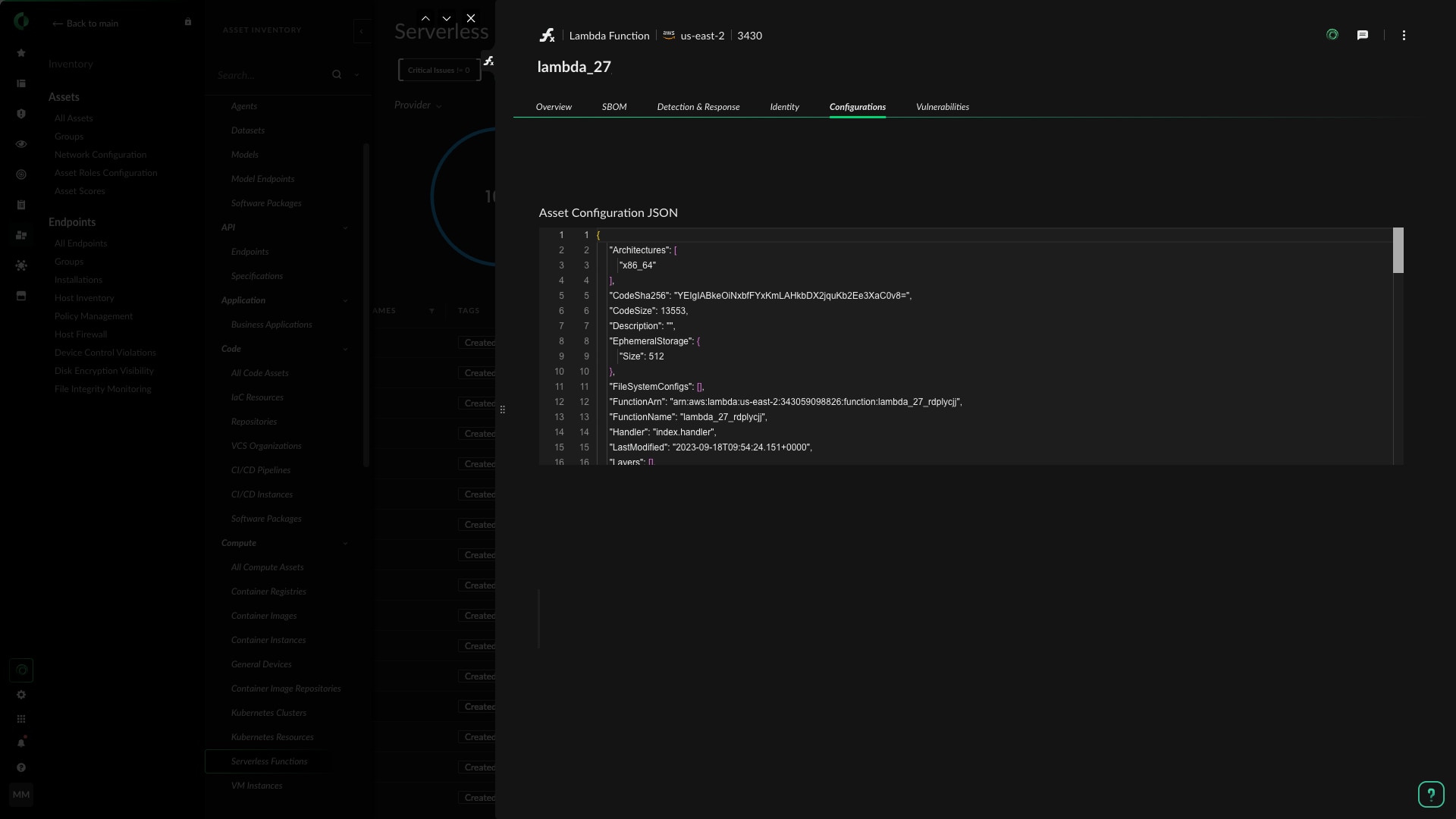

CUMPLIMIENTO NORMATIVO DE LAS FUNCIONES

Aplique el cumplimiento normativo durante todo el ciclo de vida

Reduzca las superficies de ataque en tiempo de ejecución y evite la implementación de funciones no conformes identificando y corrigiendo los errores de configuración, incluidas las claves privadas almacenadas en funciones o los riesgos de permisos.

ANÁLISIS DE CI/CD Y REPOSITORIOS

Señale los riesgos de las aplicaciones sin servidor a tiempo y con frecuencia

Integre el análisis de seguridad para herramientas CI y repositorios. Notifique a los desarrolladores las vulnerabilidades y los errores de configuración, con orientaciones para remediarlos, a fin de reforzar y proteger sus funciones.