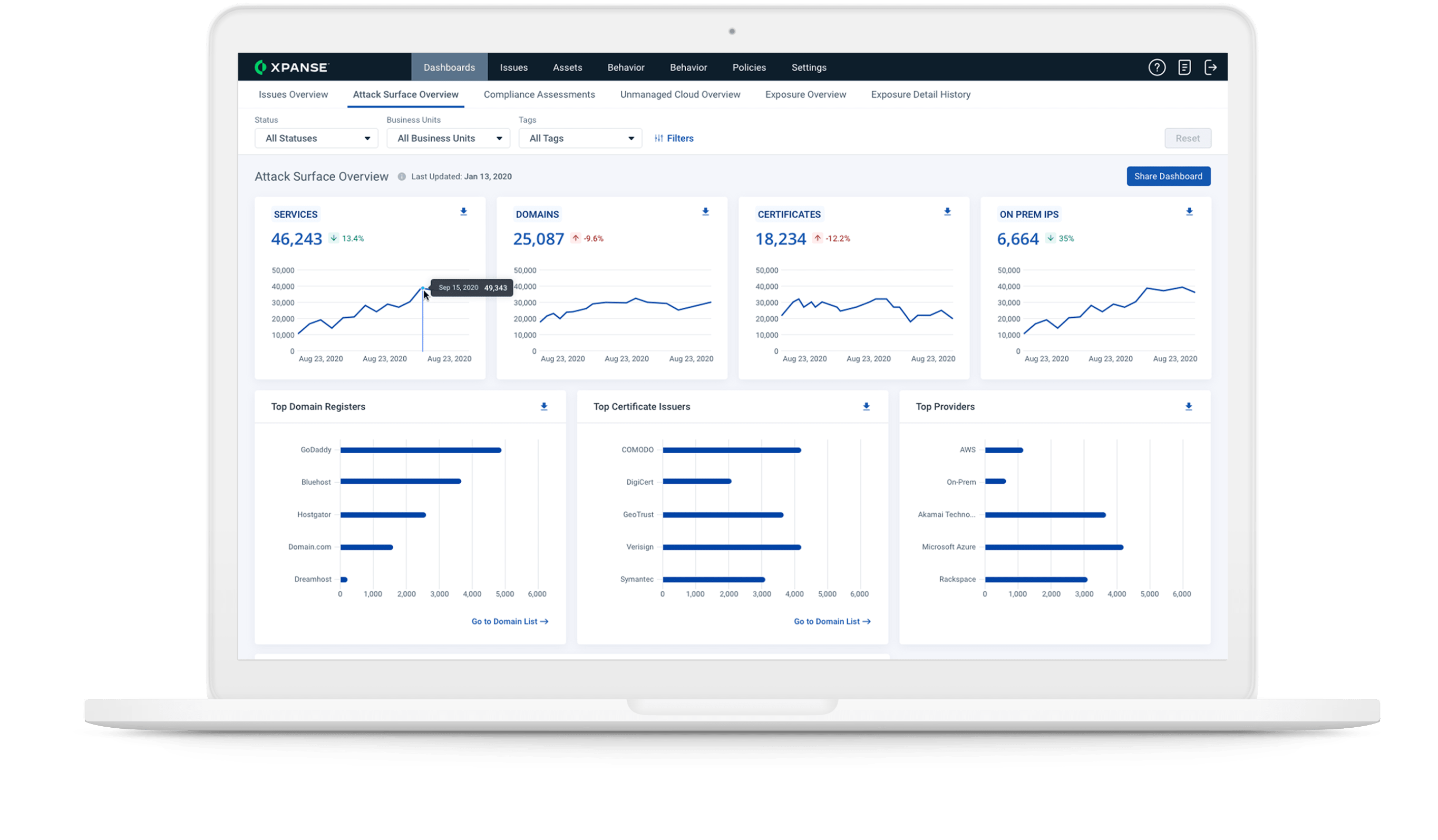

Una vista del atacante de la superficie de ataque

Los análisis internos solo son tan efectivos como el inventario de activos que revisan. El análisis de afuera hacia adentro asegura una vista completa de todos los activos conectados a Internet que representan un riesgo para su organización, especialmente si pertenecen a otra entidad.

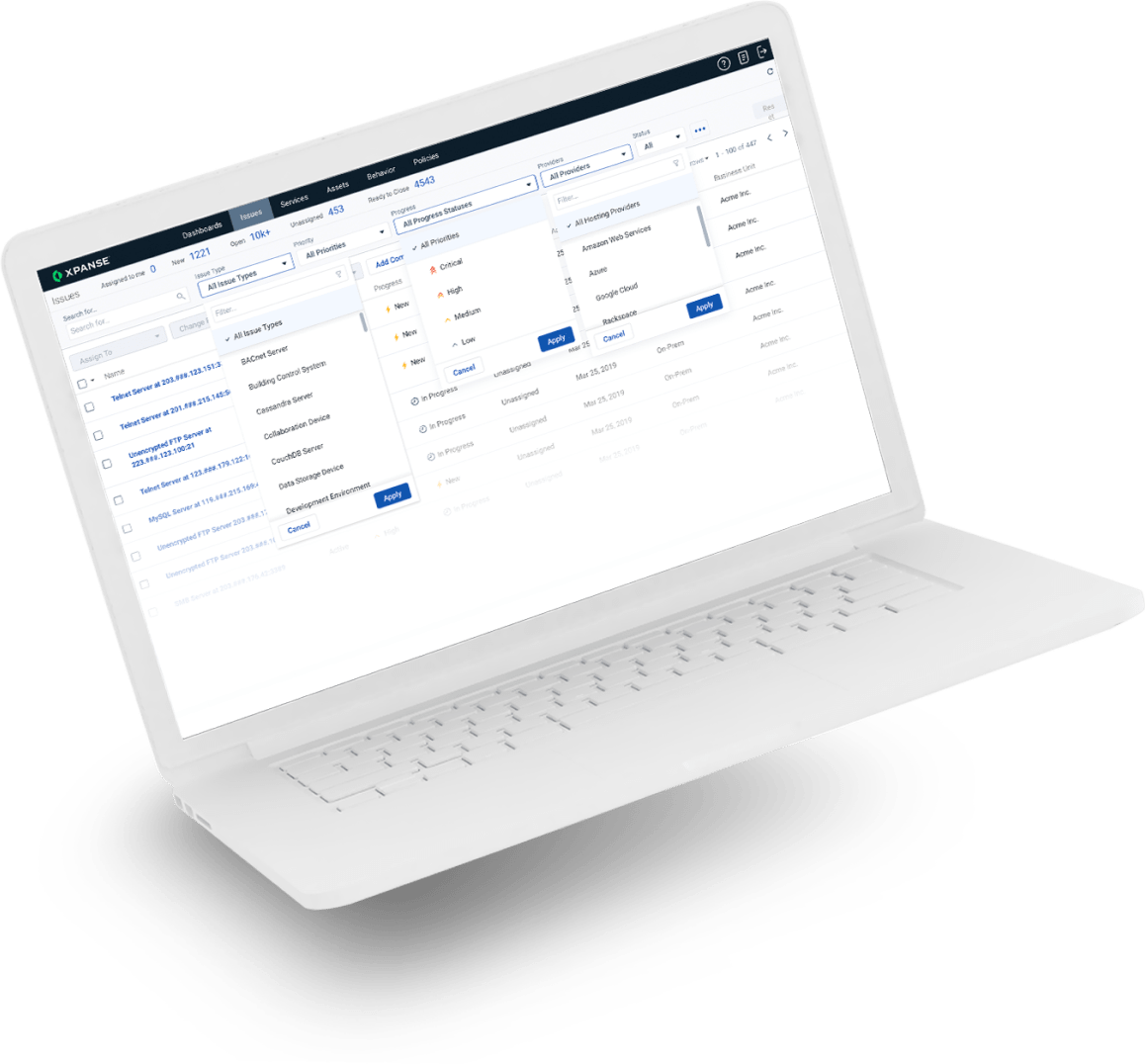

No herede el riesgo a través de fusiones y adquisiciones

Al igual que Xpanse crea un registro de sus activos, también puede hacerlo para una empresa adquirida.

Descubra las exposiciones de terceros

Xpanse Link encuentra los activos conectados a Internet que pertenecen a proveedores externos o socios de la cadena de suministro que podrían poner en riesgo a su organización.