Realidad: Cortex XDR es la opción inteligente para detener unas amenazas que actúan a gran velocidad

En cambio, Cortex XDR ofrece detección y respuesta ampliadas en una única aplicación y la capacidad de gestionar un lago de datos independiente para la telemetría y las alertas de seguridad relacionadas con activos distintos a los endpoints.

La solución ofrece estas ventajas:

- Análisis de comportamiento con ML en varias fuentes de datos.

- Un sandbox de análisis de malware líder en el sector.

Las consecuencias de no procesar los datos a nivel de hilo

¿Por qué CrowdStrike obtiene peores resultados que Cortex XDR en las pruebas?

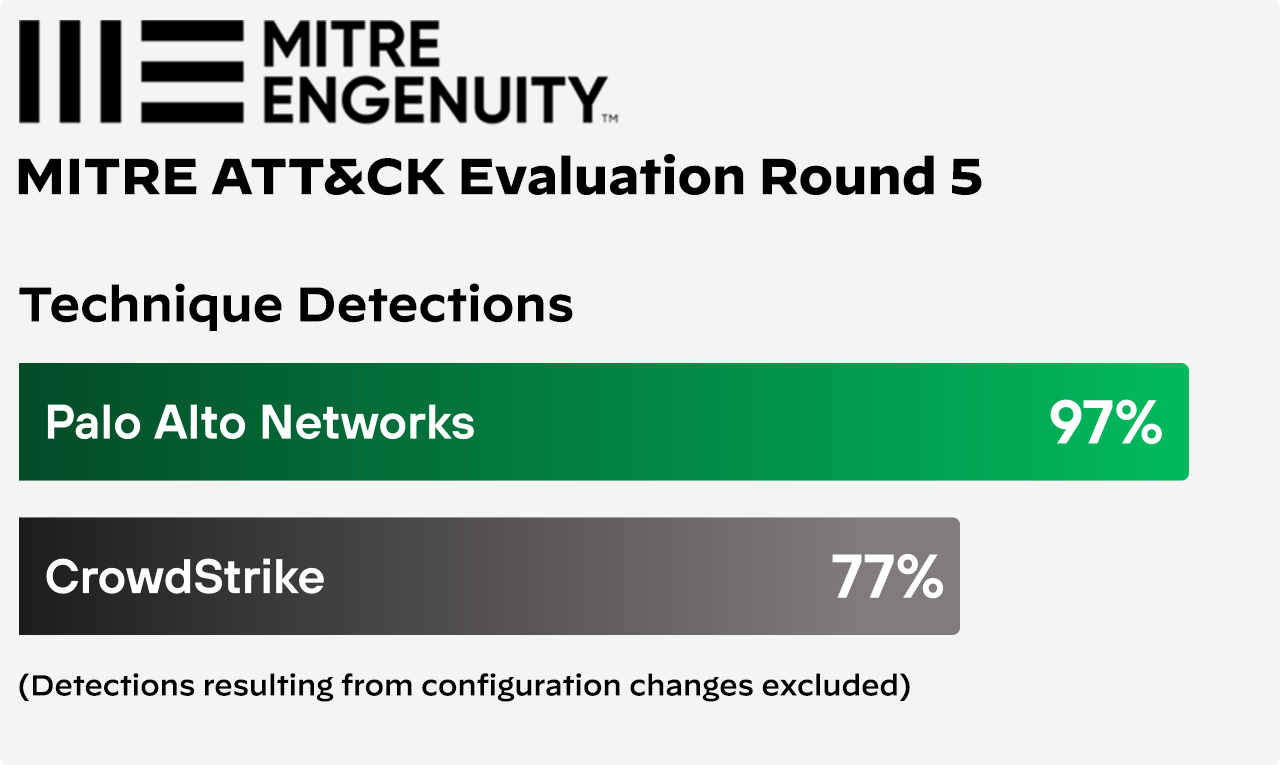

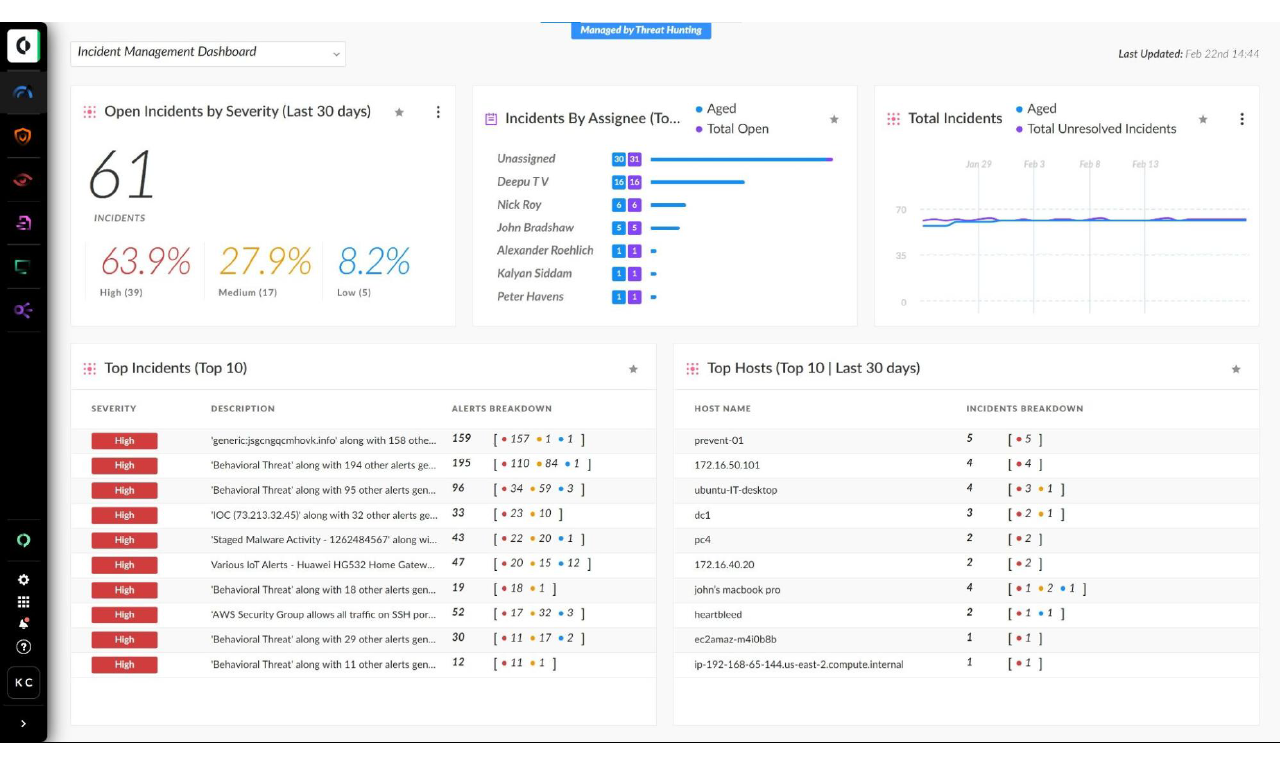

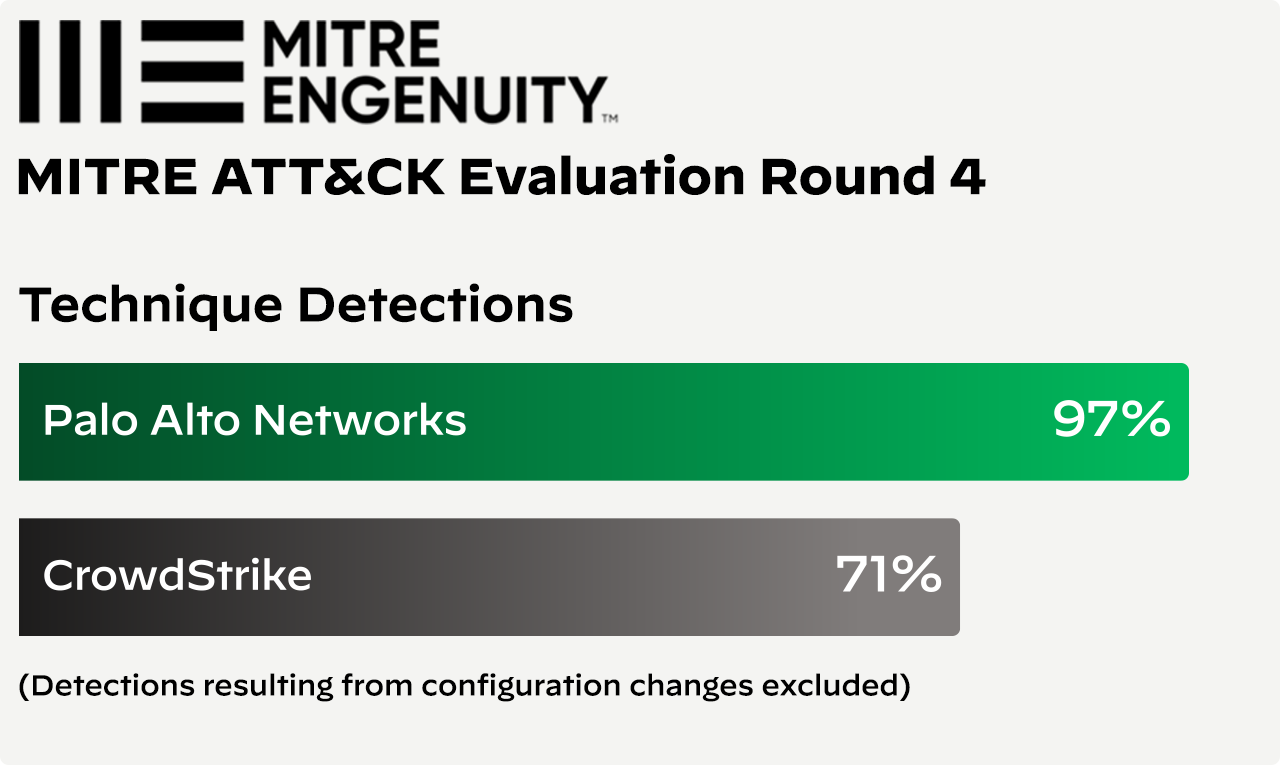

Por la protección que se obtiene: Cortex XDR® ofrece un 20 % más de detecciones a nivel de técnica (la mayor calidad de detección posible) que CrowdStrike por su capacidad de enviar continuamente a la nube datos a nivel de hilo sin filtrar. Gracias a esto, a Cortex XDR le resulta más sencillo detectar amenazas avanzadas y aplicar el análisis del comportamiento de entidades y usuarios (UEBA) a este lago de datos.

Por la seguridad que no se obtiene: CrowdStrike depende de indicadores de riesgo y protecciones basadas en el hash, con lo que se centra únicamente en los ataques conocidos y en una detección a posteriori, lo cual va en detrimento de la protección. Las limitaciones de la protección que ofrece quedan patentes si comparamos su tasa de detección analítica sin hacer cambios de configuración —del 87,4 %— con la de Cortex XDR —del 100 %— en las evaluaciones MITRE ATT&CK® de 2023.

La realidad no es otra que esta: Cortex XDR ofrece una detección de amenazas más amplia y una inteligencia más completa durante las investigaciones, ya que:

- se integra con el servicio de prevención de malware WildFire® para detectar amenazas desconocidas en un entorno de análisis en la nube;

- recurre al análisis de comportamiento para establecer perfiles de los distintos comportamientos atendiendo a más de 1000 atributos;

- integra de forma nativa el análisis de comportamiento, la investigación forense y la visibilidad de la red.

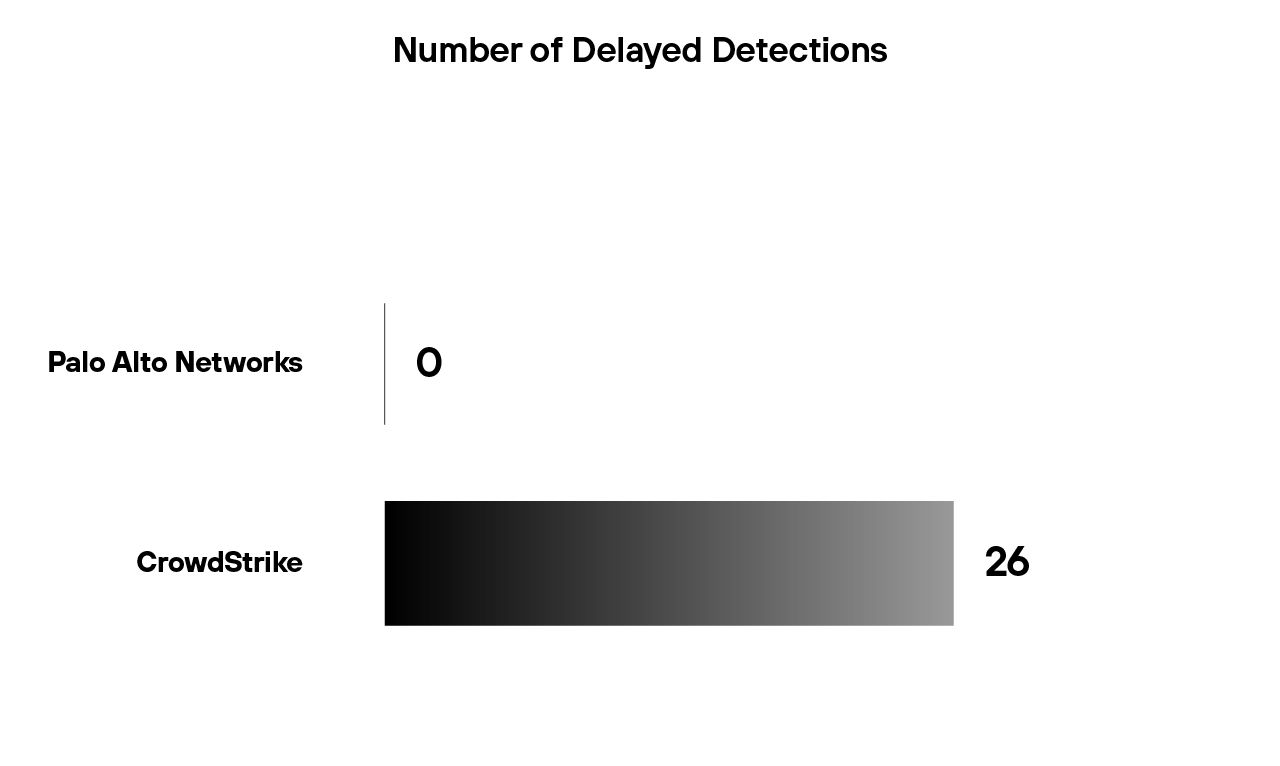

Las investigaciones automatizadas y exhaustivas permiten responder antes a los incidentes

Lo que deja a su organización más vulnerable a las amenazas son las limitaciones en el alcance de sus mecanismos de protección y el tiempo que estos tardan en cumplir su cometido. El terminal de respuesta remota en tiempo real de Falcon Insight presenta limitaciones, ya que únicamente responde a comandos definidos por CrowdStrike. Por el contrario, la función Live Terminal de Cortex XDR es muy completa y permite realizar una mayor variedad de acciones en cualquier endpoint. Además, Falcon Insight solo puede automatizar un par de sugerencias de corrección de incidentes, mientras que Cortex XDR investiga automáticamente las cadenas de procesos de causalidad sospechosas y los incidentes en todos los endpoints, y muestra una lista de acciones recomendadas para corregir procesos, archivos o claves de registro en los endpoints seleccionados.

Con el objetivo de reducir aún más el tiempo necesario para responder a los incidentes, Cortex XDR agrupa las alertas por incidentes, proporciona tecnología de modelado de amenazas, recopila información contextual completa y elabora una cronología y secuencia de ataque para conocer la causa original y el impacto de un ataque. Los estudios de los clientes demuestran que Cortex XDR permite reducir las alertas de seguridad en más del 98 %* y el tiempo dedicado a la investigación, en un 88 %.** Cortex XDR agiliza la investigación y la respuesta gracias a estas dos funciones:

* Según un análisis de los entornos de los clientes de Cortex XDR.

** El análisis del SOC de Palo Alto Networks revela que el tiempo de investigación se reduce de 40 a 5 minutos.

- Una gestión de incidentes que correlaciona los eventos y agrupa las alertas relacionadas en incidentes, lo cual simplifica la clasificación y priorización.

- Una corrección de problemas con un solo clic que permite recuperarse antes de los incidentes.

La interfaz aislada de CrowdStrike le impide ofrecer funciones que abarquen toda la organización

Cuando no hablamos de endpoints, el procesamiento de datos de CrowdStrike se limita a integraciones bidireccionales con sus partners de CrowdXDR Alliance. Por ejemplo, su solución Falcon Insight XDR no cuenta con un centro de acción centralizado en el que el analista del SOC pueda iniciar todas las acciones disponibles y tampoco ofrece conservación de datos ilimitada en la nube. Por otra parte, CrowdStrike no permite realizar análisis bajo demanda en Linux ni macOS, lo que margina a las organizaciones que dependen de los análisis para encontrar malware en reposo y reducir su superficie de ataque, en el caso de Linux.

Por el contrario, Cortex XDR incluye funciones de evaluación de vulnerabilidades y análisis de identidades que no requieren colaboraciones con partners ni módulos de conexión específicos. Gracias a ello, nuestras opciones de integración con soluciones de terceros son más abiertas y flexibles para adaptarse a las necesidades de las organizaciones y a su ritmo de crecimiento. Esto lo logramos así:

- Procesamos y utilizamos datos de cualquier fuente que utilice formatos estándar, como syslog o HTTP, y establecemos las correlaciones correspondientes.

- Utilizamos Cortex XDR para, a partir de esos datos, generar alertas de XDR dentro de nuestros incidentes, con el objetivo de ampliar la visibilidad rápidamente a toda la organización.

- Recurrimos a Cortex XDR para realizar análisis de todo el disco en Linux y macOS.

| Productos | CrowdStrike | Cortex XDR |

|---|---|---|

| ¿La mejor protección? Los datos no mienten. | ¿Podemos conformarnos con algo que no sea la perfección?

| Prevención de amenazas del 100 %: sin rival en el mercado.

|

|

| |

|

| |

|

| |

|

| |

| ||

| Detección clara y superior | Cobertura incompleta en el ecosistema.

| La detección basada en análisis da buenos resultados.

|

|

| |

|

| |

| ||

| Investigación y respuesta más completas y rápidas | Las actividades manuales contribuyen a los retrasos.

| La automatización acelera los resultados.

|

|

| |

|

| |

|

| |

| ||

| ||

| Adecuado para grandes empresas, personalizado y en constante evolución. | Una misma solución no es adecuada para todos los casos.

| A la medida de su organización.

|

|

| |

|

| |

|

|

¿Cuenta con una solución de seguridad del endpoint eficaz?

Cortex XDR siempre logra mejores resultados que CrowdStrike en las evaluaciones MITRE ATT&CK®

En la 4.ª ronda de evaluaciones MITRE ATT&CK, Cortex XDR detectó más del 97 % de los subpasos de ataques con «detecciones de análisis a nivel de técnica», y CrowdStrike solo el 71 %. Las detecciones a nivel de técnica son insuperables, pues ofrecen la información detallada y contextual necesaria para saber qué se ha hecho, por qué y cómo, lo que permite a los analistas de seguridad intervenir y subsanar la amenaza. Cortex XDR proporciona a los analistas una inteligencia superior para detener a los atacantes lo antes posible.

Debería exigir que su proveedor de seguridad del endpoint le defienda de todas las tácticas y técnicas de ataque, para evitar sobrecargar al equipo del centro de operaciones de seguridad (SOC, por sus siglas en inglés) con alertas, incidentes y posibles brechas que se podrían haber prevenido.