Los dispositivos IdC son el eslabón más débil de la red

El término «Internet de las cosas» engloba una gran variedad de dispositivos, como videocámaras de seguridad de oficinas, equipos médicos de obtención de imágenes diagnósticas, robots utilizados en plantas de fabricación, sistemas de supervisión de aparatos de climatización de edificios, coches y otros medios de transporte conectados, cajeros automáticos y terminales de punto de venta.

Las empresas utilizan a diario dispositivos conectados a la red para intercambiar datos. Pero los dispositivos IdC no están diseñados para ser seguros y, cuando un atacante se propone explotar sus vulnerabilidades, se convierten en el eslabón más débil de la red. En un mundo en que los riesgos del IdC no dejan de multiplicarse y la dificultad de controlarlos es tal que las herramientas de seguridad tradicionales se quedan cortas, la pregunta es:¿qué es la seguridad de IdC y de qué depende exactamente su eficacia?

Proteja la red de los ataques dirigidos a los dispositivos IdC

Para proteger los dispositivos IdC en las 5 fases del ciclo de vida de la seguridad de IdC, se necesita una solución que cuente con las funciones indicadas a continuación.

Garantice la seguridad de todos

los dispositivos IdC conectados a la red

Nunca confíe en nada y compruébelo todo

Las defensas del perímetro de red tradicionales no sirven para proteger la gran cantidad y variedad de dispositivos conectados a la red que hay hoy en día. Y la mayoría de las soluciones de seguridad de IdC abordan de forma deficiente los problemas que más preocupan a los equipos de seguridad. Deje que IoT Security haga el trabajo: encontrar todos los dispositivos, evaluar todos los riesgos conocidos, observar cómo se comportan y proteger cada interacción digital.

¿Por qué?

Hasta hace poco, las soluciones de seguridad se diseñaban pensando en el endpoint. Pero, a pesar de ser posibles puntos de entrada para los atacantes, los dispositivos inteligentes no permiten utilizar agentes de endpoint y, por lo tanto, no pueden entrenarse ni considerarse de confianza. Esa es la razón por la que la seguridad de IdC, adopte la forma que adopte, debe centrarse en proteger el ciclo de vida completo de todos los dispositivos IdC.

Nuestro enfoque

- Identificación de todos los dispositivos

- Valoración de los riesgos que plantean

- Aplicación de políticas adecuadas

- Prevención frente a las amenazas conocidas

- Supervisión del comportamiento de los dispositivos para prevenir las amenazas desconocidas

Saber siempre los riesgos a los que se expone cada dispositivo a lo largo de su ciclo de vida nos permite tomar medidas de protección y defender su empresa con total confianza, de acuerdo con los principios del modelo Zero Trust.

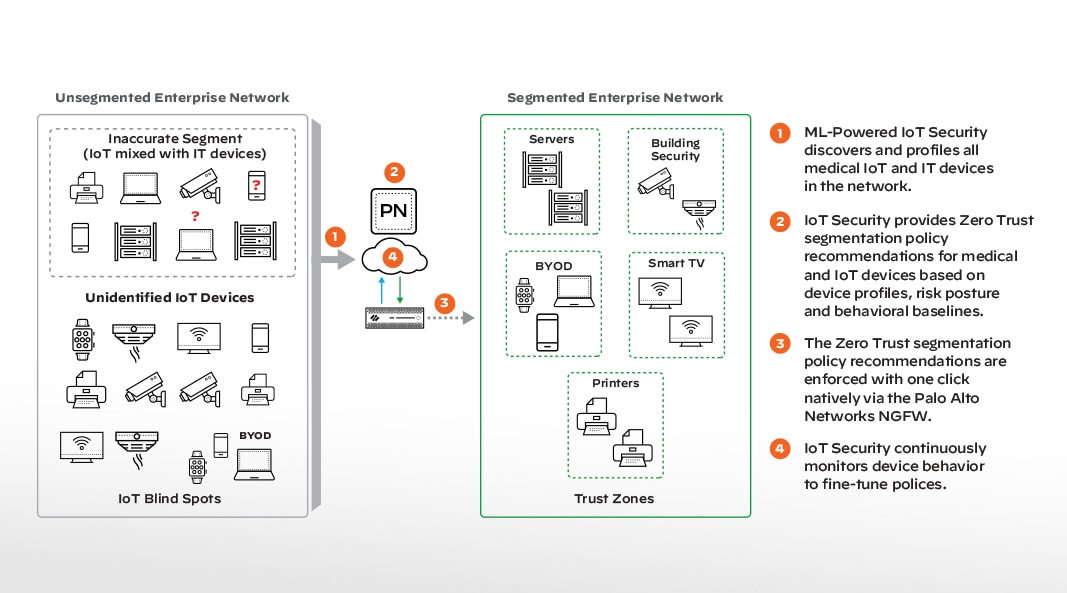

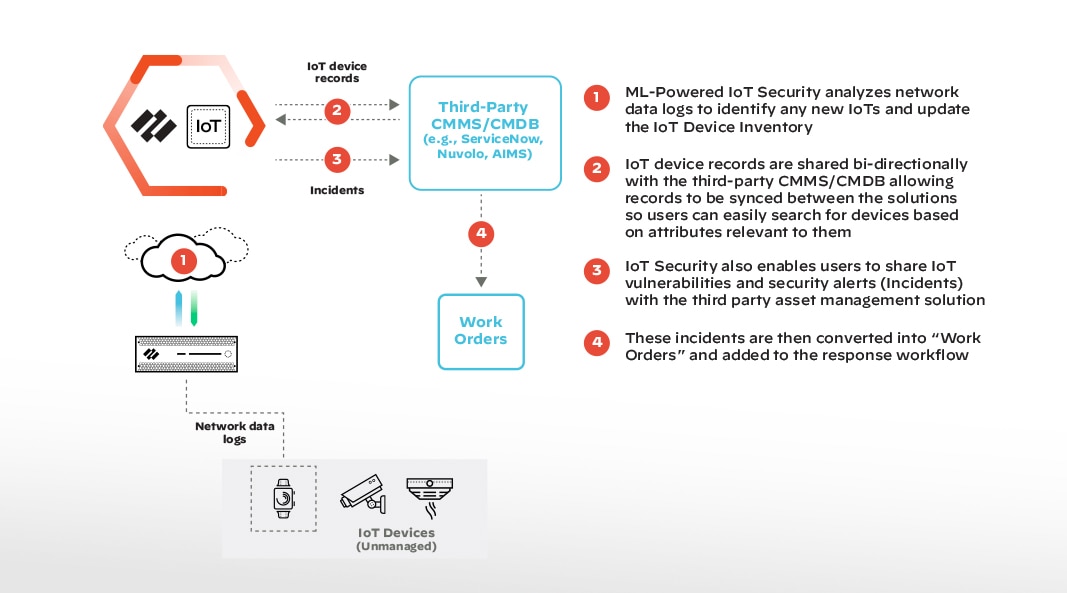

Eliminación de ángulos muertos de NAC

Segmente con confianza los dispositivos IdC y aplique políticas Zero Trust (confianza cero) para prevenir los ataques y el movimiento lateral de las amenazas eliminando los ángulos muertos del sistema de control de acceso a la red (NAC, por sus siglas en inglés). Obtenga una segmentación útil de los dispositivos (gestionados o no) creando perfiles detallados de todos ellos, evaluándolos y aplicándoles las políticas que correspondan.

¿Por qué?

Uno de los peores retos a los que se enfrentan los equipos de TI y seguridad de la red son los ángulos muertos que provoca la existencia de dispositivos IdC no gestionados en la red. Y no son precisamente pocos, sino un 30 % del total de los presentes en las redes empresariales. Las soluciones tradicionales de seguridad del endpoint basadas en agentes no sirven para detectar y gestionar este tipo de dispositivos. Tampoco proporcionan contexto ni conocen el comportamiento normal que cabría esperar de ellos, factores ambos necesarios para supervisar en tiempo real las amenazas y evaluar los riesgos con el nivel de precisión que requieren estos dispositivos vulnerables.

Nuestro enfoque

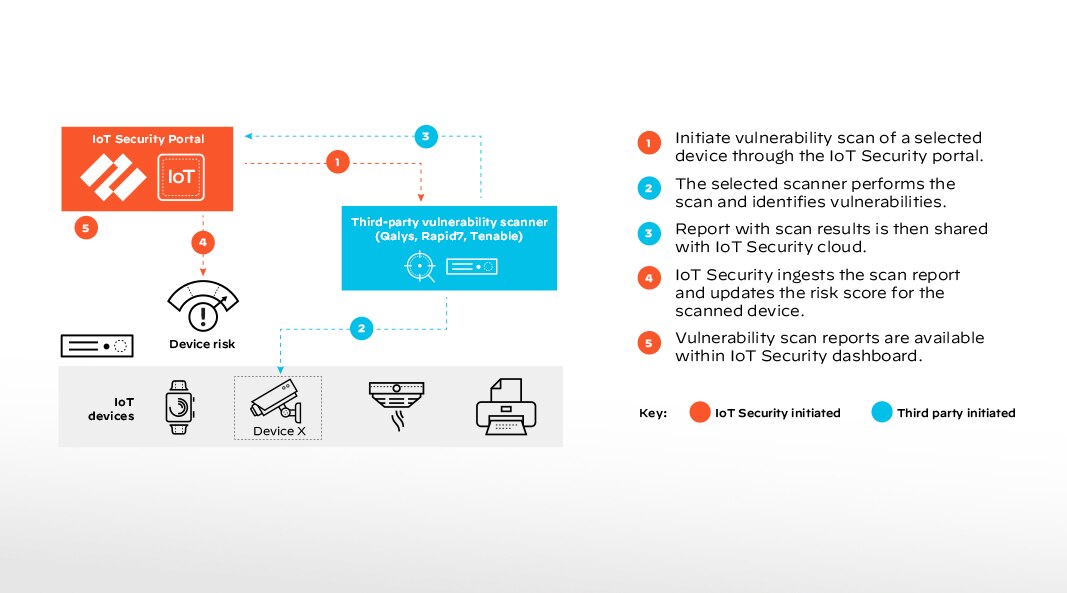

Sin una buena visibilidad de los dispositivos IdC, la gestión de vulnerabilidades estará incompleta

Muchos dispositivos presentan vulnerabilidades que las máquinas virtuales no logran encontrar. Protéjase de ellas y de los dispositivos que no se ven. Incorpore IoT Security para obtener una puntuación de riesgo real del dispositivo que incluya datos de vulnerabilidad descubiertos pasiva y activamente en dispositivos gestionados y no gestionados.

¿Por qué?

La gestión de vulnerabilidades solo será eficaz si se evalúan de forma precisa y exhaustiva las que afectan a todos los dispositivos conectados de la empresa. Si se excluyen los dispositivos IdC, habrá una laguna grave en el análisis de la estrategia de seguridad de la organización. Dentro de todos los dispositivos conectados que hay en las redes empresariales, los dispositivos IdC se están convirtiendo con rapidez en un grupo cada vez más numeroso. El problema es que suelen presentar vulnerabilidades ya de fábrica, tienen una seguridad integrada deficiente y, a veces, se vuelven vulnerables con el tiempo porque se dejan sin actualizar o tienen sistemas operativos desfasados.

Nuestro enfoque

- Amplia visibilidad e información contextual de los dispositivos IdC e IoMT gracias a un sistema que recopila datos sobre ellos de forma pasiva.

- Posibilidad de hacer análisis activos de dispositivos IdC concretos (para complementar la supervisión pasiva).

- Un portal de seguridad donde se muestran todas las vulnerabilidades.

- Posibilidad de procesar los informes del análisis de vulnerabilidades desde la propia herramienta de análisis (y de actualizar la puntuación de riesgo del dispositivo desde el panel de IoT Security).

Uso e inventariado de dispositivos

Con una solución avanzada de seguridad para los dispositivos IdC, las organizaciones dispondrán de inventarios dinámicos en lugar de estáticos y disfrutarán de visibilidad completa, mejor información contextual, información sobre la utilización y un reconocimiento de ubicaciones más preciso.

¿Por qué?

La desprotección de los dispositivos conectados a la red afecta a la planificación de capital, los ingresos, los servicios y las operaciones, lo que supone todo un reto para muchas organizaciones que no tienen una visibilidad completa de sus dispositivos de TI, TO, IdC y médicos.

Nuestro enfoque

Salud

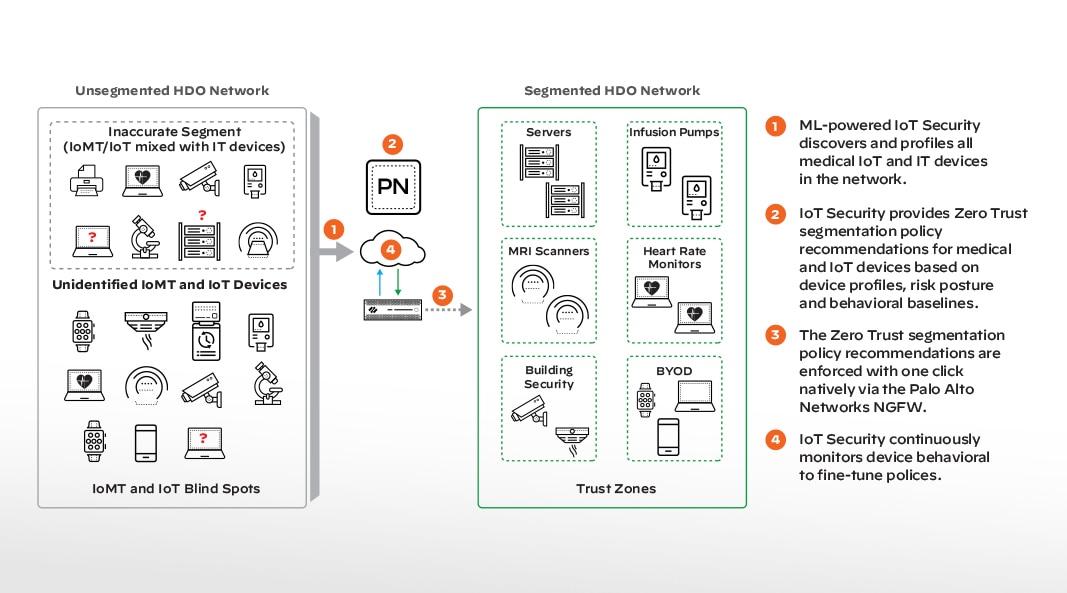

Más del 50 % de los dispositivos que hay en las redes de los hospitales son dispositivos médicos conectados, IdC y de TO no gestionados. El personal los necesita para atender a sus pacientes, pero sus vulnerabilidades ponen en peligro las operaciones de los centros sanitarios.

¿Por qué?

Los dispositivos médicos conectados a la red suelen tener vulnerabilidades ya de fábrica, se ejecutan en sistemas operativos desfasados, son difíciles de actualizar y, al comunicarse, carecen de funciones de cifrado. Según Unit 42®, el 72 % de las organizaciones sanitarias albergan en sus redes VLAN una mezcla de dispositivos de TI e IoMT, lo que aumenta el riesgo de que las amenazas se desplacen lateralmente y puede ampliar la superficie de ataque de ambos tipos de dispositivos. Todo esto carga el trabajo pesado sobre los hombros de los equipos de seguridad, quienes, sin visibilidad de los dispositivos desconocidos, se ven incapaces de ampliar el alcance de las operaciones, priorizar esfuerzos o minimizar el riesgo.

Nuestro enfoque

- detecta e identifica con rapidez y precisión en tiempo real todos los dispositivos IoMT y otros dispositivos no gestionados, incluidos los que nunca se habían detectado anteriormente;

- utiliza datos de diversos orígenes para detectar actividades anómalas;

- evalúa el riesgo continuamente y ofrece recomendaciones de políticas basadas en la confianza para mejorar la estrategia de seguridad.

Otras soluciones de seguridad de IdC se quedan cortas

Clientes

North Dakota IT

El equipo de NDIT logró ver inmediatamente los cientos de miles de dispositivos que se conectaban a la red, muchos de los cuales habían estado ocultos anteriormente.

«Como director tecnológico, lo que me quita el sueño son los riesgos desconocidos. IoT Security proporciona visibilidad y la capacidad de gestionar los riesgos adecuadamente».

Director tecnológico, NDIT

El equipo de NDIT logró ver inmediatamente los cientos de miles de dispositivos que se conectaban a la red, muchos de los cuales habían estado ocultos anteriormente.

«Como director tecnológico, lo que me quita el sueño son los riesgos desconocidos. IoT Security proporciona visibilidad y la capacidad de gestionar los riesgos adecuadamente».

Director tecnológico, NDIT

El equipo de PAN fue capaz de evaluar el riesgo y proteger miles de dispositivos en cuestión de días sin necesidad de añadir hardware a la red.

«Hemos obtenido visibilidad de todos los dispositivos utilizando una única plataforma. Si añadimos un nuevo sitio de TI, enseguida vemos los dispositivos IdC conectados a él».

Director, Infraestructura de Red, Palo Alto Networks

WCC pudo llevar a cabo la implementación sin sufrir interrupciones y obtuvo una visibilidad integral del tráfico procedente de todos los dispositivos dentro y fuera de la red.

«Nos faltaba mucha información… No había forma de saber dónde se estaban comunicando esos dispositivos».

Responsable de Seguridad de la Información, Waubonsee Community College

IoT Security identifica enseguida todos los dispositivos —incluso los desconocidos hasta entonces—, bloqueando de inmediato las amenazas y aplicando automáticamente políticas de seguridad basadas en el criterio del mínimo privilegio para proteger la red de más de 2000 dispositivos IdC.

«La seguridad de los túneles es nuestra principal prioridad. IoT Security nos ofrece funciones completas que mejoran la visibilidad, la prevención y la aplicación de políticas para todos los dispositivos IdC».

Director de TI, Avrasya Tüneli