Esta publicación forma parte de una serie de blog en curso en la que se analizan las “Apuestas seguras” (predicciones que es casi seguro que se cumplan) y las “Apuestas arriesgadas” (predicciones que es menos probable que se cumplan) con respecto a la ciberseguridad en 2017.

Este año se han producido algunos sucesos notables en materia de ciberseguridad en el sector de los servicios financieros, como los robos de varios bancos miembros de SWIFT (Sociedad para la Telecomunicación Financiera Interbancaria Mundial) y de cajeros automáticos infectados con malware en Asia. En lo que respecta al 2017, predigo que seremos testigos de las siguientes tendencias de ciberseguridad en el sector de los servicios financieros.

Apuestas seguras

- Crecimiento de la adopción de la nube pública: el sector de los servicios financieros es la última frontera de la computación en la nube pública. Tras años rechazando su adopción debido a preocupaciones sobre la seguridad de la información, el sector se ha animado lentamente a usar la nube pública. Tanto Amazon Web Services (AWS) como Microsoft Azure ya anuncian a varias instituciones financieras como clientes. Muchas organizaciones han estado probando, evaluando y realizando pruebas de concepto en 2016, analizando con un ojo crítico las prácticas de ciberseguridad apropiadas. Un número considerable de estas instituciones adoptará finalmente la nube pública para las cargas de trabajo informáticas en 2017. En un principio, estas pueden incluir aplicaciones que gestionen datos menos confidenciales. Aunque sigue habiendo algunos focos de resistencia en el sector de los servicios financieros, cada vez son menos significativos. La atracción que ejercen la agilidad, la escalabilidad y las ventajas económicas de la computación en la nube pública son irresistibles, sobre todo cuando la seguridad se puede integrar en la solución, en lugar de acoplarse a ella.

- Uso habitual de la autenticación multifactor (MFA): como hemos visto con las recientes transacciones fraudulentas en varios bancos miembros de SWIFT, las credenciales de nombre de usuario y contraseñas se robaron y utilizaron para iniciar transferencias de fondos. Esta técnica de autenticación básica es propensa al riesgo y permite que se produzcan ataques de toma de control de cuentas (ATO). Las instituciones financieras por fin tomarán nota y adoptarán técnicas de MFA más sólidas —al menos internamente para las aplicaciones esenciales y los datos confidenciales, y sin duda para las cuentas con privilegios, como la cuenta raíz y de administrador—. Aunque no todas las técnicas de MFA se crean de la misma forma, cualquiera de ellas supondrá otro obstáculo que los ciberatacantes no podrán superar fácilmente. Estas técnicas se basan en la presentación de pruebas, al menos dos de las siguientes:

- Algo que sabe (p. ej., nombre de usuario/contraseña, PIN)

- Algo que posee (p. ej., token de contraseña de un solo uso, móvil)

- Algo que forma parte de usted (p. ej., huella dactilar, análisis de retina)

Apuestas arriesgadas

- Amplia implementación de redes Zero Trust: Forrester Research introdujo por primera vez el modelo Zero Trust (ZT) en 2009 pero, a finales de 2016, su implementación aún no es habitual. Conceptualmente, el valor que supone para la seguridad de la información el restringir el tráfico únicamente a flujos legítimos y conocidos entre distintas partes de la red es difícil de refutar. Cualquier actividad maliciosa se vería restringida por la puerta de enlace de segmentación más cercana. Sin embargo, entre los retos del modelo ZT se incluyen los siguientes: dificultad a la hora de identificar completamente los patrones de tráfico legítimos (tanto inicialmente como de forma continua), cooperación necesaria entre distintas disciplinas (p. ej., tecnología informática, seguridad y negocios), y posibilidad de interrupciones empresariales, sobre todo en entornos con infraestructuras existentes. A pesar de ello, las instituciones financieras se interesarán por el modelo ZT para sus redes y darán algunos grandes pasos al respecto en 2017. Esto comenzará con áreas de segmentación de la red que limiten el tráfico hacia o desde las partes más confidenciales de cada entorno. Estos esfuerzos limitarán la exposición y restringirán el movimiento lateral tras una situación de peligro. Al final, será cuestión de hasta qué punto de la ruta de ZT llegará cada institución financiera dentro de su propia red.

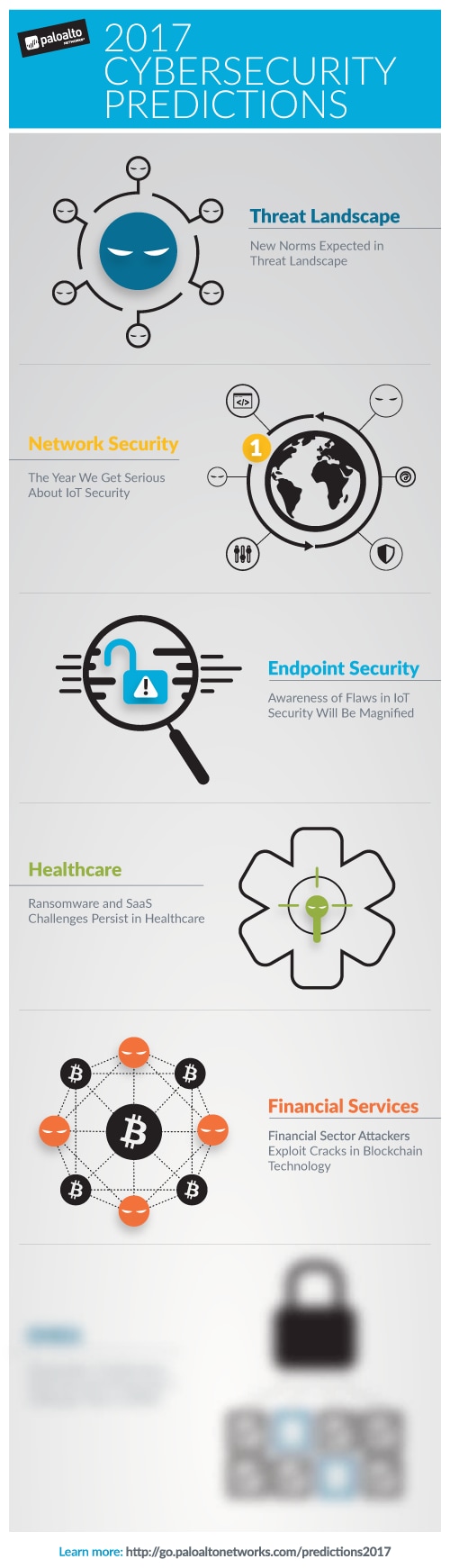

- La cadena de bloques abre otro vector de ataque: en el sector financiero, la tecnología de la cadena de bloques sigue dando mucho de qué hablar. La cadena de bloques va más allá de Bitcoin y se trata de una tecnología de registros distribuidos que se está planteando usar para el procesamiento de pagos, la liquidación de operaciones, los monederos virtuales, etc. Además de las empresas de nueva creación, las instituciones financieras tradicionales están trabajando activamente para comprender esta tecnología y el posible impacto que tendría en sus organizaciones. Algunas de sus ventajas incluyen una mayor rapidez, así como costes reducidos para los pagos transfronterizos, el mercado de valores y la liquidación, ya que se recortan los intermediarios. Otras de sus ventajas son una mayor transparencia y registros de auditoría para los responsables del cumplimiento, auditores y organismos de regulación. Incluso teniendo la mejor de las intenciones, las primeras organizaciones del sector financiero que adopten esta tecnología crearán otro vector de ataque, a pesar de los mecanismos inherentes de criptografía e inalterabilidad. Los usuarios maliciosos descubrirán las vulnerabilidades en las implementaciones incipientes de la tecnología de la cadena de bloques y se aprovecharán de ellas para poner en peligro la seguridad y la confidencialidad de las transacciones financieras en 2017. Esto nos lleva a la siguiente predicción.

- Mejores resultados con la coopetición: las empresas de nueva creación del sector FinTech siguen plantando cara a las instituciones financieras para conseguir una parte de las carteras de sus clientes. Las empresas FinTech aportan enfoques innovadores y costes reducidos a un segmento del sector bancario y de inversión. Sin embargo, a menudo carecen de reconocimiento de la marca, acceso a una amplia base de clientes y experiencia en materia normativa. Por otra parte, las instituciones financieras tradicionales tienen esas cualidades, pero con frecuencia carecen de la agilidad y la capacidad de innovación. Las instituciones financieras tradicionales están intentando adoptar la computación en la nube para eliminar parte de los obstáculos y algunas incluso han lanzado sus propias unidades de FinTech (autónomas). Otras se han embarcado en proyectos de colaboración con empresas FinTech a fin de aunar las competencias básicas de ambos subsectores. Este enfoque puede tratarse de la mejor vía para lograr soluciones innovadoras en 2017, que son de tipo industrial en lo relativo a la escalabilidad, la arquitectura empresarial, la ciberseguridad, etc. En última instancia, esto proporcionará productos o servicios financieros de menor coste y mejores experiencias de los clientes, con seguridad, solvencia y cumplimiento de las normativas.

¿Cuáles son sus predicciones de ciberseguridad para el sector de los servicios financieros? Comparta sus ideas en los comentarios y manténgase atento a la próxima publicación de esta serie en la que compartiremos predicciones para EMEA.