Por: Ryan Olson

Esta publicación forma parte de una serie de blog en curso en la que se analizan las “Apuestas seguras” (predicciones que es casi seguro que se cumplan) y las “Apuestas arriesgadas” (predicciones que es menos probable que se cumplan) con respecto a la ciberseguridad en 2017.

Estas son nuestras previsiones sobre el panorama de las amenazas en 2017:

Apuestas seguras

El modelo de negocio de ransomware se traslada a nuevas plataformas

Como subrayamos en nuestro informe de mayo, el ransomware no es un problema de malware, sino un modelo de negocio delictivo. El malware suele ser el mecanismo por el que los atacantes dejan los sistemas a expensas de un rescate, pero se trata sencillamente de un medio para conseguir un fin. Como indicamos en nuestro informe, el modelo de negocio de ransomware requiere que el atacante realice correctamente cinco tareas:

- Tomar el control de un sistema o dispositivo. Puede tratarse de un único equipo, teléfono móvil o cualquier otro sistema capaz de ejecutar software.

- Impedir que el propietario acceda a él. Esto puede llevarse a cabo mediante cifrado, pantallas de bloqueo o incluso tácticas de intimidación sencillas, como se describe más adelante en este informe.

- Avisar al propietario de que el dispositivo está a la espera de un rescate e indicarle el método y la cantidad que debe pagar. Aunque este paso pueda parecer obvio, debemos recordar que los atacantes y las víctimas a menudo hablan diferentes idiomas, viven en distintas partes del mundo y tienen unas capacidades técnicas muy dispares.

- Aceptar el pago del propietario del dispositivo. Si el atacante no puede recibir un pago y, lo que es más importante, hacerlo sin convertirse en un objetivo perseguido por la ley, los tres primeros pasos habrán sido en vano.

- Devolver el acceso completo al propietario del dispositivo después de haber recibido el pago. Aunque un atacante pueda tener un breve éxito a la hora de aceptar pagos y no devolver el acceso a los dispositivos, con el paso del tiempo esto destruirá la eficacia del plan. Nadie paga un rescate si no cree que se le devolverán sus activos de gran valor.

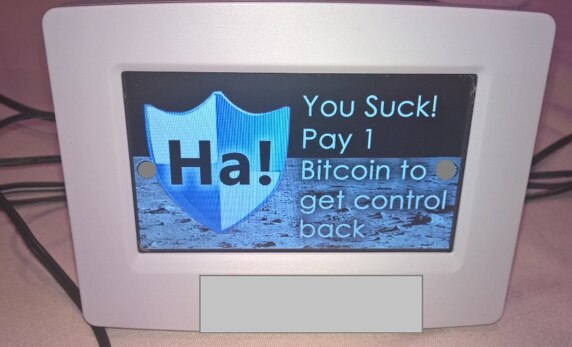

El modelo de negocio de ransomware puede tener como objetivo cualquier dispositivo, sistema o datos con los que una persona pueda realizar estas cinco tareas. En la conferencia DEFCON 24, celebrada en agosto de 2016, los investigadores de Pen Test Partners demostraron cómo tomaban control de un termostato conectado a Internet y bloqueaban sus controles antes de mostrar una nota de rescate (figura 1) en la que se exigía el pago de un Bitcoin.

Figura 1. Nota de rescate mostrada en un termostato conectado a Internet en la DEFCON 24.

Aunque no se trataba de un ataque en directo, en 2017 con toda seguridad aparecerán pantallas similares en dispositivos conectados a Internet. Para un ciberdelincuente, el objetivo es conseguir dinero. Si pueden hacerse con el control de un dispositivo, esto solo les resultará útil si pueden monetizar ese control. Si toman el control de un frigorífico conectado a Internet, probablemente les cueste encontrar datos que puedan vender o canjear por dinero en metálico, pero si piden un pequeño rescate por dicho electrodoméstico, pueden obtener bastantes beneficios. Esto también se aplica a casi todos los dispositivos conectados a Internet, siempre que puedan completar las cinco tareas descritas anteriormente. Sería complicado comunicar una nota de rescate mediante una bombilla conectada a Internet, a no ser que la víctima se maneje bien en código morse.

Las filtraciones políticas son lo normal ahora

Si echamos la vista atrás a los titulares de 2016, resulta evidente que las filtraciones de datos de naturaleza política han tenido un importante impacto en los Estados Unidos. Aunque las elecciones ya hayan finalizado, predigo que estos tipos de infracciones continuarán produciéndose en el futuro en todo el mundo.

Algunas características de las filtraciones de datos políticos son deseables para agentes gubernamentales y peligrosas para el electorado. Tenga en cuenta lo siguiente:

- Las filtraciones durante años de WikiLeaks y otros casos han llevado a las personas a asumir que la información filtrada siempre es verdadera. Aunque los datos publicados anteriormente puedan ser auténticos, las personas que hayan realizado la filtración podrían aprovechar fácilmente esa suposición para influenciar a los votantes.

- Si los datos filtrados se han modificado, es posible que los afectados por la infracción no tengan ninguna forma razonable de desmentir esa alteración. Una firma digital en un documento podría demostrar su autenticidad, pero la ausencia de esta no implica que no lo sea.

- Las organizaciones gubernamentales (o financiadas por el gobierno) podrían publicar información obtenida mediante espionaje bajo el disfraz de un ciberactivista, con lo que se librarían del impacto político negativo. Incluso en los casos en los que hay pruebas convincentes que sugieren que un gobierno estaba detrás de la intrusión que supuso la publicación de los datos filtrados, existe la negación plausible.

Supongamos un caso en el que haya documentos privados en los que se describa una negociación comercial entre la Nación A y la Nación B, de la que la Nación C no esté a favor. Si la Nación C obtiene un documento legítimo en el que se describan los detalles de la negociación y publica una versión modificada, que favorezca en gran medida a la Nación A, es posible que los votantes de la Nación C se indignen, lo que podría suponer un fracaso de las negociaciones. Para desacreditar la filtración, las Naciones A y B tendrían que publicar los documentos verídicos, lo que también podría suponer problemas para la negociación.

Independientemente de su inclinación política o su opinión sobre la transparencia de los gobiernos, resulta esencial comprender cómo ciertas partes pueden hacer un uso fraudulento del entorno actual. Las filtraciones políticas son un tipo de operaciones de información que se pueden realizar con gran eficacia y pocas probabilidades de castigo. Lo que hemos visto en 2016 se convertirá en lo normal.

Apuestas arriesgadas

Las aplicaciones de mensajería seguras consiguen una amplia adopción en respuesta a las filtraciones masivas de correos electrónicos

Si los usuarios se tuvieran que quedar solo con una cosa de las filtraciones de 2016, probablemente sería con esto:

No pongas en un mensaje de correo electrónico lo que no te gustaría ver en la primera página del periódico.

Se trata de una lección difícil de interiorizar, ya que el correo electrónico se ha convertido en el método de comunicación asíncrona de la mayor parte del mundo (y sin duda de las personas que están leyendo esto). Sin embargo, debemos tomárnosla en serio.

Existen muchos problemas con el uso del correo electrónico para transmitir mensajes que solo deben llegar a una audiencia específica. Los mensajes a menudo se descifran en cuanto llegan a su destino. Incluso si están cifrados, el remitente no suele tener control sobre la seguridad del sistema del receptor. Este último podría descifrar el mensaje de correo electrónico y almacenarlo en texto sin formato, o gestionar indebidamente sus claves de cifrado. En la mayoría de los casos, los mensajes se almacenan, catalogan e indexan automáticamente, lo que permite que una persona que solo tenga acceso temporal saque a la luz secretos buscando por palabras clave y los reenvíe a lugares desconocidos.

Si se está planteando si debe volver a optar por las llamadas telefónicas cuando desee compartir un mensaje privado, no es una mala idea, pero eche un vistazo al teléfono de cualquier adolescente cuando esté considerando una solución tecnológica. La función más importante de Snapchat son los mensajes que se eliminan automáticamente una vez que el receptor los lee. Esto permite a los usuarios mandar mensajes sin preocuparse tanto por compartirlos con los demás. Actualmente existen muchos sistemas de mensajería centrados en la seguridad, como Telegram, Wickr, Signal y Allo, que disponen de cifrado integral y eliminación automática de los mensajes. Aunque sigue siendo posible tomar una captura de pantalla de uno de esos mensajes, con frecuencia estos sistemas son mucho más seguros que el correo electrónico.

La adopción generalizada de estos servicios en 2017 sigue siendo una posibilidad remota, ya que muchos usuarios pueden no sentirse cómodos realizando la transición desde el correo electrónico. Sin embargo, aquellos que hayan aprendido de los muchos casos de filtraciones buscarán formas alternativas de compartir sus pensamientos privados con los demás.

¿Cuáles son sus predicciones de ciberseguridad en lo que respecta al panorama de las amenazas? Comparta sus ideas en los comentarios y manténgase atento a la próxima publicación de esta serie en la que compartiremos predicciones para la seguridad de la red.