Esta publicación forma parte de una serie de blog en curso en la que se analizan las “Apuestas seguras” (predicciones que es casi seguro que se cumplan) y las “Apuestas arriesgadas” (predicciones que es menos probable que se cumplan) con respecto a la ciberseguridad en 2017.

En función de las tendencias que hemos detectado en el sector de los dispositivos móviles, estas son algunas predicciones para 2017:

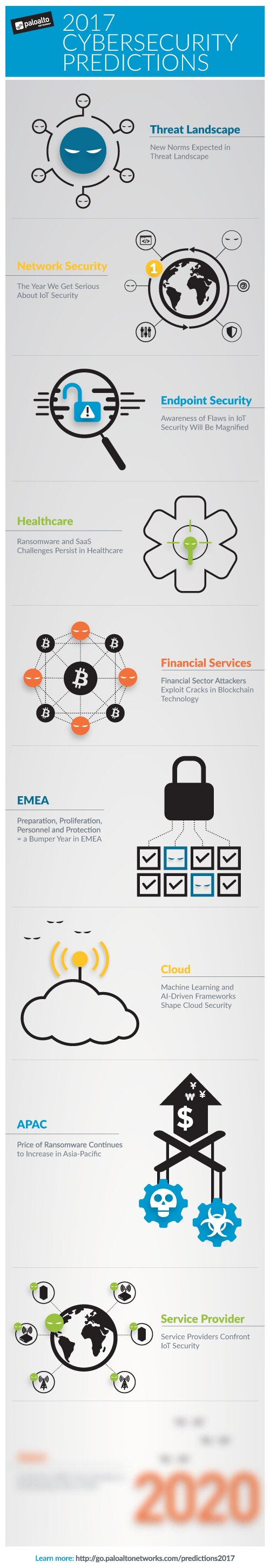

Apuesta segura: los ciberatacantes pondrán el blanco en los proveedores de servicios accediendo a la amplia red de dispositivos de IoT

Hemos visto cómo los ciberatacantes pueden usar el Internet de las cosas (IoT) y la tecnología ponible para lanzar niveles sin precedentes de ataques volumétricos con el objetivo de desmontar aplicaciones y sitios web específicos. Estos ataques tendrán cada vez más como objetivo desmantelar la infraestructura de red de proveedores de servicios esencial, lo que provocará interrupciones a gran escala de dispositivos móviles y otros servicios conectados. Los proveedores de servicios se enfrentarán a una notable presión para cambiar su estrategia de seguridad y aprovechar los mecanismos avanzados basados en la red con el fin de impedir que estos tipos de infecciones de malware lleguen a los dispositivos de IoT conectados a sus redes.

Apuesta segura: los ciberatacantes aumentarán sus ataques a los usuarios de dispositivos móviles y el número de infecciones en estos dispositivos se incrementará exponencialmente

Los consumidores siguen aumentando su confianza en los dispositivos y las aplicaciones móviles para gestionar sus vidas digitales, lo que los convierte en blancos fáciles para los ciberdelincuentes y crea un entorno propicio para la expansión de muchos tipos distintos de malware móvil. Esta tendencia reducirá la confianza general que los consumidores depositan en sus servicios móviles y creará un nuevo reto para los proveedores de servicios, que incitará su creciente hincapié en proteger los servicios al usuario final y prevenir los posibles impactos negativos en sus marcas. El debate sobre si la culpa es del proveedor de servicios será habitual.

Apuesta arriesgada: los ciberataques a usuarios de dispositivos móviles se convertirán en la principal causa de deserción de clientes

Las investigaciones han demostrado que los consumidores prefieren perder sus carteras antes que sus teléfonos móviles (y ahora algunos están usando los móviles como cartera). Una encuesta reciente de Accenture a usuarios de teléfonos inteligentes reveló que un 62 % está preocupado por la seguridad de sus transacciones financieras, un 60 % no está satisfecho con su conectividad y experiencia, y un 47 % está preocupado por la privacidad y la seguridad. En general, la mayoría de los usuarios están listos para cambiar de proveedor, en parte porque sienten que su proveedor actual no le ayuda a proteger sus propiedades esenciales. Los operadores de telefonía móvil pasarán a centrarse en desarrollar nuevas estrategias que garanticen la seguridad de los dispositivos de los clientes e impidan la pérdida de confianza de estos, que se traduce en una pérdida de negocios.

Apuesta arriesgada: los proveedores de servicios promocionarán la seguridad de IoT como una ventaja competitiva

A lo largo de los años, los proveedores de servicios han tendido a definir la seguridad de la red de una forma bastante limitada, con el objetivo principal de mantener la disponibilidad de la red y sin ninguna necesidad u obligación real de proteger los dispositivos de los usuarios finales. Puede que esto bastara para un funcionamiento correcto en el pasado, pero ahora el panorama ha cambiado, ya que hay una superficie de ataque móvil cada vez más amplia y un creciente número de casos de dispositivos de IoT infectados que lanzan ataques maliciosos. Esto tiene importantes repercusiones para los proveedores de servicios, sobre todo si tenemos en cuenta que se espera que el IoT impulse la nueva oleada de crecimiento de ingresos por servicios móviles. Los proveedores no tienen más remedio que adoptar la seguridad de IoT como un medio para facilitar los negocios futuros. ¿Quién quiere ser el operador que permitió que un hacker tomara control de miles de coches o aquel considerado menos seguro que sus competidores? Los proveedores de servicios empezarán a adoptar mecanismos avanzados de prevención de amenazas de IoT basados en la red, así como a promocionar la seguridad como una ventaja competitiva a clientes potenciales de IoT.

¿Cuáles son sus predicciones de ciberseguridad para los proveedores de servicios? Comparta sus ideas en los comentarios y manténgase atento a la próxima publicación de esta serie en la que compartiremos predicciones para Japón.