![]()

Figura 1: Es hora de que el SOC deje atrás los sistemas SIEM tradicionales

En ese sentido, el mercado de sistemas SIEM ha evolucionado muy lentamente y no ha ofrecido suficientes incentivos para que los proveedores inviertan en cambios significativos para sus productos y soluciones. Esta inercia tecnológica se debe a una serie de factores, entre los que se incluyen los siguientes:

- Tecnología tradicional: muchos sistemas SIEM se desarrollaron hace más de un década y suelen basarse en arquitecturas obsoletas, lo que limita su capacidad para adaptarse a los nuevos retos de seguridad.

- Complejidad: la implementación y la gestión de los sistemas SIEM suelen ser complejas, lo que incluye la necesidad de hacer ajustes constantes para evitar problemas como que se produzcan falsos positivos o se pasen por alto eventos de seguridad críticos. Esto hace que muchos proveedores se muestren reticentes a hacer cambios significativos que puedan interrumpir las operaciones de sus clientes.

- Falta de innovación: el mercado de los sistemas SIEM está relativamente maduro, por lo que es posible que no ofrezca los suficientes incentivos para que los proveedores inviertan en innovación.

- Retos de la integración: las soluciones SIEM se suelen integrar con otras herramientas de seguridad, como sistemas de EDR, sistemas de detección de intrusiones y herramientas de análisis del tráfico de red (IDS Y NTA, respectivamente, por sus siglas en inglés). Cuando se hacen cambios en la tecnología subyacente de una solución SIEM, esas integraciones pueden dejar de funcionar, lo que dificulta la gestión de las operaciones de seguridad a los clientes.

- Requisitos de personalización: muchas organizaciones han personalizado sus soluciones SIEM para adaptarlas a sus necesidades específicas. Si se realizan cambios significativos en la tecnología subyacente, los clientes podrían tener que volver a configurar sus sistemas, lo que supone un gasto de tiempo y dinero.

- Cumplimiento normativo: muchas organizaciones utilizan las soluciones SIEM para satisfacer los requisitos de cumplimiento normativo. Por lo tanto, cualquier cambio que hagan en el sistema SIEM, podría poner en riesgo el cumplimiento normativo.

"Las plataformas de análisis de seguridad tienen más de una década de experiencia en agregación de datos; son una posibilidad para afrontar estos retos, pero aún no proporcionan funciones de respuesta a incidentes adecuadas para las grandes empresas, con lo que estas se ven obligadas a dar prioridad a otras soluciones"

– Allie Mellen, analista senior, Forrester

![]()

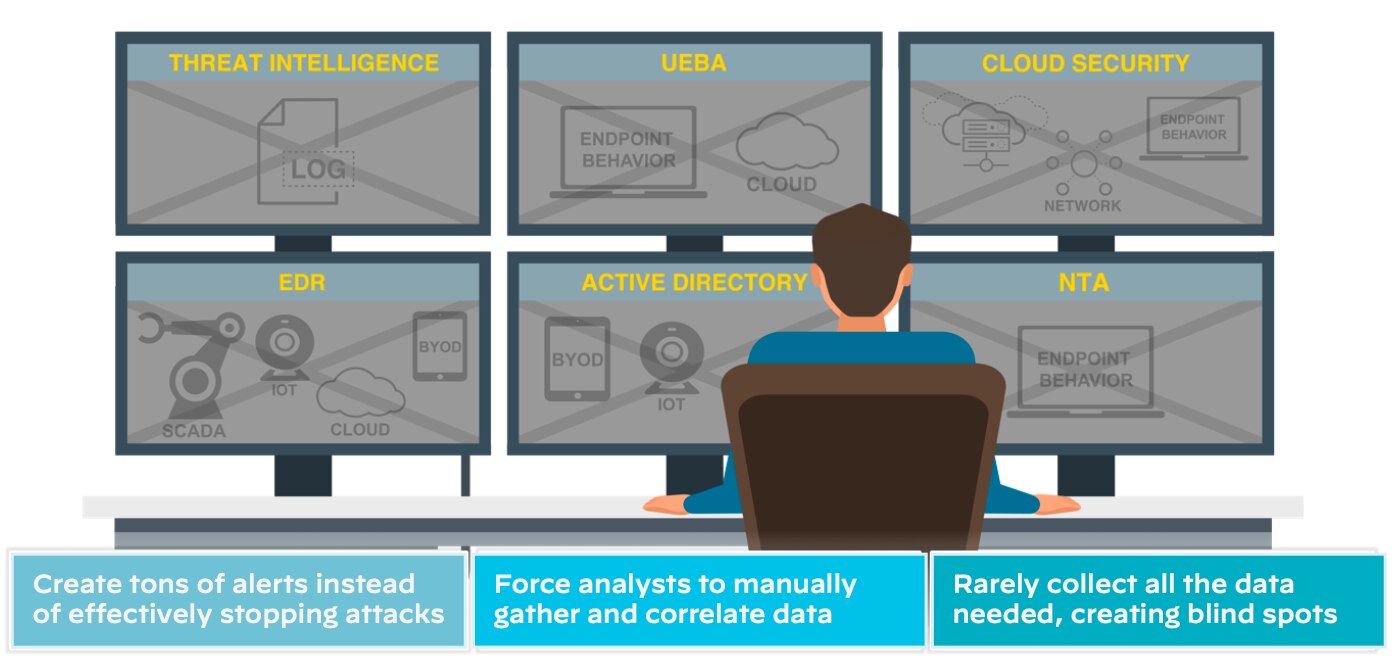

Figura 2: Las herramientas aisladas ralentizan la investigación y la respuesta

Reinventamos la ciberseguridad de arriba a abajo

La ciberseguridad se enfrenta a un problema urgente de corrección de amenazas. La rápida proliferación de aplicaciones, cargas de trabajo, microservicios y usuarios ha hecho que la superficie de ataque digital colectiva crezca más rápido que nuestras capacidades de protección. Debido a ello, las herramientas de detección y protección pueden llegar a generar miles de alertas cada día, un volumen que supera con creces la capacidad de gestión de los equipos de seguridad. Además, estas alertas proceden de muchas fuentes inconexas, por lo que a los analistas de seguridad no les queda más remedio que encajar las piezas del puzle por sí mismos.

Cuando se analiza una amenaza potencial, suele ser necesario seguir diferentes pasos:

- Revisar los datos de los logs disponibles para empezar a atar cabos y saber qué ha podido ocurrir.

- Comparar manualmente lo ocurrido con los datos de las distintas fuentes de inteligencia sobre amenazas para determinar si los indicadores son conocidos por ser maliciosos.

- Encontrar vacíos de información y buscar datos disponibles que puedan arrojar luz sobre cuáles podrían ser los siguientes pasos de un ataque.

- Comprobar si la nueva información está conectada con otras alertas de las que ya se estén haciendo cargo otros miembros del equipo para coordinar esfuerzos.

- Evaluar si la alerta se debe derivar, descartar o resolver y cerrar cuanto antes.

![]()

Con un SOC tradicional, concluir todo este proceso conlleva mucho tiempo y requiere el uso de varias herramientas; y eso que solo nos estamos refiriendo a la clasificación. El resultado es que los analistas solo tienen tiempo para responder a las alertas de máxima prioridad que reciben diariamente. mientras tanto, un preocupante número de alertas de menor prioridad quedan directamente desatendidas. Si se analizan investigaciones de incidentes pasadas, puede verse cómo ciertos grupos de estas alertas de menor prioridad en realidad forman parte de un único ataque, que ha conseguido sortear los controles de las plataformas de detección tradicionales.

Los analistas de seguridad a cargo de la clasificación y priorización de alertas tampoco suelen disponer de la suficiente información contextual para determinar el riesgo real que un ataque dado representa para la organización. Así, la alerta se deriva a un grupo de un nivel superior para que la valide, lo que requiere aún más tiempo, trabajo y recursos; las ineficiencias a todos los niveles están servidas. Aunque sabemos que los ciberdelincuentes son conscientes de esa realidad y se aprovechan de la lentitud de nuestra respuesta, la mayoría de las organizaciones todavía tardan horas, días o incluso meses en identificar y corregir las amenazas.

Nuestro punto débil se encuentra en nuestra incapacidad de utilizar datos a gran escala para defendernos. Las soluciones SIEM se diseñaron para simplificar la gestión de alertas y logs, pero siempre han dependido en gran medida de la intervención humana para la detección y la corrección, carecen de funciones de análisis integradas y solo utilizan la automatización de procesos esporádicamente. Para plantar cara a las amenazas actuales, las organizaciones deben reinventar por completo su estrategia de ciberseguridad con ayuda de la inteligencia artificial (IA).

El SOC moderno debe diseñarse en torno a una nueva arquitectura que esté preparada para cubrir las necesidades cambiantes de los entornos de TI modernos. Esta arquitectura debe ser flexible, ampliable, adaptable y capaz de integrarse con un amplio abanico de tecnologías y herramientas de seguridad. En líneas generales, el diseño debe proporcionar:

- Integración, análisis y triaje de datos amplios y automatizados

- Flujos de trabajo unificados que fomenten la productividad de los analistas

- Inteligencia incorporada y respuesta automatizada que puede bloquear ataques con una asistencia mínima del analista

A diferencia de lo que pasa con las operaciones de seguridad tradicionales, el SOC moderno se basa en la aplicación de la ciencia de datos a conjuntos de datos masivos, y no en las decisiones que toman las personas ni en reglas que se concibieron para detener las amenazas del pasado.

Conozca XSIAM a fondo

Palo Alto Networks ha trabajado mucho para abordar las limitaciones de las soluciones de seguridad actuales que hemos mencionado. Y es que nuestro sector debe innovar continuamente para mantenerse a la vanguardia de la seguridad. Cortex XSIAM (siglas en inglés de «inteligencia de seguridad y gestión de la automatización ampliadas») supone un giro hacia una arquitectura basada en la IA y creada desde cero.

Se trata de un punto de inflexión en la forma en la que entendemos la ciberseguridad y aplicamos la IA en áreas en las que las máquinas se han diseñado para rendir mejor que las personas. Nuestro objetivo es crear una plataforma de seguridad autónoma adaptada al futuro que ofrezca una seguridad infinitamente mejor con funciones de detección y respuesta casi en tiempo real.

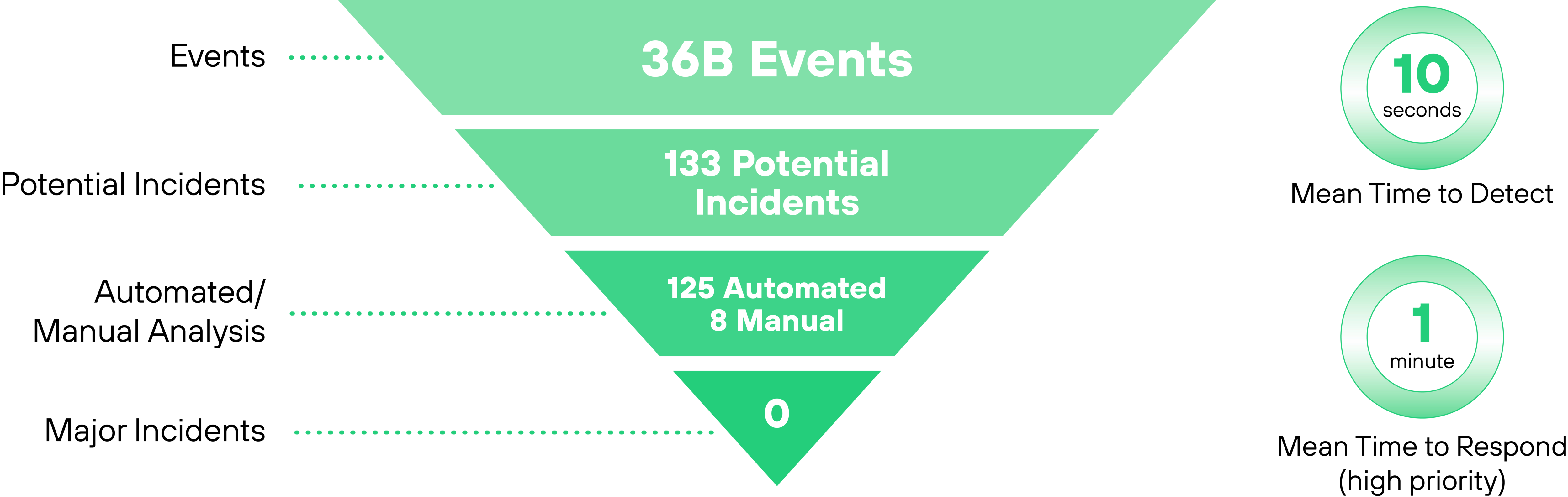

![]()

Figura 3: En Palo Alto Networks, somos el cliente cero

XSIAM unifica funciones insuperables como estas: detección y respuesta en el endpoint; detección y respuesta ampliadas; orquestación, automatización y respuesta de seguridad; gestión de la superficie de ataque; análisis del comportamiento de entidades y usuarios; una plataforma de inteligencia sobre amenazas y un sistema de gestión de eventos e información de seguridad (EDR, XDR, SOAR, CDR, ASM, UEBA, TIP y SIEM, respectivamente, por sus siglas en inglés). XSIAM se ha diseñado siguiendo un modelo de datos centrado en la seguridad que se actualiza constantemente gracias a la inteligencia sobre amenazas que Palo Alto Networks recopila de sus miles de clientes a nivel global. La plataforma utiliza un diseño basado en el aprendizaje automático (AA) para integrar conjuntos masivos de datos sobre seguridad. Después incorpora las alertas en los incidentes y automatiza su análisis y clasificación para responder a la mayoría de los incidentes de forma automática, lo que permite a los analistas dedicar su tiempo a las pocas amenazas que requieran intervención humana. La eficacia de XSIAM ya se ha demostrado en producción: Palo Alto Networks ya utiliza la plataforma en su propio SOC y ha visto cómo los más de un billón de eventos mensuales se reducen a un puñado de incidentes diarios que requieren la intervención de un analista.

Un nuevo paradigma para impulsar el SOC moderno

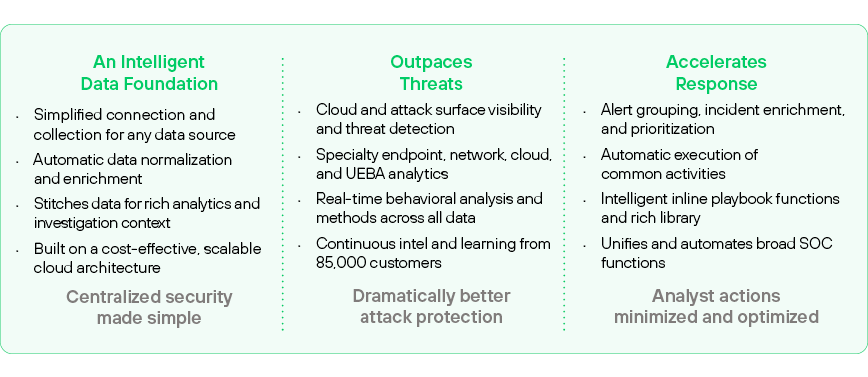

Cortex XSIAM mejora radicalmente el nivel de seguridad y transforma el modelo de operaciones de seguridad gracias al potencial de la inteligencia artificial y la automatización. XSIAM brinda al SOC control pleno sobre la seguridad empresarial, desde el endpoint hasta la nube. Para ello, centraliza los datos y las funciones de seguridad, a fin de dejar atrás las amenazas, acelerar la respuesta y optimizar las actividades del equipo de análisis y el SOC.

![]()

Figura 4: Aspectos destacados de Cortex XSIAM, una plataforma que lo hace todo

En la actualidad, las empresas híbridas generan muchísimos más datos de seguridad que hace algunos años. Aun así, muchos SOC siguen utilizando sistemas de datos aislados con una visibilidad limitada en la nube, una tecnología SIEM anticuada y procesos manuales que invitan a los atacantes a aprovechar su ventaja.

Contratar a más analistas no es la solución, y las herramientas adicionales no hacen sino empeorar la compleja arquitectura actual de los SOC y todo el mantenimiento técnico que esta conlleva. El SOC moderno debe apostar por un modelo inteligente y automatizado capaz de bloquear los ataques a gran escala desde el endpoint hasta la nube, reduciendo en lo posible la intervención de los analistas y el mantenimiento técnico del SOC.

Cortex XSIAM se ha diseñado para abordar las necesidades del SOC moderno; gracias a la automatización y la inteligencia artificial es capaz de mejorar radicalmente el nivel de seguridad y transformar el modelo de operaciones de seguridad manuales. Este modelo clasifica los datos automáticamente, lo que permite a los analistas centrarse en detectar anomalías y comportamientos inusuales y al SOC, tomar la iniciativa en vez de limitarse a reaccionar.

XSIAM se ha diseñado exclusivamente para convertirse en el nuevo centro de la actividad del SOC y reemplazar a los sistemas SIEM y a otros productos especializados gracias a que unifica una amplia variedad de funciones en una plataforma de operaciones de seguridad integral y orientada a la ejecución de tareas. Con un diseño basado en la detección y respuesta a amenazas, XSIAM centraliza, automatiza y amplía las operaciones de seguridad para proteger las empresas híbridas al completo.

El enfoque de SecOps centrado en el ser humano hace tiempo que se estrelló contra un muro. El SOC moderno debe convertirse en un sistema de seguridad inteligente, dirigido por máquinas y con capacidad humana, que ofrezca una protección mucho mejor a una escala y con una eficacia sin precedentes.

¿Cómo funciona?

XSIAM es la plataforma central de operaciones del SOC moderno. Ofrece las mejores funciones de gestión de la inteligencia sobre amenazas (TIM, por sus siglas en inglés), EDR, XDR, SOAR, ASM, UEBA, SIEM y mucho más. Sin embargo, XSIAM no es solo una combinación de diferentes herramientas, sino una solución que aúna funciones e inteligencia en una experiencia del usuario orientada a la ejecución de tareas y un completo flujo de gestión de incidentes. Esta combinación permite reducir al mínimo las actividades y los cambios en el contexto para respaldar una respuesta rápida y precisa a los ataques.

XSIAM opera de una forma revolucionaria, ya que utiliza la automatización inteligente para distanciarse del modelo orientado al analista de los productos de seguridad de hoy en día. Desde la incorporación de los datos hasta la gestión de incidentes, XSIAM ayuda a reducir al máximo las tareas de los analistas y todo el personal del SOC, para que puedan centrarse en actividades de gran valor que el sistema no puede llevar a cabo.

Controles de SOC para la nube y la empresa híbrida

En la actualidad, la mayoría de los equipos de los SOC operan con datos limitados y aislados, incluida una visibilidad lamentablemente inadecuada de la nube fluida y los recursos orientados a Internet que ya están implicados en más de un tercio de los casos de infracción. Los productos de seguridad en la nube proporcionan protecciones esenciales pero suelen funcionar de forma independiente y fuera del SOC. A pesar de ello, el equipo del SOC debe ser capaz de supervisar la seguridad integral de forma centralizada e investigar los numerosos incidentes en los que están involucrados los recursos en la nube.

XSIAM crea una base inteligente para la gestión de datos en todas las fuentes de seguridad empresarial, desde los endpoints hasta las fuentes especializadas en la nube procedentes de proveedores, cargas de trabajo dinámicas y productos de seguridad en la nube. El sistema recopila alertas y eventos de telemetría profunda de estas fuentes de forma continua. Después, prepara y contextualiza los datos automáticamente y los agrupa de forma única con la inteligencia sobre seguridad, que está adaptada para permitir análisis enriquecidos de aprendizaje automático especializados tanto para fuentes específicas como para la detección de comportamientos en toda la cadena de ataque.

Rediseñar la arquitectura del SOC

La arquitectura anticuada de la base de datos, la complejidad de la gestión y la evolución limitada de los sistemas SIEM han obligado a las organizaciones a recurrir a otras herramientas especializadas para obtener innovación. Como resultado, la arquitectura del SOC se ha convertido en un laberinto complejo e inestable de ciclos de datos, integraciones de productos y quebraderos de cabeza constantes relacionados con la gestión.

XSIAM consolida varias herramientas y escala, centraliza y automatiza la recopilación de los datos para optimizar la infraestructura del SOC y reducir notablemente los costes de ingeniería y operaciones.

Instantánea: complementar los analistas con inteligencia basada en el aprendizaje automático

Un aspecto clave de la transformación del SOC moderno es garantizar que los equipos de seguridad utilicen al máximo el aprendizaje automático para complementar y potenciar la labor de quienes velan por la seguridad de la organización. Gracias a los análisis avanzados y a la IA, se puede reducir de forma considerable el tiempo que dedican los equipos a procesar ingentes cantidades de datos en la empresa para obtener información crucial para la seguridad. El aprendizaje automático, que es un subconjunto de la IA, utiliza datos del entorno de un cliente para entrenar a las máquinas, lo que mejora y amplía su conocimiento sobre el entorno y el rendimiento en una tarea.

Al automatizar la detección de patrones anómalos en las distintas fuentes de datos y contextualizar automáticamente las alertas, hoy el aprendizaje automático cumple la promesa de acelerar las investigaciones y eliminar los ángulos muertos en la empresa.

Esto se consigue entrenando los modelos de AA con datos de calidad relevantes para la seguridad, utilizándolos para detectar patrones en los distintos datos y, a continuación, realizando pruebas y perfeccionando los procesos. Las técnicas de AA permiten recopilar, integrar y analizar los datos, así como interrogarlos, para reducir la cantidad de tiempo y conocimientos que necesita una persona para realizar estas tareas. Además, de este modo, al equipo del SOC le resulta mucho más fácil contextualizar las amenazas y encontrar pruebas en las distintas capas de seguridad que están integradas en los datos.

Se pueden utilizar técnicas de AA supervisado para leer los marcadores digitales de dispositivos como ordenadores de sobremesa, servidores de correo electrónico o servidores de archivos y, a continuación, aprender el comportamiento de cada tipo de dispositivo con el fin de detectar anomalías. La promesa del aprendizaje automático es tener la capacidad de determinar inferencias causales en torno a lo que ocurre en un entorno y dejar que el software dirija los pasos a seguir en lugar de depender de la interacción humana. Por ejemplo, avisar de las acciones malintencionadas simplemente según el comportamiento y las interacciones dentro de un conjunto de datos, para luego propagar una decisión al resto de la red con instrucciones explícitas, como indicar a un agente que la contenga o a un cortafuegos que no se comunique con ella.

El aprendizaje automático de XSIAM ofrece lo siguiente:

- Análisis de comportamiento: XSIAM utiliza algoritmos de AA e IA para analizar el comportamiento de los endpoints y detectar anomalías que podrían indicar la presencia de una amenaza.

- Inteligencia sobre amenazas: la plataforma aplica algoritmos de AA para analizar grandes volúmenes de datos de inteligencia sobre amenazas e identificar patrones y tendencias que podrían indicar una amenaza emergente.

- Respuesta automatizada: XSIAM utiliza la automatización basada en IA para responder a las amenazas en tiempo real, sin necesidad de que los analistas intervengan.

- Análisis predictivo: la plataforma aprovecha los algoritmos de AA para analizar datos históricos y predecir amenazas potenciales, lo que ayuda a las organizaciones a protegerse frente a los ataques futuros de manera proactiva.

- Aprendizaje continuo: los algoritmos de AA de XSIAM aprenden de los nuevos datos y ajustan sus modelos constantemente para mejorar la precisión y la eficacia de la plataforma con el tiempo.

Diseñada para la detección y respuesta a amenazas

La plataforma XSIAM gira en torno a la detección y respuesta a amenazas, y ofrece una automatización única del flujo de gestión de incidentes. Los análisis de XSIAM ofrecen inteligencia basada en técnicas que permite agrupar las alertas en incidentes contextualizados de manera relevante. La automatización y los libros de estrategias integrados aplican los resultados de los análisis para obtener una ejecución inteligente, además de procesar y cerrar las alertas o los incidentes siempre que sea posible.

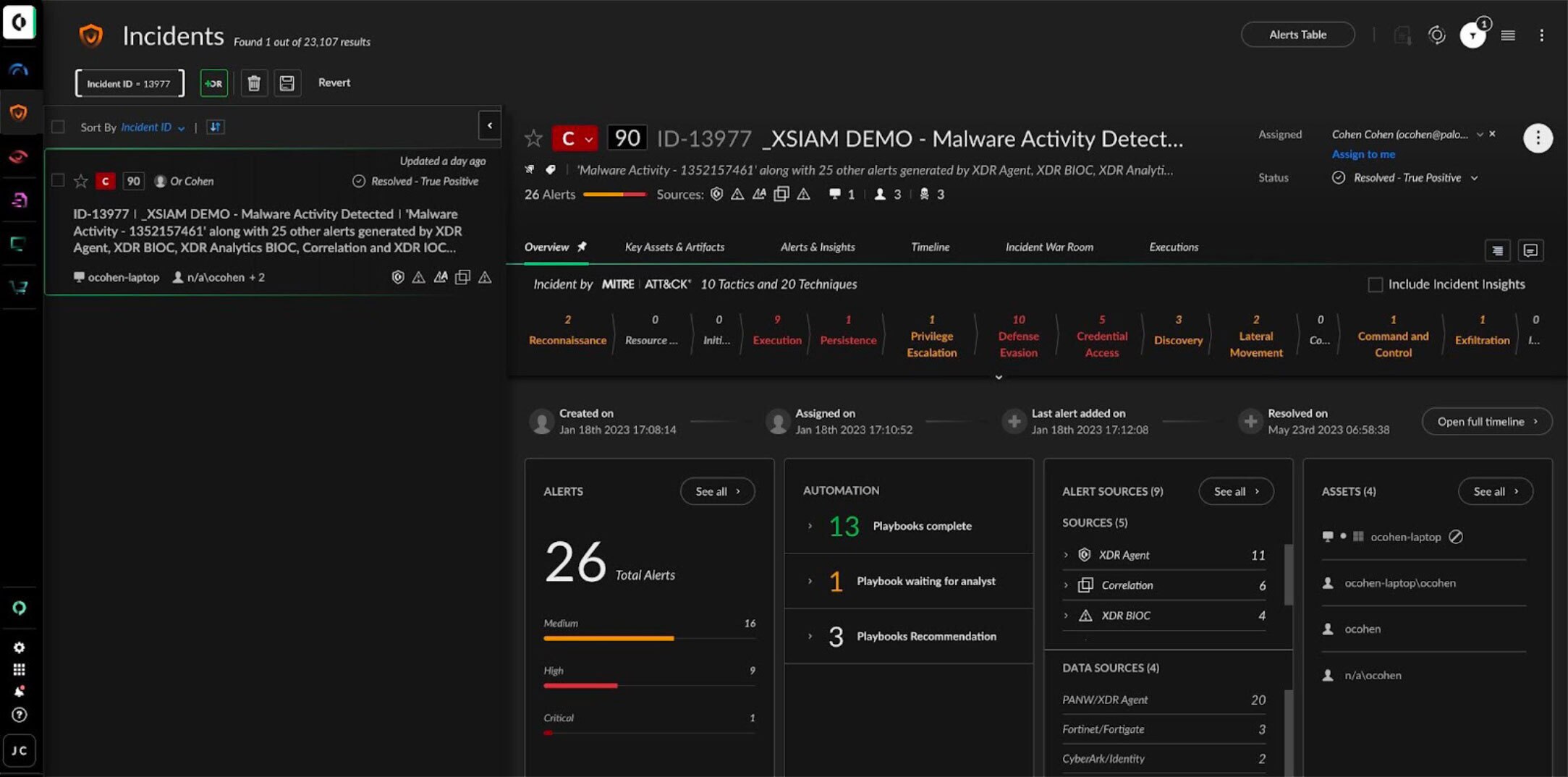

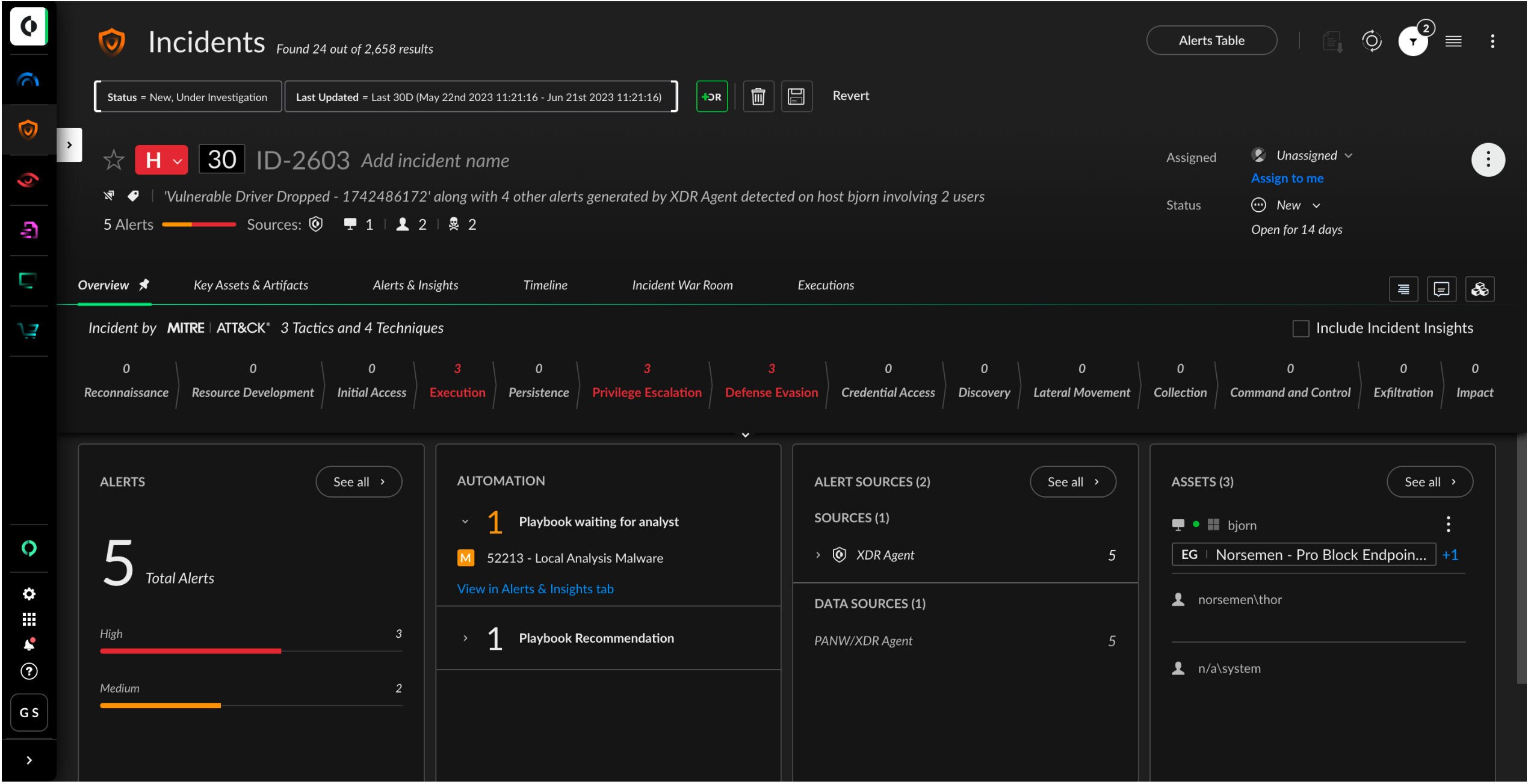

![]()

Figura 5: Vista de gestión de incidentes del analista

La vista de gestión de incidentes del analista proporciona un resumen completo de las acciones automáticas que se han implementado, los resultados y las acciones sugeridas restantes. Cuando se requieran actividades de investigación y respuesta adicionales, el analista puede consultar una cronología desglosada del incidente e información detallada de XSIAM procedente de todos los análisis y funciones. Para las acciones de corrección y respuesta, se pueden utilizar los libros de estrategias integrados, mientras que para los endpoints gestionados, XSIAM ofrece opciones de corrección con un clic, así como acceso a Live Terminal y herramientas forenses.

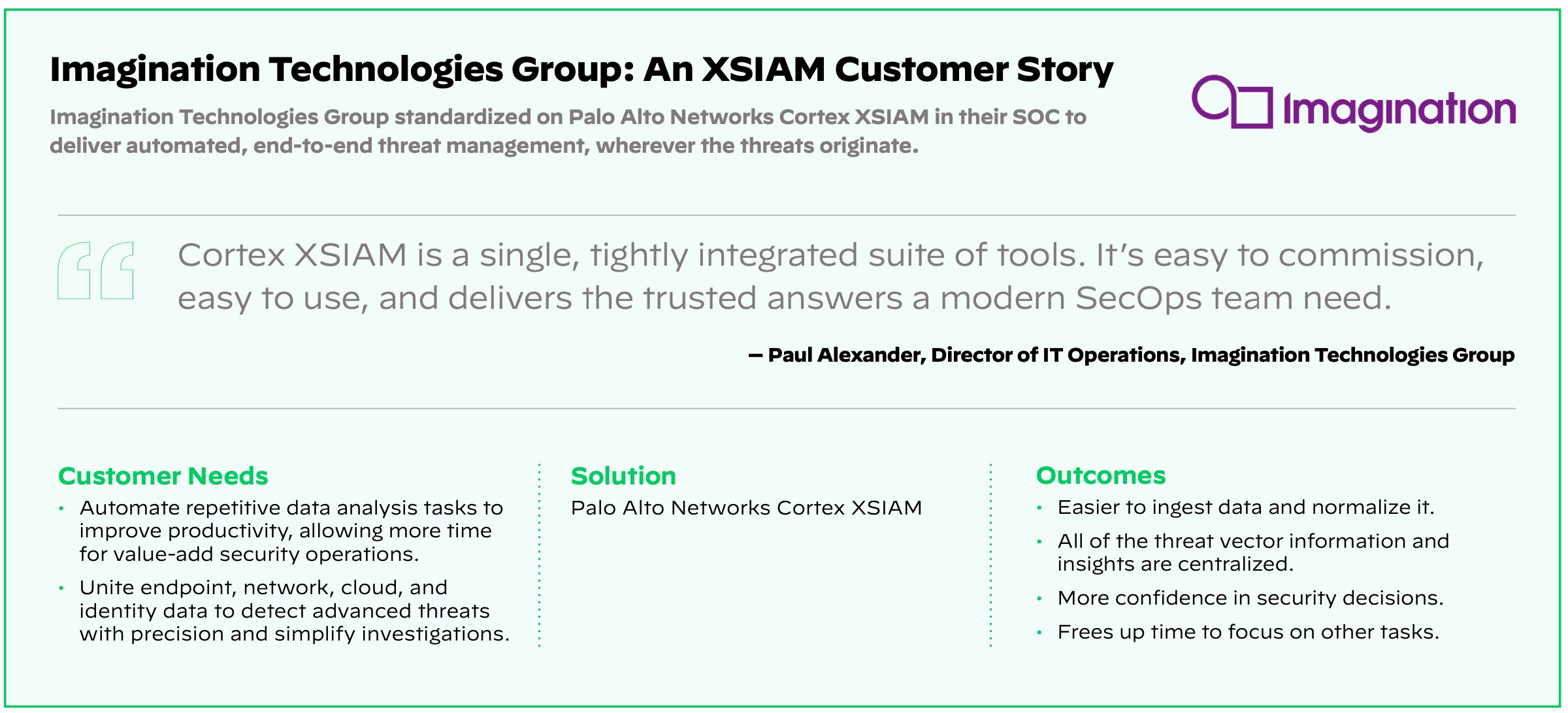

![]()

Figura 6: Obtenga un contexto más detallado sobre los incidentes gracias a la identificación según el marco de MITRE ATT&CK, las alertas asociadas, el estado del libro de estrategias, las fuentes de alerta y los artefactos

Ventajas únicas de Cortex XSIAM

Cortex XSIAM es una auténtica plataforma de SOC que viene a revolucionar el modelo operativo tradicional del SOC basado en diferentes herramientas y procesos manuales. Muchas de las organizaciones que utilizan un modelo tradicional de SOC experimentan problemas parecidos relacionados con la gestión y la arquitectura de la seguridad. Cortex XSIAM ha sido diseñado por profesionales de la seguridad que han experimentado esos problemas en primera persona. Su desarrollo se vio influenciado por clientes de Palo Alto Networks que buscaban una forma de solucionar sus retos de seguridad.

![]()

Figura 7: Centralice, automatice y amplíe las operaciones para proteger su organización

| Resumen de las funciones principales |

Incorporación de datos

La arquitectura en la nube simplifica la incorporación, la supervisión y la generación de informes mediante cientos de paquetes de datos prediseñados, diferentes tipos de conectores estándar y pasos de configuración sencillos y automatizados.

|

Gestión de inteligencia sobre amenazas

Gestione fuentes de inteligencia sobre amenazas de terceros y de Palo Alto Networks y asígnelas automáticamente a las alertas y los incidentes.

|

Base de datos inteligente

Recopile telemetría profunda, alertas y eventos de cualquier fuente de forma continua, contextualice y asigne esa información a un modelo de datos unificado automáticamente y agrupe eventos en inteligencia ajustada a los análisis del aprendizaje automático.

|

Inteligencia y protección del endpoint

Consolide el gasto de SIEM y EDR/EPP en una solución integrada y unificada con un completo agente del endpoint y un back-end de análisis en la nube que ofrece prevención de amenazas en el endpoint, respuesta automatizada y telemetría detallada que será útil para cualquier investigación de amenazas.

|

Análisis de detección de amenazas

Aplique análisis especializados y detecciones basadas en el comportamiento en todos los datos recopilados gracias a los análisis basados en técnicas.

|

Visibilidad y acción sobre la superficie de ataque

Gracias a las capacidades de ASM integradas, obtendrá una visión global de su inventario de activos, incluidos los endpoints internos y las alertas de vulnerabilidades de activos conectados a internet que se hayan detectado.

|

Investigación y respuesta automatizadas

Ejecute automáticamente diferentes tareas y ofrezca a sus analistas la inteligencia y orientación necesarias para llevar a cabo acciones manuales empleando funciones automatizadas y libros de estrategias integrados.

|

Análisis del comportamiento de entidades y usuarios

Utilice el aprendizaje automático y el análisis del comportamiento para elaborar perfiles de usuarios, máquinas y entidades, y alertar de comportamientos que pudieran ser indicio de la presencia de una cuenta en riesgo o un empleado malintencionado.

|

Libros de estrategias y orquestación

Diseñe y orqueste libros de estrategias para utilizarlos con un marketplace y un módulo completo de SOAR (orquestación, automatización y respuesta de seguridad).

|

Análisis de la red y en la nube

Utilice análisis específicos para detectar y crear alertas sobre anomalías en los datos de la red y la nube, como eventos de cortafuegos, logs del proveedor del servicio en la nube y alertas del producto de seguridad en la nube.

|

Cortex Exposure Management

Reduzca el ruido de las vulnerabilidades hasta en un 99 % con la priorización basada en IA y la corrección automatizada, abarcando la empresa y la nube.

|

Cortex Email Security

Amplíe la detección y respuesta basadas en IA líderes del sector para detener las amenazas más avanzadas basadas en el correo electrónico.

|

Gestión, informes y cumplimiento

Las funciones de gestión centralizada simplifican las operaciones. Gracias a las potentes funciones de generación de informes gráficos, podrá generar informes sobre el cumplimiento normativo, el procesamiento de los datos, las tendencias de los incidentes, las métricas de rendimiento del SOC y mucho más.

|

![]()

Integrando la seguridad proactiva y reactiva con XSIAM 3.0

La última evolución de Cortex XSIAM da un paso revolucionario al unificar la respuesta reactiva a incidentes con la gestión proactiva de la postura de seguridad. XSIAM 3.0 amplía sus capacidades para abordar dos de las áreas de riesgo más críticas que afectan a las empresas en la actualidad:

Cortex Exposure Management

Reduzca el ruido de las vulnerabilidades hasta en un 99 % con la priorización impulsada por IA y la corrección automatizada que abarca la empresa y la nube. Este enfoque disruptivo de la gestión de vulnerabilidades se centra en las vulnerabilidades con exploits activos que se utilizan como arma y que no tienen controles compensatorios, lo que permite priorizar el 0,01 % de las amenazas críticas que son importantes.

Con Cortex Exposure Management, puede:

- Reduzca el ruido de vulnerabilidades en la empresa y en la nube en un 99 % dando prioridad a las vulnerabilidades con exploits convertidos en armas y sin controles compensatorios

- Acelere la corrección con una automatización líder en el sector gracias a los resúmenes en lenguaje llano basados en IA y a la automatización nativa de los libros de jugadas

- Cierre el bucle para evitar futuros ataques creando sin problemas nuevas protecciones para riesgos críticos directamente en las plataformas de seguridad líderes del sector de Palo Alto Networks

Cortex Email Security

Detenga intentos de phishing avanzado y amenazas que se sirven del correo electrónico con análisis basados en LLM que se combinan con la mejor detección y respuesta del sector. Dado que el correo electrónico sigue siendo la principal herramienta de comunicación —se prevé que alcance los 5.000 millones de usuarios en 2030— y es responsable de una cuarta parte de todos los incidentes de seguridad, esta capacidad proporciona:

- Detección del comportamiento de los atacantes y protección avanzada contra la suplantación de identidad con análisis basados en LLM que aprenden continuamente de las amenazas emergentes

- Eliminación automática de correos electrónicos maliciosos, desactivación de cuentas comprometidas y aislamiento de los terminales afectados en tiempo real

- Correlación de datos de correo electrónico, identidad, endpoint y nube para una visibilidad sin precedentes de toda la ruta del ataque y una respuesta eficaz a los incidentes

Al incorporar estas capacidades a la misma plataforma unificada de datos, IA y automatización que ha protegido con éxito cientos de los entornos SOC más exigentes a nivel mundial, XSIAM 3.0 transforma las operaciones de seguridad de una respuesta reactiva ante incidentes a una ciberdefensa proactiva capaz de hacer frente a cualquier vector de amenaza actual y futuro.

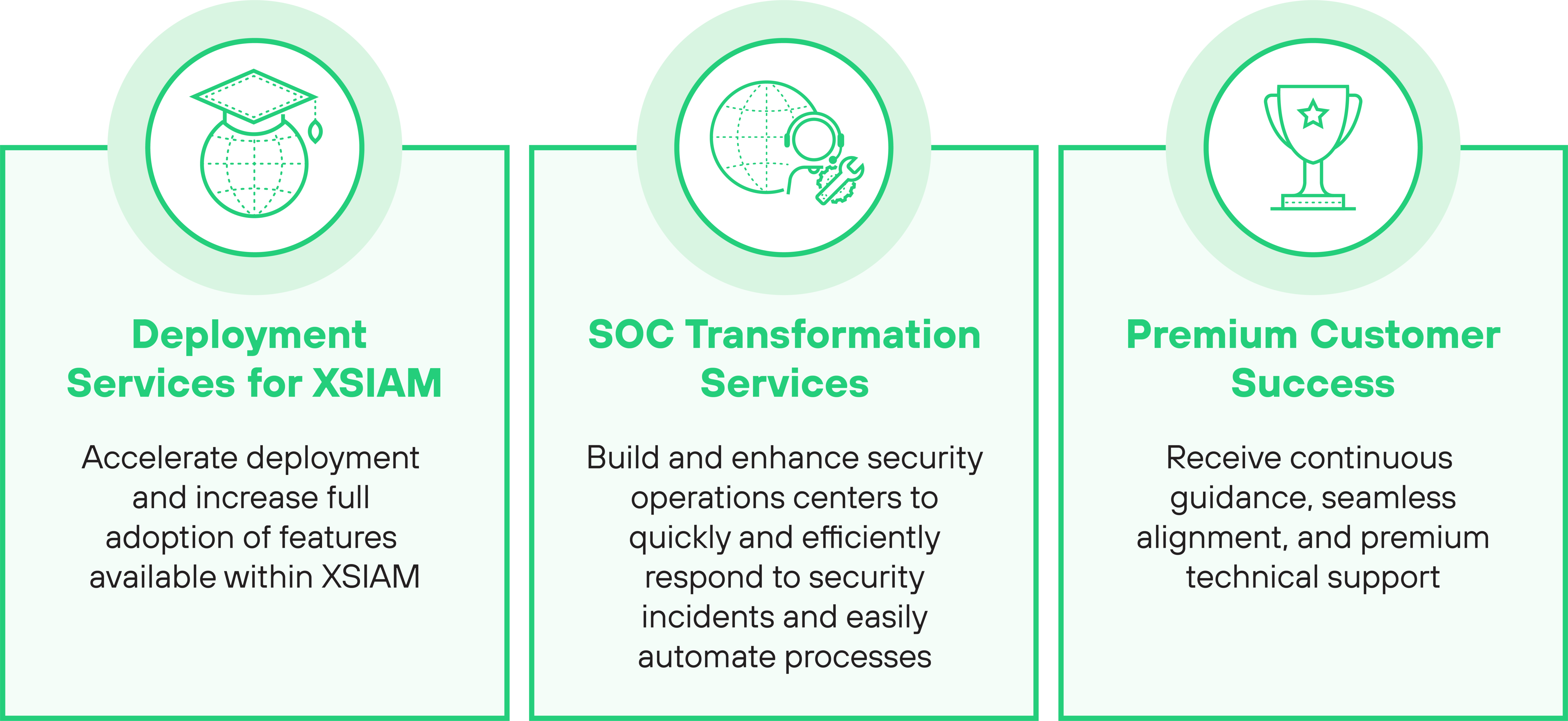

Servicios de XSIAM en los que puede confiar

Obtenga resultados excelentes con XSIAM gracias a los servicios globales al cliente

Nuestros expertos en ciberseguridad líderes del sector le ayudan a optimizar sus implementaciones gracias a sus conocimientos técnicos, servicios profesionales y procesos operativos, para que pueda aprovechar al máximo su inversión en seguridad.

![]()

Figura 8: Los servicios globales al cliente ofrecen diferentes opciones de asistencia y servicio para XSIAM

Los servicios de implementación de XSIAM multiplican la adopción de las funciones de Cortex XSIAM y aceleran la amortización.

Principales ventajas:

- Acelere la protección frente a amenazas sofisticadas en todos los puntos de aplicación, el ajuste de políticas de endpoints, la creación de correlaciones, las prácticas recomendadas de operaciones de seguridad, las metodologías de gestión de incidentes y la creación de libros de estrategias.

- Reduzca los riesgos de la implementación gracias a las prácticas recomendadas y la asistencia de nuestros expertos.

- Garantice la eficacia continua de las operaciones, la administración y la gestión con la transferencia de conocimientos a su equipo.

- Consiga resultados de seguridad mucho más rápidos, deseables y cuantificables.

Los servicios de transformación del SOC proporcionan un marco que permite a las organizaciones crear y mejorar los centros de operaciones de seguridad para responder a los incidentes de seguridad con rapidez y eficacia, y automatizar procesos fácilmente.

Principales ventajas:

- Desarrolle una estrategia personalizada para poner en funcionamiento las plataformas de Cortex en su entorno.

- Establezca procedimientos y procesos modulares para aumentar las oportunidades de automatización.

- Muestre el éxito de las operaciones de seguridad a través de marcos sólidos de métricas y generación de informes.

- Capacite a los analistas para utilizar Cortex XSIAM de forma eficiente.

- Desarrolle funciones de SOC avanzadas orientadas a la inteligencia y a la búsqueda de amenazas mediante la plataforma de Cortex.

El plan Premium de éxito del cliente ofrece orientación continua, coordinación fluida y asistencia técnica prémium.

Principales ventajas:

- Póngase en contacto con expertos en satisfacción del cliente que le ofrecerán orientación estratégica durante todo el proceso de su inversión en Cortex XSIAM.

- Proporcione estrategias personalizadas para garantizar una rentabilidad de la inversión óptima.

- Obtenga asistencia telefónica ininterrumpida para abordar cualquier reto que se interponga en su camino.

- Disfrute de asistencia digital y herramientas de conocimiento siempre disponibles.

Si desea obtener más información sobre estos servicios, póngase en contacto con el equipo de ventas de servicios.

Acceda a los recursos de XSIAM más recientes:

Visite la Visite la página del producto XSIAM

¿Qué es XSIAM?

Solicite una demostración personal de XSIAM

Vea XSIAM en acción en un vídeo de 15 minutos

Resultados reales de clientes reales de Cortex XSIAM