Buscar

Tendencias de respuesta a incidentes en 2022, tipos de incidentes más habituales, cómo logran los atacantes el acceso inicial, qué vulnerabilidades aprovechan y qué sectores tienen en el punto de mira

01

RANSOMWARE

Los atacantes cada vez piden rescates mayores, y los obtienen

Según los datos de junio, el pago medio de ransomware en los casos gestionados por los expertos en respuesta a incidentes de Unit 42 en 2022 fue de 925 162 USD, lo que supone un aumento del 71 % con respecto al año 2021.

30 mill.USD

Mayor rescate pedido

8,5 mill.USD

Mayor rescate pagado

Caso real:

BlackCat Ransomware

Ver ahora

Los ciberdelincuentes recurren a distintas técnicas de extorsión para maximizar sus beneficios.

Quienes lanzan ataques de ransomware suelen cifrar los archivos de la organización, pero cada vez es más frecuente que también saquen a la luz los nombres de las víctimas, con el fin de presionarlas más para que paguen. Muchos grupos de ransomware mantienen sitios web de filtración de información en la dark web para llevar a cabo una doble extorsión.

Los ciberdelincuentes se decantan cada vez más por la extorsión, ya sea como única técnica o combinada con otras.

4%

Porcentaje de casos gestionados por Unit 42 en los que se utilizaba la extorsión sin cifrado. Según nuestras previsiones, esta cifra aumentará.

El modelo RaaS está contribuyendo al aumento de ciberdelincuentes sin competencias especializadas.

El ransomware como servicio (RaaS, por sus siglas en inglés) se ha creado por y para ciberdelincuentes. Ellos mismos suelen establecer las condiciones del ransomware, por lo general a cambio de cuotas mensuales o de un porcentaje de los rescates pagados. Con el RaaS, resulta mucho más fácil perpetrar ataques, con lo que prácticamente cualquiera puede intentarlo y, en consecuencia, se está acelerando el crecimiento del ransomware.

02

INCIDENTES EN LA NUBE

Los errores de configuración son la causa principal de brechas en la nube

Casi el 65 % de los incidentes de seguridad en la nube conocidos se deben a errores de configuración, en su mayoría relativos a la configuración de la gestión de identidades y accesos (IAM, por sus siglas en inglés).

Al analizar más de 680 000 identidades de 18 000 cuentas en la nube pertenecientes a 200 organizaciones diferentes, observamos que prácticamente todas carecían de los controles de políticas de IAM adecuados para garantizar la seguridad.

03

BEC

El acceso no autorizado a los sistemas de correo electrónico de la empresa es mucho más que una molestia.

El FBI llama al BEC «la estafa de los 43 000 millones de dólares», en referencia a los incidentes notificados al Centro de Denuncias de Delitos por Internet entre 2016 y 2021.

Gracias a la telemetría de Unit 42 sobre las campañas de BEC, se ha logrado detener a varios responsables de ataques BEC en las operaciones Falcon II y Delilah.

datos sobre

Cómo logran infiltrarse los atacantes

Los tres principales vectores mediante los cuales los ciberdelincuentes lograron el acceso inicial fueron el phishing, las vulnerabilidades de software conocidas y los robos de credenciales por fuerza bruta (principalmente en el protocolo de escritorio remoto).

77%

Porcentaje de intrusiones cuya causa original se encontraba en casos de phishing, exploits de vulnerabilidades y ataques por fuerza bruta.

04

Vectores

Para lograr el acceso inicial, el 40 % de las veces los atacantes recurrieron al phishing

Los atacantes buscan formas fáciles de infiltrarse, y el phishing es un método de bajo coste que les da buenos resultados. En nuestro informe, facilitamos «10 recomendaciones para prevenir los ataques de phishing».

05

LOG4SHELL

Log4Shell: Una vulnerabilidad crítica con un impacto continuo

El 9 de diciembre de 2021 se identificó una vulnerabilidad de ejecución remota de código (RCE, por sus siglas en inglés) de día cero en Apache Log4j 2 que estaba siendo explotada de forma activa. Log4Shell se puntuó con un 10 (la puntuación más alta posible) en la clasificación del riesgo basada en el Common Vulnerability Scoring System (CVSS).

El 2 de febrero, observamos casi 126 millones de resultados que activaban la firma de prevención de amenazas que debía proteger frente a los intentos de explotar la vulnerabilidad Log4j. Durante el año pasado, Log4j estuvo detrás de casi el 14 % de los casos en los que los atacantes explotaron vulnerabilidades para infiltrarse, a pesar de que esta vulnerabilidad solo fue pública durante unos meses dentro del periodo de tiempo del estudio.

El pasado 23 de junio, la Cybersecurity and Infrastructure Security Agency (CISA) advirtió de que había ciberdelincuentes que seguían explotando Log4Shell en los sistemas VMware Horizon.

06

zoho

Vulnerabilidades de Zoho utilizadas en campañas sofisticadas y difíciles de detectar

La CISA de EE. UU. emitió una alerta el 16 de septiembre de 2021 avisando de que había ciberdelincuentes que utilizaban amenazas avanzadas persistentes (APT, por sus siglas en inglés) para explotar vulnerabilidades recién detectadas en Zoho ManageEngine ADSelfService Plus, una solución de gestión de contraseñas de autoservicio e inicio de sesión único. Más tarde, Unit 42 reveló una campaña persistente, sofisticada, activa y difícil de detectar que utilizaba estas vulnerabilidades, a la que dio el nombre de TiltedTemple.

La campaña TiltedTemple atacó a más de 13 objetivos de diversos sectores (tecnología, defensa, sanidad, energía, finanzas y educación), aparentemente con el objetivo de recabar y exfiltrar documentos confidenciales de las organizaciones afectadas. Teniendo en cuenta nuestros casos de respuesta a incidentes, aproximadamente el 4 % de las vulnerabilidades que aprovecharon los ciberdelincuentes para obtener el acceso inicial se encontraban en Zoho ManageEngine ADSelfService Plus.

Sin embargo, la naturaleza de algunos de los ataques observados demuestra que el volumen no es el único aspecto que se debe considerar a la hora de evaluar el riesgo relacionado con una vulnerabilidad.

07

PROXYSHELL

Vulnerabilidades más habituales de ProxyShell aprovechadas por los atacantes en casos recientes de Unit 42

ProxyShell es una cadena de ataque que explota tres vulnerabilidades de Microsoft Exchange: CVE-2021-34473, CVE-2021-34523 y CVE-2021-31207. La cadena de ataque permite ejecutar código de forma remota, lo que significa que los ciberdelincuentes podrían ejecutar código malicioso en los sistemas atacados sin necesidad de acceder a ellos físicamente.

La CISA de EE. UU. emitió un aviso urgente contra ProxyShell el 21 de agosto de 2021. Los atacantes explotaron activamente ProxyShell casi en cuanto se reveló: en los casos de Unit 42 en que los atacantes obtuvieron el acceso inicial explotando una vulnerabilidad, se utilizó ProxyShell más de la mitad de las veces.

datos sobre

Sectores

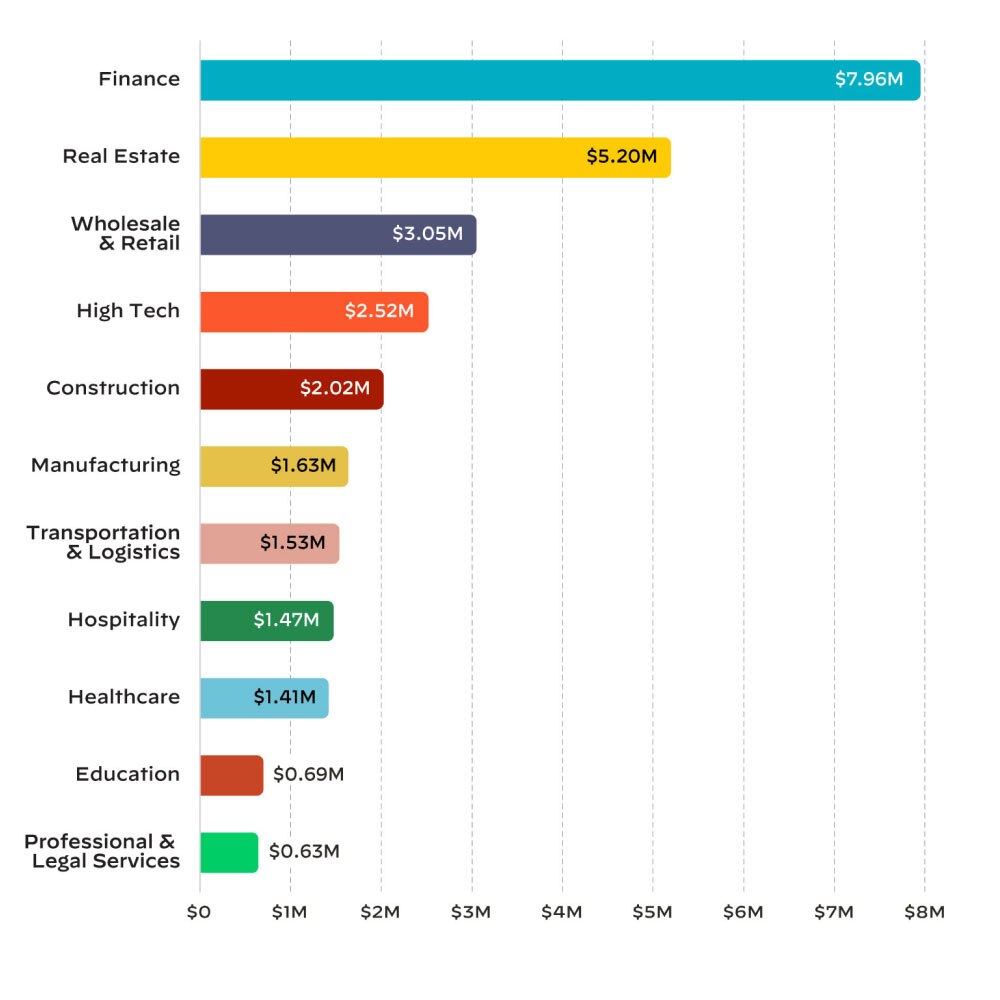

Según los datos de nuestros casos, los sectores más afectados fueron el financiero, los servicios profesionales y jurídicos, la fabricación industrial, la sanidad, la alta tecnología y el comercio mayorista y minorista.

El 63 % de nuestros casos tuvieron lugar en estos sectores.

Las organizaciones de estos sectores almacenan, transmiten y procesan altos volúmenes de información confidencial monetizable, lo cual puede despertar el interés de los ciberdelincuentes.

Los atacantes suelen ser oportunistas: en ciertos casos, es posible que un sector determinado se vea especialmente afectado porque, por ejemplo, las organizaciones de dicho sector utilizan mucho un determinado software con vulnerabilidades conocidas.

08

Sectores más afectados en 2022

Finanzas

Según lo que hemos observado, el rescate medio exigido el pasado año en el sector de las finanzas fue de casi 8 millones de dólares. Sin embargo, el pago medio fue de solo 154 000 dólares, lo que supone por término medio en torno al 2 % de la petición en los casos en que las organizaciones decidieron pagar el rescate.

Salud

Según lo que hemos observado, el rescate medio exigido el pasado año en el sector sanitario fue de más de 1,4 millones de dólares, y el pago medio se situó en 1,2 millones, lo que supone por término medio en torno al 90 % de la petición en los casos en que las organizaciones decidieron pagar el rescate.

09

Las 6 principales prácticas recomendadas

El panorama de las ciberamenazas puede ser abrumador. Cada día salen a la luz más ciberataques y tipos de ataques más sofisticados. Es posible que haya organizaciones que no sepan por dónde empezar, así que les resultarán útiles las sugerencias de nuestros consultores. Veamos seis de ellas:

1

Proporcione a los empleados y contratistas formación periódica sobre prevención del phishing y prácticas recomendadas en materia de seguridad.

2

Desactive todo acceso RDP directo externo utilizando siempre una red privada virtual (VPN, por sus siglas en inglés) con autenticación multifactor (MFA, por sus siglas en inglés) de gama empresarial.

3

Actualice los sistemas expuestos a internet lo antes posible para evitar la explotación de vulnerabilidades.

4

Implemente la MFA como política de seguridad para todos los usuarios.

5

Exija que la verificación del pago tenga lugar fuera del correo electrónico, para garantizar un proceso de verificación en varios pasos.

6

Plantéese contratar un servicio de detección de robos de credenciales o una solución de gestión de la superficie de ataque para llevar un seguimiento de los sistemas vulnerables y las posibles brechas.

Obtenga información más detallada con los expertos de Unit 42

Anticípese a los atacantes.

La mayoría de los casos a los que respondió Unit 42™ a lo largo del pasado año fueron ataques de ransomware y accesos no autorizados a los sistemas de correo electrónico de la empresa (BEC, por sus siglas en inglés). Descubra, de la mano de los expertos, cómo prepararse para afrontar las amenazas, que evolucionan constantemente, y cómo responder a ellas.

Perfeccione sus argumentos.

Nuestros clientes nos piden ayuda para hablar de los riesgos y las amenazas a sus superiores, especialmente al consejo de administración. Hable con nuestros ejecutivos para saber cómo utilizar el informe sobre la respuesta a incidentes para reforzar sus argumentos.

Obtenga información más detallada con los expertos de Unit 42

Anticípese a los atacantes.

Perfeccione sus argumentos.