¿Cuáles son los requisitos para proteger los endpoints?

Proteger los endpoints es primordial en el panorama digital actual, en el que la proliferación de diversos dispositivos y la creciente sofisticación de las ciberamenazas plantean riesgos significativos para las organizaciones. La seguridad de endpoint abarca una serie de medidas diseñadas para salvaguardar los dispositivos individuales, como ordenadores, dispositivos móviles y servidores, de accesos no autorizados, violaciones de datos y actividades maliciosas.

La seguridad de los endpoints requiere la implementación de un enfoque multicapa que incluya soluciones sólidas de protección de endpoints como antivirus y EDR, la aplicación de actualizaciones y parches de software regulares, la utilización de la encriptación de endpoints para la protección de datos y el establecimiento de mecanismos sólidos de control de acceso. Además, la formación continua de los empleados en materia de concienciación sobre la seguridad, el control de las aplicaciones y las medidas de seguridad de red son cruciales para salvaguardar los dispositivos endpoint dentro de una organización.

Por qué es importante la seguridad de los endpoints

Dar prioridad a la seguridad de los endpoints consiste en proteger los dispositivos y salvaguardar todo el ecosistema organizativo de las ciberamenazas en evolución. La seguridad de los endpoints se refiere al proceso de protección de los dispositivos individuales, como ordenadores de sobremesa, portátiles, servidores y dispositivos móviles, frente a las amenazas de ciberseguridad.

Esto incluye la implementación de medidas para evitar el acceso no autorizado, detectar y responder a incidentes de seguridad y proteger los datos almacenados en estos dispositivos. Proteger los endpoints implica implementar una combinación de soluciones de seguridad, políticas y buenas prácticas para garantizar la seguridad e integridad generales de estos dispositivos dentro de la red de una organización. También implica asegurar los dispositivos cuando se conectan a redes tanto internas como externas.

En concreto, asegurar los endpoints es vital por las siguientes razones:

- Protección contra diversas amenazas: Los endpoints son objetivos habituales de los ciberataques, incluidos el malware, el ransomware y el phishing. Asegurarlos ayuda a defenderse de estas amenazas.

- Integridad y confidencialidad de los datos: Los endpoints suelen almacenar y procesar datos confidenciales. Garantizar su seguridad protege estos datos de accesos no autorizados y violaciones.

- Cumplimiento normativo: Muchas industrias están sujetas a normativas que exigen sólidas medidas de seguridad en los endpoints. El cumplimiento ayuda a evitar sanciones legales y daños a la reputación.

- Continuidad operativa: Los incidentes de seguridad que afectan a los endpoints pueden interrumpir las operaciones empresariales. Una seguridad eficaz de los endpoints garantiza la continuidad y minimiza el tiempo de inactividad.

- Mitigación de riesgos: Al proteger los endpoints, las organizaciones pueden reducir el riesgo global de las ciberamenazas, protegiendo sus activos, su reputación y sus resultados.

Los 3 pasos principales para la seguridad de los endpoints

#1: Prevención

Este paso se centra en la implementación de medidas proactivas para evitar que se produzcan incidentes de seguridad. Implica la implementación de soluciones sólidas de protección de endpoints, como software antivirus, cortafuegos y sistemas de prevención de intrusiones. Los parches y actualizaciones regulares del software también son cruciales para abordar las vulnerabilidades y garantizar que se dispone de las últimas funciones de seguridad.

#2: Detección

Este paso implica la implementación de mecanismos para detectar e identificar cualquier incidente de seguridad o amenaza que pueda haber eludido las medidas de prevención. Las soluciones de detección y respuesta de endpoints (EDR) son cruciales para supervisar continuamente los endpoints en busca de actividades sospechosas, comportamientos anómalos e indicadores de compromiso (IOC) conocidos. Incluye supervisión en tiempo real, análisis de registros e integración de inteligencia de amenazas para identificar y responder rápidamente a las amenazas.

#3: Respuesta y reparación

Una vez detectado un incidente de seguridad, es esencial iniciar un proceso rápido de respuesta y reparación. Este paso implica la investigación y contención del incidente, el aislamiento de los endpoints o sistemas afectados y la implementación de las medidas correctoras necesarias para mitigar el impacto. Puede incluir la eliminación de malware, la restauración del sistema y el parcheado de vulnerabilidades. Un plan y un equipo de respuesta a incidentes bien definidos son vitales para una respuesta y una recuperación eficaces.

10 requisitos para proteger los endpoints

Los endpoints desempeñan un papel fundamental en la forma en que las organizaciones llevan a cabo sus actividades, ya que crean, comparten, almacenan y procesan volúmenes muy grandes de información crítica para la empresa y para su misión. Por lo tanto, son objetivos prioritarios para los piratas informáticos, los internos malintencionados e incluso las naciones delincuentes que buscan obtener ventajas financieras y competitivas a través de la violación y la filtración de datos. Esto significa que las organizaciones deben cumplir unos requisitos específicos para salvaguardar y proteger sus endpoints.

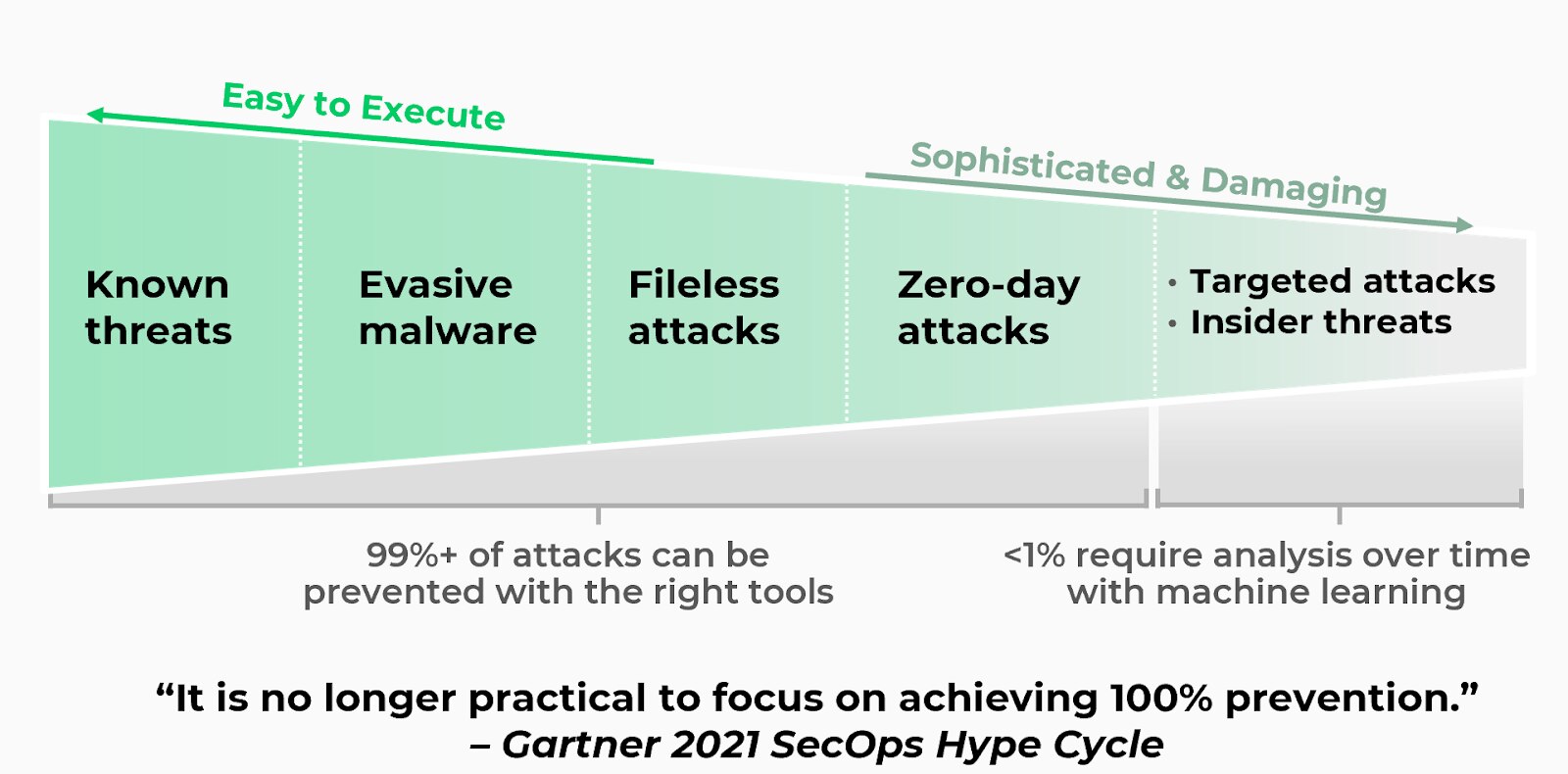

#1: Bloquee preventivamente las amenazas conocidas y desconocidas

Para prevenir las violaciones de la seguridad, hay que pasar de detectar y responder a los incidentes después de que se hayan producido a evitar que se produzcan en primer lugar.

Los endpoints deben estar protegidos frente a las amenazas conocidas, desconocidas y de día cero que llegan a través de malware y exploits, independientemente de si una máquina está en línea o fuera de línea, in situ o no, y conectada a la red de la organización. Un paso clave para lograrlo es incorporar el análisis de amenazas local y basado en la nube para detectar y prevenir amenazas desconocidas y evasivas.

#2: Evitar el impacto negativo en la productividad de los usuarios

Un producto avanzado de seguridad para endpoints debería permitir a los usuarios finales dedicarse a su trabajo diario y utilizar tecnologías móviles y basadas en la nube sin preocuparse por ciberamenazas desconocidas. Los usuarios deberían poder concentrarse en sus responsabilidades en lugar de preocuparse por los parches de seguridad y las actualizaciones. Necesitan tener la confianza de que están protegidos frente a la ejecución accidental de malware o exploits que podrían poner en peligro sus sistemas.

#3: Convierta automáticamente la inteligencia de amenazas en prevención

Las organizaciones deben obtener inteligencia de amenazas de terceros proveedores de servicios de inteligencia y de plataformas públicas de intercambio de inteligencia sobre amenazas para ayudar a los agentes de endpoints a prevenir el malware conocido, identificar y bloquear el malware desconocido e impedir que infecte los endpoints.

Además, los datos sobre amenazas deben recopilarse desde dentro de la organización, incluyendo la red, la nube y los endpoints. Debe utilizarse la automatización para correlacionar los datos, identificar indicadores de compromiso, crear protecciones y distribuirlas por toda la organización.

#4: Proteger todas las aplicaciones

Las aplicaciones son cruciales para que cualquier organización funcione con eficacia. Sin embargo, los fallos de seguridad o errores en las aplicaciones crean vulnerabilidades contra las que el software antivirus tradicional puede ser incapaz de proteger.

La infraestructura de seguridad de una organización debe ofrecer una protección completa contra los exploits para todas las aplicaciones, incluidas las de terceros y las propietarias. Además, debe ser capaz de evaluar rápidamente la seguridad de las nuevas aplicaciones a medida que se introducen en el entorno.

#5: Evite la carga sobre los recursos del sistema

El rendimiento de los productos de seguridad no debería tener un impacto significativo en los recursos del sistema, como la memoria RAM, la CPU o el almacenamiento en disco. Es crucial que la prevención de las brechas de seguridad no se produzca a expensas de la experiencia del usuario.

Tanto si se trata de la protección de endpoints como de cualquier otra herramienta de seguridad, debe estar diseñada para funcionar eficazmente sin consumir recursos sustanciales del sistema. El uso excesivo de recursos ralentizaría el rendimiento del sistema y disminuiría la calidad general de la experiencia del usuario.

#6: Mantenga seguros los sistemas heredados

Es posible que las organizaciones no siempre instalen las actualizaciones del sistema y los parches de seguridad de inmediato. Esto se debe a que hacerlo podría interrumpir importantes funciones operativas. Además, es posible que no haya parches disponibles para sistemas y software más antiguos que ya no reciben soporte.

Una solución integral de seguridad para endpoints debe ser capaz de proteger los sistemas que no pueden ser parcheados, impidiendo la explotación de las vulnerabilidades del software, ya sean conocidas o desconocidas, independientemente de si los parches de seguridad están disponibles o se aplican.

#7: Estar preparado para la empresa

Por favor, recuerde el siguiente texto:

Cualquier solución de seguridad destinada a sustituir a los antivirus debe ser lo suficientemente escalable, flexible y manejable para su implementación en un entorno empresarial. La seguridad de endpoint debe:

- Apoyar e integrarse con la forma en que una empresa implementa sus recursos informáticos.

- Escale a tantos endpoints como necesite.

- Apoye implementaciones que cubran entornos geográficamente dispersos.

Una solución debe ser flexible a la hora de proporcionar una amplia protección sin dejar de apoyar las necesidades de la empresa y sin restringirla en exceso. Esta flexibilidad es fundamental, ya que las necesidades de una parte de la organización pueden diferir totalmente de las de otra.

Además, la solución debe poder ser gestionada fácilmente por el mismo equipo que se encarga de la seguridad en otras áreas de la organización y debe diseñarse teniendo en cuenta la gestión empresarial sin aumentar la carga operativa.

#8: Proporcionar una verificación independiente para los requisitos de cumplimiento de la industria

Las organizaciones que operan dentro de una jurisdicción específica deben disponer de protección antivirus en sus endpoints para cumplir con la normativa. Para salvaguardar eficazmente sus endpoints y cumplir las normas de cumplimiento, es importante que los proveedores de seguridad para endpoints que sustituyan las soluciones antivirus existentes tengan la capacidad de ofrecer la validación de terceros, ayudando a los clientes a lograr y mantener el cumplimiento.

#9: Proporcione una verificación independiente como sustituto del antivirus

Cualquier producto de seguridad que aspire a sustituir a los antivirus tradicionales debe hacer evaluar y confirmar su rendimiento por un tercero independiente. Las revisiones independientes proporcionan una comprobación crucial más allá de lo que una organización que busca sustituir su antivirus puede realizar por sí misma.

#10: Reciba el reconocimiento de un analista o empresa de investigación del sector de primer nivel

Cualquier organización que desee abandonar el software antivirus tradicional debe asegurarse de que la alternativa sea reconocida como un actor importante en la seguridad de endpoints por un analista o una empresa de investigación de renombre. Esto garantizará que la solución y su proveedor cumplen las normas de viabilidad necesarias como solución de seguridad para endpoints.

Proteger los endpoints en la nube

A medida que las plataformas de computación en la nube, el desarrollo de aplicaciones nativas de la nube y los servicios en la nube siguen ganando popularidad, las organizaciones deben dar prioridad a la seguridad de los endpoints en la nube. Esto implica:

- Utilización de las mejores prácticas de seguridad de contenedor para asegurar las aplicaciones en contenedores y prevenir los ataques de fuga de contenedores.

- Empleo de plataformas de protección de cargas de trabajo en la nube (CWPP) para salvaguardar las cargas de trabajo en la nube y las funciones sin servidor frente a amenazas avanzadas y accesos no autorizados.

- Cifrar tanto los datos en reposo como los datos en transición para proteger la información confidencial almacenada en entornos de nube.

- Implementación de la gestión de identidades y accesos (IAM) para controlar el acceso a los recursos de la nube en función de las funciones, los permisos y los factores de autenticación de los usuarios.

- Aproveche las plataformas de protección de endpoints (EPP) diseñadas para entornos de nube para defenderse contra el malware, el ransomware y otras amenazas.

- Implementación de controles de seguridad de red como redes privadas virtuales (VPN), puertas de enlace web seguras (SWG) y agentes de seguridad de acceso a la nube (CASB) para supervisar y filtrar el tráfico de red entre endpoints y servicios en la nube.

- Realización de la supervisión y el registro de endpoints para realizar un seguimiento de las actividades de los usuarios, los eventos del sistema y los incidentes de seguridad en entornos de nube.

- Gestión de actualizaciones de parches para mantener los endpoints basados en la nube al día con los últimos parches de seguridad y actualizaciones para solucionar vulnerabilidades y fallos de software.