¿Qué es el control de acceso?

El control de acceso es un mecanismo global de seguridad de los datos que determina a quién se permite acceder a recursos digitales específicos, como datos, aplicaciones y sistemas. Se basa en procedimientos como la autenticación, que verifica la identidad de un usuario mediante credenciales, y la autorización, que concede o deniega el acceso al usuario basándose en criterios o políticas predefinidos.

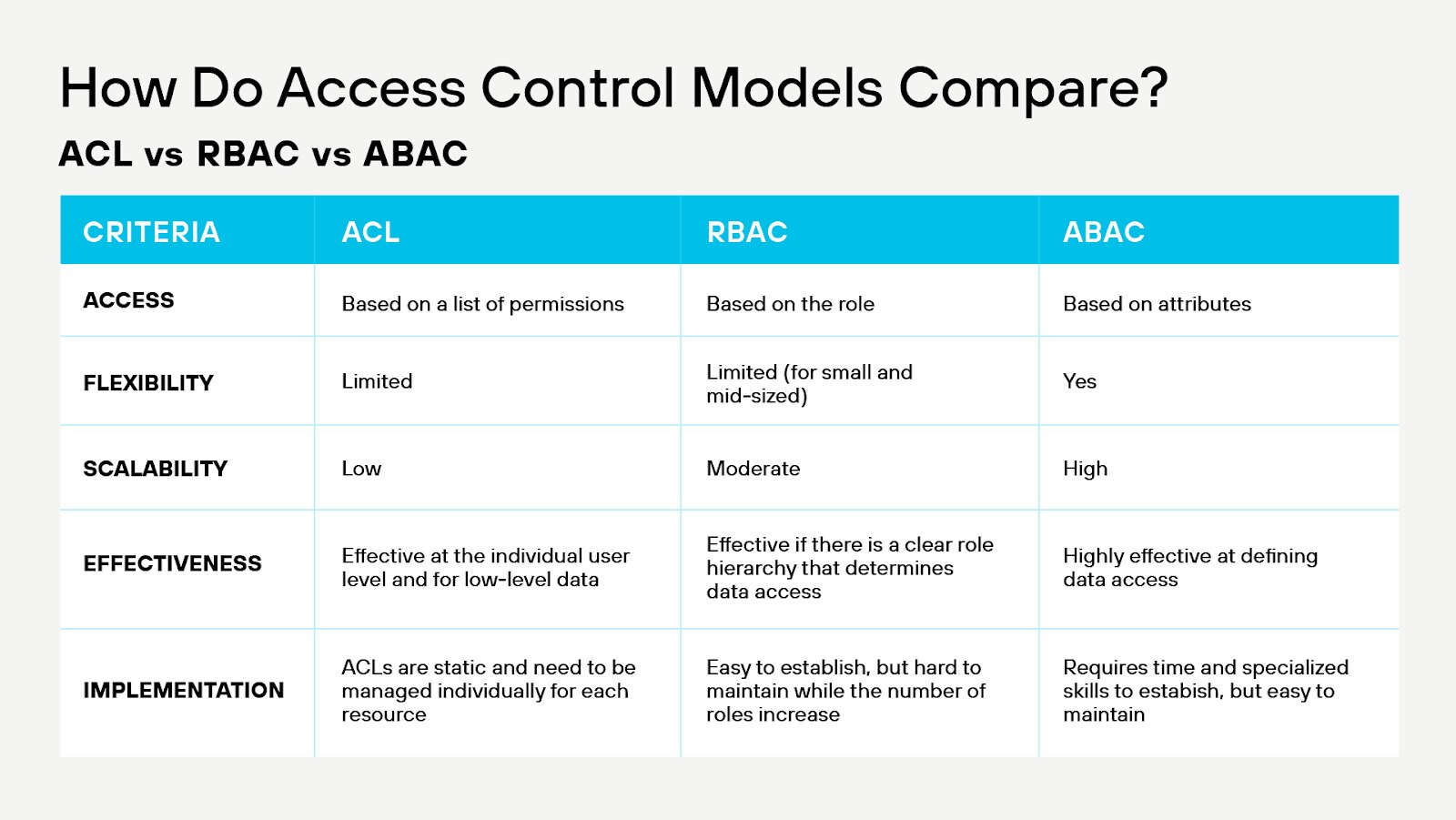

Estas políticas pueden modelarse de varias maneras, incluyendo métodos discrecionales (DAC), obligatorios (MAC), basados en roles (RBAC) y basados en atributos (ABAC). El objetivo principal del control de acceso es proteger los datos sensibles del acceso no autorizado, garantizando que sólo las personas o entidades adecuadas puedan acceder a recursos específicos en las circunstancias adecuadas.

Figura 1: Vista general de los principales modelos de control de acceso

Explicación del control de acceso

El control de acceso es el guardián. Piense en ello como un gorila altamente organizado en un evento exclusivo. El evento representa los datos y recursos de su organización, mientras que los asistentes representan a los usuarios que pueden necesitar acceso a diversas partes del evento.

Cuando una persona (usuario) se acerca a la entrada del recinto (sus datos y recursos), el portero (control de acceso) comprueba primero su invitación (autentificación) para asegurarse de que tiene derecho a asistir. La invitación puede incluir un código único, un nombre o información biométrica como una huella dactilar.

Una vez que el portero verifica la identidad de la persona, consulta una lista de invitados (autorización) para determinar a qué zonas del evento puede acceder la persona. Esta lista de invitados tiene en cuenta el papel o la función laboral de la persona. Un miembro del personal puede tener acceso a más zonas que un asistente habitual, por ejemplo.

A medida que avanza el evento, el portero (control de acceso) supervisa continuamente a los asistentes, asegurándose de que sólo visitan las zonas autorizadas y no intentan entrar en las restringidas. El portero también lleva un registro detallado de quién entra y sale de cada zona, lo que ayuda a hacer un seguimiento de la asistencia y a identificar posibles problemas de seguridad.

La diligencia del portero a la hora de verificar las invitaciones, consultar la lista de invitados y supervisar a los asistentes representa los diversos aspectos del control de acceso que sirven para proteger los datos y recursos de una organización de accesos no autorizados.

¿Cuáles son los distintos tipos de control de acceso?

Los modelos de control de acceso definen cómo se determinan los permisos y quién obtiene acceso a recursos específicos. Ofrecen marcos para guiar el desarrollo y la implementación de políticas de control de acceso dentro de un sistema.

Control de acceso discrecional (CAD)

- En los modelos DAC, el propietario del objeto decide quién puede acceder a él.

- Los propietarios tienen poder discrecional sobre la concesión de derechos de acceso.

- Ejemplos: Permisos de archivos establecidos por los usuarios en un sistema de archivos, propiedad de registros de bases de datos.

Control de acceso obligatorio (MAC)

- Los derechos de acceso están regulados por una autoridad central.

- A las entidades (como los usuarios) se les conceden autorizaciones, y los objetos (como los archivos) tienen clasificaciones.

- Basándose en las autorizaciones y clasificaciones, se toman las decisiones de acceso.

- Este modelo es frecuente en entornos que requieren una alta seguridad, como los gubernamentales o militares.

Control de acceso basado en roles (RBAC)

- Las decisiones de acceso se basan en los roles dentro de una organización.

- A los usuarios se les asignan roles, y los roles tienen permisos asociados a ellos.

- Por ejemplo, una función de "enfermera" en un hospital podría tener acceso a los historiales de los pacientes pero no a los sistemas financieros.

Ventajas de los sistemas eficaces de control de acceso

El control de accesos ofrece a las organizaciones muchas ventajas, mejorando la seguridad y la eficacia operativa.

Seguridad mejorada

La implementación del control de acceso en entornos de nube refuerza la seguridad al restringir el acceso a recursos sensibles, reduciendo el riesgo de filtraciones de datos y accesos no autorizados. Los mecanismos de autenticación y autorización garantizan que sólo los usuarios legítimos puedan acceder a recursos específicos, protegiendo eficazmente contra posibles amenazas y creando una infraestructura en la nube más segura.

Cumplimiento normativo

La adhesión a las mejores prácticas de control de acceso ayuda a las organizaciones a cumplir con las regulaciones y normas de la industria, incluyendo GDPR, HIPAA, PCI DSS, SOC 2 e ISO 27001. Controlar el acceso a la información sensible y seguir políticas predefinidas permite a las organizaciones demostrar su cumplimiento durante las auditorías, evitar posibles multas o sanciones y mantener la confianza entre clientes y socios.

Restricción selectiva

En entornos de nube, el control de acceso permite una gestión precisa del acceso a los recursos mediante la concesión de un acceso diferenciado basado en funciones, responsabilidades o atributos. La restricción selectiva garantiza que los usuarios sólo accedan a los recursos necesarios para sus funciones laborales, minimizando el riesgo de fuga de datos o de acciones no autorizadas y promoviendo el principio del mínimo privilegio.

Auditoría y supervisión

Los sistemas de control de acceso en entornos de nube proporcionan capacidades de registro, rastreando el acceso de los usuarios a los recursos y registrando las actividades. Un registro de auditoría resulta inestimable para las revisiones de seguridad, las investigaciones y la supervisión del comportamiento de los usuarios. Juntos, permiten a las organizaciones detectar anomalías, mantener una infraestructura de nube segura y responder con rapidez a posibles incidentes de seguridad.

Eficiencia operativa

El control de acceso agiliza la gestión de los permisos de los usuarios en entornos de nube, simplificando las tareas administrativas y reduciendo los errores humanos. Al automatizar la asignación de funciones y privilegios, las organizaciones pueden minimizar la intervención manual, mejorar la productividad y garantizar que los usuarios adecuados tengan acceso a los recursos necesarios.

Integridad y confidencialidad de los datos

La implementación del control de acceso ayuda a mantener la integridad y la confidencialidad de los datos al impedir el acceso no autorizado a la información sensible. Al restringir el acceso basándose en políticas predefinidas, las organizaciones pueden salvaguardar sus datos críticos de manipulaciones o divulgaciones no autorizadas, protegiendo su propiedad intelectual y preservando su ventaja competitiva.

Reducción del riesgo de amenazas internas

El control de acceso mitiga el riesgo de amenazas internas aplicando el principio del mínimo privilegio, garantizando que los usuarios sólo tengan acceso a los recursos necesarios para sus funciones laborales. Al supervisar de cerca las actividades de los usuarios y revisar periódicamente los permisos, las organizaciones pueden identificar y abordar las vulnerabilidades potenciales, minimizando el riesgo de acciones no autorizadas o fugas de datos.

Seguridad multicapa con MFA

La combinación del control de acceso con la autenticación multifactor (MFA) añade una capa adicional de seguridad a los entornos de nube. La AMF requiere que los usuarios proporcionen múltiples formas de identificación antes de obtener acceso a los recursos, lo que dificulta a los atacantes comprometer las cuentas. Este enfoque de seguridad multicapa refuerza la protección general y reduce la probabilidad de accesos no autorizados.

Seguridad física

Los mecanismos de control de acceso contribuyen a la seguridad física de la infraestructura de la nube limitando el acceso a los centros de datos y las salas de servidores. Al conceder la entrada sólo al personal autorizado, las organizaciones pueden proteger su hardware crítico y sus equipos de red contra el acceso no autorizado, la manipulación o el robo, garantizando la integridad de su infraestructura en la nube.

Flexibilidad y escalabilidad

Los sistemas de control de acceso en entornos de nube ofrecen flexibilidad y escalabilidad, lo que permite a las organizaciones gestionar eficazmente el acceso de los usuarios a medida que evolucionan sus necesidades. A medida que se incorporan nuevos usuarios o cambian las funciones, las políticas de control de acceso pueden actualizarse fácilmente para adaptarse a estos cambios, garantizando una seguridad continua sin obstaculizar el crecimiento o la productividad.

Ahorro de costes

La implementación de un control de acceso eficaz en entornos de nube puede suponer un ahorro de costes al reducir los riesgos asociados a las violaciones de datos, los accesos no autorizados y las sanciones por incumplimiento. Al minimizar estos riesgos, las organizaciones pueden evitar pérdidas financieras, proteger su reputación y mantener la confianza de los clientes, lo que en última instancia se traduce en una estrategia de seguridad más rentable.

Comodidad para el usuario

Funciones como el inicio de sesión único (SSO) permiten a los usuarios acceder a varias aplicaciones o plataformas con un único conjunto de credenciales, lo que mejora la experiencia del usuario sin comprometer la seguridad.

Casos prácticos de control de acceso

Como se observa en diversos casos de uso, el control de acceso entre dominios ayuda a proteger la información, los recursos y los sistemas frente a accesos no autorizados.

Protección de datos

- Descripción: Salvaguardar los datos sensibles, como la información de los clientes, los datos financieros, la propiedad intelectual y la información comercial patentada.

- Ejemplos: Bancos que protegen los datos financieros de sus clientes, hospitales que aseguran los historiales médicos de sus pacientes y empresas que salvaguardan sus secretos comerciales.

Seguridad en la nube

- Descripción: Protección de datos y aplicaciones en entornos de nube.

- Ejemplos: Restringir quién puede acceder a datos específicos en el almacenamiento en la nube, establecer permisos para los usuarios de una aplicación basada en la nube.

Comercio electrónico y transacciones en línea

- Descripción: Garantizar que las transacciones en línea sean seguras y sólo puedan ser iniciadas y completadas por usuarios autorizados.

- Ejemplos: Cuentas protegidas por contraseña para plataformas de compra en línea y puertas de enlace de pago seguras.

Seguridad física

- Descripción: Limitar o controlar el acceso físico a zonas o edificios específicos.

- Ejemplos: Empleados que utilizan tarjetas de identificación para acceder a edificios de oficinas, comunidades cerradas que requieren códigos PIN o tarjetas para entrar y zonas restringidas dentro de los laboratorios de investigación.

Seguridad de red

- Descripción: Evitar que usuarios no autorizados accedan a la red o la dañen.

- Ejemplos: Cortafuegos que bloquean el tráfico entrante o saliente no autorizado, redes privadas virtuales (VPN) que permiten un acceso remoto seguro.

Seguridad de aplicaciones y sistemas

- Descripción: Garantizar que sólo los usuarios autorizados puedan acceder a aplicaciones de software o sistemas específicos.

- Ejemplos: Un sistema de gestión de contenidos (CMS) en el que sólo los editores autorizados pueden publicar artículos a un software de contabilidad al que sólo tiene acceso el departamento financiero.

Flujo de trabajo y gestión de tareas

- Descripción: Concesión de acceso basada en tareas o etapas de un flujo de trabajo.

- Ejemplos: Un proceso de revisión de documentos en el que diferentes niveles de revisores tienen diferentes niveles de acceso, procesos de fabricación en los que los trabajadores sólo tienen acceso a sus áreas de tareas específicas.

Cumplimiento normativo

- Descripción: Cumplir los requisitos establecidos por las normas gubernamentales o industriales en materia de acceso y protección de datos.

- Ejemplos: Normativa HIPAA para los datos de los pacientes en la industria sanitaria y GDPR para la protección de datos y la privacidad en la UE.

Gestión de dispositivos y recursos

- Descripción: Controlar quién puede utilizar o modificar dispositivos o recursos específicos.

- Ejemplos: Controles de administración en portátiles corporativos, operadores de máquinas que necesitan un acceso especial para manejar máquinas específicas.

Estos casos de uso ponen de relieve la importancia del control de accesos para mantener la seguridad, garantizar la eficacia de las operaciones y satisfacer las exigencias normativas en distintos sectores y contextos.

DSPM y control de acceso

La Gestión de la postura de seguridad de datos (DSPM) con detección y respuesta de datos (DDR) permite a las organizaciones escanear, analizar y categorizar datos estructurados y no estructurados en la nube. Al identificar la información sensible y categorizarla adecuadamente, los equipos pueden perfeccionar el control de acceso para mejorar la protección de los datos.

DSPM con DDR aumenta la visibilidad de la infraestructura de seguridad de datos de una organización, equipando a las organizaciones para identificar posibles vulnerabilidades en el control de acceso. A través del proceso de descubrimiento, clasificación y categorización de datos, las organizaciones pueden comprender la sensibilidad de su información. Además de permitir a los equipos implementar políticas granulares de control de acceso, la supervisión en tiempo real de los patrones de acceso y uso de datos de DDR detecta anomalías y actividades sospechosas que podrían indicar un acceso no autorizado. La DDR permite entonces a las organizaciones responder rápidamente a las posibles violaciones del control de acceso, minimizando el riesgo de violación de datos.

Preguntas frecuentes sobre el control de acceso

La gestión del control de acceso hace referencia al proceso de creación, implementación y mantenimiento de las políticas de control de acceso para proteger los recursos digitales, como los datos, las aplicaciones y los sistemas. Implica definir las funciones de los usuarios, asignar permisos, establecer mecanismos de autenticación y supervisar el acceso a los recursos.

Una gestión eficaz del control de acceso garantiza que sólo las personas autorizadas puedan acceder a recursos específicos en las circunstancias adecuadas, salvaguardando la información sensible de accesos no autorizados y mejorando la seguridad general. Además, la gestión del control de acceso ayuda a las organizaciones a agilizar las tareas administrativas, lo que contribuye en gran medida a reducir el riesgo de violaciones de datos e incidentes de seguridad.

Un inventario de datos es una lista exhaustiva de todos los activos de datos que tiene una organización y dónde se encuentran. Ayuda a las organizaciones a comprender y realizar un seguimiento:

- Tipos de datos que recopilan, almacenan y procesan;

- Fuentes, propósitos y destinatarios de esos datos.

Los inventarios de datos pueden gestionarse manual o automáticamente. Las razones para mantener un inventario de datos varían, y podrían incluir la gobernanza de datos, la gestión de datos, la protección de datos, la seguridad de datos y el cumplimiento de datos.

Por ejemplo, disponer de un inventario de datos puede ayudar a las organizaciones a identificar y clasificar los datos sensibles, evaluar los riesgos asociados a los distintos tipos de datos e implementar los controles adecuados para protegerlos. También puede ayudar a las organizaciones a comprender de qué datos disponen para respaldar los objetivos empresariales o para generar tipos específicos de informes analíticos.

El ciclo de vida de los datos describe las etapas implicadas en un proyecto de datos, que a menudo incluyen la generación, la recopilación, el procesamiento, el almacenamiento, la gestión, el análisis, la visualización y la interpretación de los datos.

Comprender cómo se procesan, almacenan y acceden los datos es fundamental para la seguridad de los datos y la recuperación en caso de catástrofe. Del mismo modo, la gestión de la gobernanza de los datos, la clasificación y las políticas de retención desempeñan un papel fundamental en el esfuerzo de gestión del ciclo de vida de los datos.

Los datos en uso se refieren a los datos almacenados activamente en la memoria del ordenador, como la RAM, las memorias caché de la CPU o los registros de la CPU. Dado que no se almacenan de forma pasiva en un destino estable, sino que se mueven a través de varios sistemas, los datos en uso podrían ser vulnerables y objetivo de intentos de exfiltración, ya que podrían contener información confidencial, como datos PCI o PII.

Para proteger los datos en uso, las organizaciones pueden utilizar técnicas de encriptación como la encriptación de extremo a extremo (E2EE) y enfoques basados en hardware como la computación confidencial. A nivel de políticas, las organizaciones deben implementar controles de autenticación y autorización de usuarios, revisar los permisos de los usuarios y supervisar los eventos de los archivos.

El software de prevención de fuga de datos (DLP) puede identificar y alertar a los equipos de seguridad de que los datos en uso están siendo atacados. En las implementaciones en nubes públicas, la DLP se consigue mejor mediante el uso de una solución de detección y respuesta de datos.