- 1. Cómo funcionan los sistemas de prevención de intrusiones

- 2. Tipos de sistemas de prevención de intrusiones

- 3. Ventajas de los sistemas de prevención de intrusiones

- 4. Funciones básicas de los sistemas IPS

- 5. Aprendizaje profundo para la detección de amenazas evasivas

- 6. Preguntas frecuentes sobre los sistemas de prevención de intrusiones

- Cómo funcionan los sistemas de prevención de intrusiones

- Tipos de sistemas de prevención de intrusiones

- Ventajas de los sistemas de prevención de intrusiones

- Funciones básicas de los sistemas IPS

- Aprendizaje profundo para la detección de amenazas evasivas

- Preguntas frecuentes sobre los sistemas de prevención de intrusiones

¿Qué es un sistema de prevención de intrusiones?

- Cómo funcionan los sistemas de prevención de intrusiones

- Tipos de sistemas de prevención de intrusiones

- Ventajas de los sistemas de prevención de intrusiones

- Funciones básicas de los sistemas IPS

- Aprendizaje profundo para la detección de amenazas evasivas

- Preguntas frecuentes sobre los sistemas de prevención de intrusiones

Los sistemas IPS son unas soluciones muy automatizadas que ayudan a filtrar la actividad maliciosa para evitar que alcance a otros dispositivos o controles de seguridad, ahorrar esfuerzo manual a los equipos de seguridad y mejorar la eficiencia de otros productos de seguridad.

Las soluciones IPS también resultan de gran utilidad para detectar los exploits que tratan de aprovecharse de las vulnerabilidades y bloquearlos. Entre la detección de una vulnerabilidad y la aplicación de una revisión de seguridad que la corrija, siempre se abre una ventana de oportunidad para explotarla que se puede cerrar rápidamente con un sistema de prevención de intrusiones.

Los primeros dispositivos IPS de mediados de la década de los 2000 se diseñaron y comercializaron como dispositivos independientes. Esta función se ha integrado tanto en soluciones de gestión unificada de amenazas (UTM) como en cortafuegos de nueva generación y, ahora, las soluciones IPS de nueva generación se conectan a los servicios informáticos y de red en la nube.

Cómo funcionan los sistemas de prevención de intrusiones

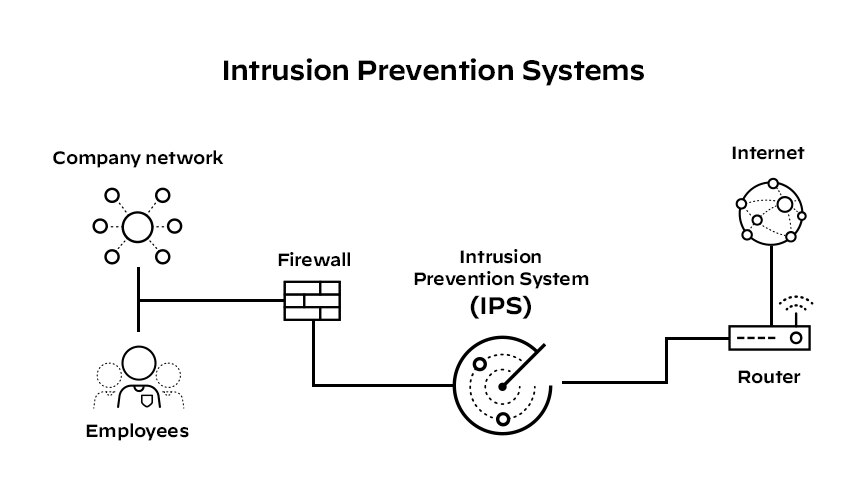

El sistema IPS se incorpora directamente al flujo de tráfico de la red —desde el origen hasta su destino— de forma integrada. Esto es lo que diferencia al sistema IPS de su predecesor, el sistema de detección de intrusiones (IDS). Al contrario que un IPS, un IDS es un sistema pasivo que analiza el tráfico y genera informes con las amenazas que encuentra.

La solución suele ubicarse detrás del cortafuegos y analiza todos los flujos de tráfico que entran en la red para, en un momento dado, tomar las medidas oportunas de forma automatizada.

Estas medidas pueden ser:

- enviar una alarma al administrador (igual que lo haría un sistema IDS);

- descartar los paquetes maliciosos;

- bloquear el tráfico procedente de la dirección original;

- restablecer la conexión;

- configurar los cortafuegos para evitar futuros ataques.

Un sistema IPS es un componente de seguridad integrado. Por lo tanto, es necesario que:

- sea eficiente, para evitar el empeoramiento de la calidad de la red;

- sea rápido, dado que los exploits pueden producirse en cualquier momento;

- detecte los riesgos y responda a ellos con precisión para eliminar las amenazas y los falsos positivos (p. ej., tratar un paquete legítimo como amenaza).

Para ello, hay varias técnicas que permiten localizar los exploits y proteger la red frente a los accesos no autorizados. Entre ellas se incluyen:

- Detección basada en firmas: se trata de un método de detección basado en un diccionario de patrones con una identidad única (o «firmas») contenidos en el código de cada exploit. Al detectar un exploit, su firma queda registrada y almacenada en un diccionario de firmas que se actualiza constantemente. En lo que a los sistemas IPS se refiere, hay dos tipos de detección de firmas:

- Firmas asociadas a exploits: permiten identificar los exploits a partir de patrones de intentos de exploit. El sistema IPS puede identificar un exploit buscando su firma en el flujo de tráfico.

- Firmas asociadas a vulnerabilidades: se trata de firmas más genéricas que identifican ataques a vulnerabilidades de los sistemas supervisados. A riesgo de aumentar el número de falsos positivos, estas firmas permiten proteger las redes frente a los exploits desconocidos.

- Detección basada en anomalías: toma muestras de tráfico de red aleatorias y las compara con un nivel de rendimiento de referencia precalculado. Cuando la actividad del tráfico se sale de los parámetros del rendimiento de referencia, el sistema IPS toma medidas.

- Detección basada en políticas: en este caso, los administradores del sistema deben configurar políticas de seguridad basadas en las propias políticas de seguridad de la organización y su infraestructura de red. Si se produce algún tipo de actividad que incumpla alguna de las políticas de seguridad definidas, los administradores reciben una alerta.

Tipos de sistemas de prevención de intrusiones

Existen varios tipos de soluciones IPS que pueden implementarse para distintos propósitos. Entre ellas se incluyen:

- Sistemas de prevención de intrusiones basados en la red (NIPS), que se instalan en puntos estratégicos para supervisar todo el tráfico de la red y buscar amenazas en él.

- Sistemas de prevención de intrusiones en el host (HIPS), que se instalan en un endpoint y solamente buscan en el tráfico entrante y saliente de ese equipo. Suelen combinarse con los sistemas NIPS y sirven de última línea de defensa ante las amenazas.

- Análisis del comportamiento de la red (NBA), que analiza el tráfico de la red para detectar flujos de tráfico inusuales y encontrar nuevos ataques de malware o vulnerabilidades de día cero.

- Sistemas de prevención de intrusiones en redes inalámbricas (WIPS), que analizan las redes wifi para buscar accesos y dispositivos no autorizados.

Ventajas de los sistemas de prevención de intrusiones

Los sistemas de prevención de intrusiones ofrecen las siguientes ventajas:

- Menos riesgos para la empresa y mayor seguridad

- Una mayor protección derivada de una mejor visibilidad de los ataques

- Una mayor eficiencia que permite inspeccionar todo el tráfico para buscar amenazas

- Una menor necesidad de recursos para gestionar las vulnerabilidades y las revisiones

Funciones básicas de los sistemas IPS

Un sistema IPS es una herramienta fundamental para prevenir algunos de los ataques más amenazadores y avanzados. A la hora de elegir un IPS, busque las siguientes funciones:

- Protección frente a vulnerabilidades

Con frecuencia, las vulnerabilidades de las aplicaciones son la puerta de entrada para las brechas, las infecciones y los ataques de ransomware. El número de vulnerabilidades detectadas aumenta cada año y, de todas formas, basta una sola vulnerabilidad para que los ciberdelincuentes consigan infiltrarse en una organización.

Las vulnerabilidades críticas de aplicaciones como Apache Struts, Drupal, sistemas de acceso remoto, redes privadas virtuales, Microsoft Exchange, el protocolo SMB de Microsoft, sistemas operativos, navegadores y sistemas IoT siguen siendo las que se aprovechan con más frecuencia para lanzar ataques contra las organizaciones.

La explotación de vulnerabilidades y del protocolo RDP son dos de las principales vías que utilizan los adversarios para acceder a las empresas y lanzar ataques de ransomware. En consecuencia, la protección frente a vulnerabilidades se convierte en una parte esencial de la seguridad.

- Protección antimalware

Un motor de análisis basado en flujos detecta tanto el malware conocido como sus variantes desconocidas y lo bloquea de forma integrada a gran velocidad. Los sistemas IPS y la protección antimalware responden a múltiples vectores de amenazas con un solo servicio, con lo que la organización no tiene que comprar ni mantener productos IPS independientes de proveedores preexistentes.

- Protección exhaustiva frente a los ataques de comando y control

Después de la infección inicial, los atacantes se comunican con el equipo host mediante un canal oculto de comando y control, que utilizan para desplegar malware adicional, emitir más instrucciones y robar datos.

Ahora que cada vez se utilizan más los conjuntos de herramientas como Cobalt Strike y el tráfico ofuscado o cifrado, a los atacantes les resulta más fácil que nunca crear canales de comando y control completamente personalizables imposibles de bloquear con los sistemas tradicionales basados en firmas.

Por eso, es esencial que las soluciones IPS incluyan funciones para bloquear y prevenir la actividad de comando y control desconocida de forma integrada. Además, las soluciones IPS deberían detectar y detener las comunicaciones de comando y control procedentes de sistemas que hayan podido recibir ataques de:- familias de malware conocido;

- shells web;

- troyanos de acceso remoto

- Medidas de seguridad automatizadas

Los equipos de operaciones de seguridad deberían poder intervenir con rapidez, establecer cuarentenas y aplicar políticas para controlar las posibles infecciones. Además, es necesario que los controles y políticas de seguridad que apliquen sean más sólidos, como la autenticación multifactor automática.

- Visibilidad amplia y control detallado

La ventaja para los equipos de respuesta a incidentes es que pueden determinar de inmediato qué sistemas son víctimas de un ataque o qué usuarios podrían estar infectados, en lugar de tener que adivinarlo según las direcciones IP. Al permitir al personal de seguridad y de TI controlar mediante políticas las aplicaciones y los usuarios, se simplifica muchísimo la gestión y creación de políticas de seguridad de la red.

- Gestión de políticas coherente y simplificada

Para garantizar una protección exhaustiva, las redes distribuidas modernas necesitan políticas coherentes para:- el perímetro corporativo;

- el centro de datos;

- las nubes públicas y privadas;

- las aplicaciones SaaS;

- los usuarios remotos.

- Inteligencia sobre amenazas automatizada

Es importante generar y consumir inteligencia sobre amenazas de alta calidad, pero resulta imprescindible convertir automáticamente esa información en protección. Las soluciones IPS modernas tienen que ser capaces de aprovechar automáticamente la inteligencia sobre amenazas para seguir el ritmo a los ataques.

Aprendizaje profundo para la detección de amenazas evasivas

Todo sistema de prevención de intrusiones que pretenda proteger del aumento de amenazas evasivas y sofisticadas debería utilizar el aprendizaje profundo de forma integrada. El aprendizaje profundo integrado mejora de forma significativa las detecciones e identifica con precisión el tráfico malicioso nunca visto sin recurrir a las firmas.

Los modelos de aprendizaje profundo analizan varias capas y procesan millones de puntos de datos en cuestión de milisegundos. Estos sofisticados sistemas de reconocimiento de patrones analizan la actividad del tráfico de la red con una precisión sin rival y, además, pueden identificar el tráfico malicioso desconocido de forma integrada con muy pocos falsos positivos. Este extra de seguridad inteligente ofrece una mayor protección de la información confidencial y previene ataques que pueden llegar a paralizar la actividad de una organización.

Para saber cómo funcionan las soluciones IPS en una infraestructura de seguridad, le recomendamos echar un vistazo a este informe: Cómo aborda Palo Alto Networks la prevención de intrusiones.