- 1. Historia del marco MITRE ATT&CK

- 2. ¿Qué es MITRE Engenuity?

- 3. ¿Qué son las evaluaciones MITRE Engenuity ATT&CK?

- 4. ¿Qué son las tácticas en el marco MITRE ATT&CK?

- 5. ¿Qué son las técnicas en MITRE y cuántas hay?

- 6. ¿Qué son los procedimientos en el marco MITRE ATT&CK?

- 7. ¿En qué se diferencian las subtécnicas y los procedimientos?

- 8. Ventajas del marco MITRE ATT&CK

- 9. Retos a la hora de implementar el marco MITRE ATT&CK

- 10. Tecnologías que abarca ATT&CK

- 11. ¿Cómo puedo utilizar ATT&CK?

- 12. Más información sobre MITRE

- 13. El marco MITRE ATT&CK y Cortex XDR

- 14. Preguntas frecuentes sobre el marco MITRE ATT&CK

- Historia del marco MITRE ATT&CK

- ¿Qué es MITRE Engenuity?

- ¿Qué son las evaluaciones MITRE Engenuity ATT&CK?

- ¿Qué son las tácticas en el marco MITRE ATT&CK?

- ¿Qué son las técnicas en MITRE y cuántas hay?

- ¿Qué son los procedimientos en el marco MITRE ATT&CK?

- ¿En qué se diferencian las subtécnicas y los procedimientos?

- Ventajas del marco MITRE ATT&CK

- Retos a la hora de implementar el marco MITRE ATT&CK

- Tecnologías que abarca ATT&CK

- ¿Cómo puedo utilizar ATT&CK?

- Más información sobre MITRE

- El marco MITRE ATT&CK y Cortex XDR

- Preguntas frecuentes sobre el marco MITRE ATT&CK

¿Qué es el marco MITRE ATT&CK?

- Historia del marco MITRE ATT&CK

- ¿Qué es MITRE Engenuity?

- ¿Qué son las evaluaciones MITRE Engenuity ATT&CK?

- ¿Qué son las tácticas en el marco MITRE ATT&CK?

- ¿Qué son las técnicas en MITRE y cuántas hay?

- ¿Qué son los procedimientos en el marco MITRE ATT&CK?

- ¿En qué se diferencian las subtécnicas y los procedimientos?

- Ventajas del marco MITRE ATT&CK

- Retos a la hora de implementar el marco MITRE ATT&CK

- Tecnologías que abarca ATT&CK

- ¿Cómo puedo utilizar ATT&CK?

- Más información sobre MITRE

- El marco MITRE ATT&CK y Cortex XDR

- Preguntas frecuentes sobre el marco MITRE ATT&CK

El marco MITRE ATT&CK® es una base de conocimientos que recopila tácticas y técnicas, y se ha diseñado para ayudar a los especialistas en búsqueda de amenazas, responsables de la seguridad y Red Teams a clasificar los ataques, identificar su atribución y objetivos, y evaluar el riesgo que corre una organización. Las organizaciones pueden utilizarlo para detectar carencias en materia de seguridad y priorizar las medidas de mitigación en función del riesgo.

Historia del marco MITRE ATT&CK

MITRE es una organización imparcial y sin ánimo de lucro con sedes en Bedford (Massachusetts) y McLean (Virginia) que se creó con el objetivo de proporcionar al gobierno federal orientaciones técnicas y de ingeniería. El acrónimo «ATT&CK» (tácticas, técnicas y conocimientos comunes de los adversarios) es el nombre con que se conoce al marco fruto de un proyecto de investigación de MITRE que comenzó en 2013.

Ese año, MITRE lanzó el proyecto del marco ATT&CK para documentar las tácticas, técnicas y procedimientos (TTP) que utilizan los grupos de amenazas avanzadas persistentes (APT) contra las grandes empresas. Se creó para responder a la necesidad de describir los TTP de los ciberdelincuentes que se utilizarían en un proyecto de investigación de MITRE llamado FMX.

El objetivo del proyecto FMX era averiguar cómo se podían utilizar los análisis y datos de telemetría de los endpoints para mejorar la detección de atacantes en redes empresariales después de una intrusión. El marco ATT&CK sirvió de base para probar la eficacia de los sensores y análisis bajo el proyecto FMX y definió un lenguaje común que podrían utilizar tanto los equipos de seguridad ofensiva como los de seguridad defensiva para mejorar con el tiempo.

En el año 2015, MITRE ATT&CK ya se podía descargar de forma gratuita y hoy en día ayuda a los equipos de seguridad de organizaciones de todos los sectores a conocer más a fondo las amenazas a las que se enfrentan y a proteger sus sistemas de ellas. En un principio, MITRE ATT&CK se desarrolló para abordar las amenazas que afectaban a los sistemas Windows empresariales, pero en la actualidad también sirve para conocer las técnicas utilizadas contra Linux, macOS, los dispositivos móviles, las plataformas en la nube, la infraestructura de red, las tecnologías de contenedor y los sistemas de control industrial (ICS).

¿Qué es MITRE Engenuity?

MITRE Engenuity es una organización fruto de la colaboración con empresas privadas que aborda retos de interés público relacionados con la ciberseguridad, la resiliencia de las infraestructuras, la eficacia de los servicios sanitarios y las comunicaciones de nueva generación. En su primera iniciativa, MITRE Engenuity reúne a expertos en seguridad de organizaciones líderes para reforzar la ciberdefensa gracias a un conocimiento más profundo de los ciberdelincuentes.

Con el fin de mejorar la resiliencia de las organizaciones ante el comportamiento de los adversarios observado, MITRE Engenuity utiliza la base de conocimientos ATT&CK® para evaluar distintos productos de ciberseguridad según tres criterios:

- Dar a los usuarios información objetiva sobre la funcionalidad de los productos de seguridad analizados.

- Permitir a los participantes ver las capacidades reales de sus productos de seguridad.

- Mejorar las capacidades de los productos de los participantes.

En estas evaluaciones, no se realizan análisis competitivos. En lugar de decretar un «ganador», lo que hacen es ilustrar el modo en que cada proveedor aborda la defensa contra amenazas dentro del contexto de ATT&CK. No existe una forma universal de analizar, clasificar o puntuar las soluciones. Los métodos de evaluación empleados están disponibles para todo el que quiera conocerlos y los resultados se publican. Los métodos y contenidos evolucionan y se amplían constantemente para garantizar que el proceso de evaluación sea justo, transparente y útil.

¿Qué son las evaluaciones MITRE Engenuity ATT&CK?

Les corresponde a los proveedores decidir cómo detectar y combatir los comportamientos potencialmente maliciosos. MITRE Engenuity pide a los proveedores que faciliten pruebas de la detección, aunque es posible que estos no compartan públicamente todos los datos de esta. Los proveedores pueden no revelar todos los datos de la detección en los resultados públicos. Nuestra responsabilidad es resumir los datos clasificándolos en categorías y comentar los productos de forma similar en función de la información que nos proporcionen.

Para determinar la categoría adecuada de una detección, MITRE Engenuity recaba las pruebas oportunas en forma de capturas de pantalla y de apuntes tomados durante la evaluación. Cada detección o protección puede ser de dos tipos: «Principal» y «Modificador». La designación de la categoría «Principal» de cada detección varía según la cantidad de información contextual que se proporciona al usuario, mientras que la designación de la categoría «Modificador» ayuda a describir el evento más a fondo.

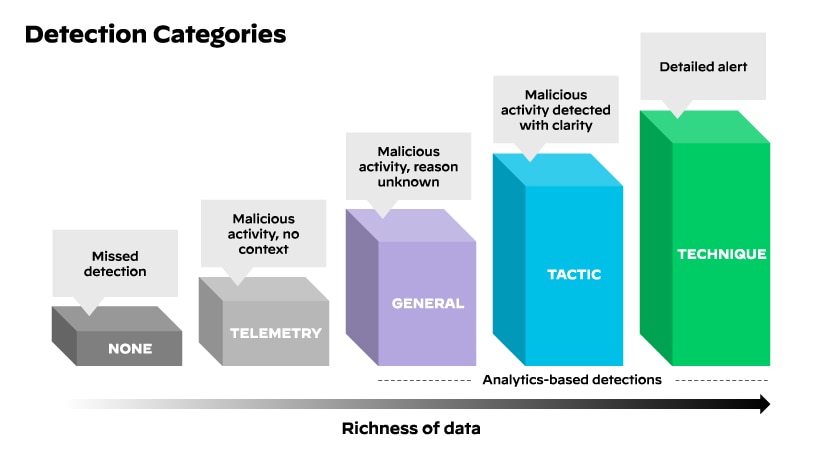

Categorías utilizadas por MITRE Engenuity para la detección:

En marzo de 2022, se publicó la cuarta ronda de evaluaciones, que prestaba especial atención a Wizard Spider y Sandworm. Wizard Spider es un grupo delictivo que actúa movido por intereses económicos y que, desde agosto de 2018, ha puesto la mira en grandes corporaciones, entre las que se encuentran varios hospitales. Sandworm es un grupo de amenazas ruso especialmente destructivo que en 2015 y 2016 atacó a varias empresas eléctricas del Reino Unido y al que se conoce sobre todo por los ataques NotPetya de 2017.

Turla es un grupo de ciberdelincuencia de fama internacional que lleva activo al menos desde principios de los 2000. A día de hoy, ha propagado infecciones en más de 45 países de todo el mundo. Es conocido por atacar organismos gubernamentales, misiones diplomáticas, grupos militares, organizaciones de investigación y medios de comunicación. Turla utiliza tanto herramientas internas como de código abierto para mantener la seguridad de sus operaciones; por ejemplo, cuenta con una red de comando y control, y recurre a varias técnicas sofisticadas y de código abierto.

Según MITRE Engenuity, en esta última ronda de evaluaciones se observó una mejora considerable de los productos de los proveedores, como Palo Alto Networks, que centran su atención en las funciones de defensa basadas en la información disponible sobre las amenazas y dan más prioridad al marco ATT&CK. Aquí encontrará más información sobre los resultados de la evaluación.

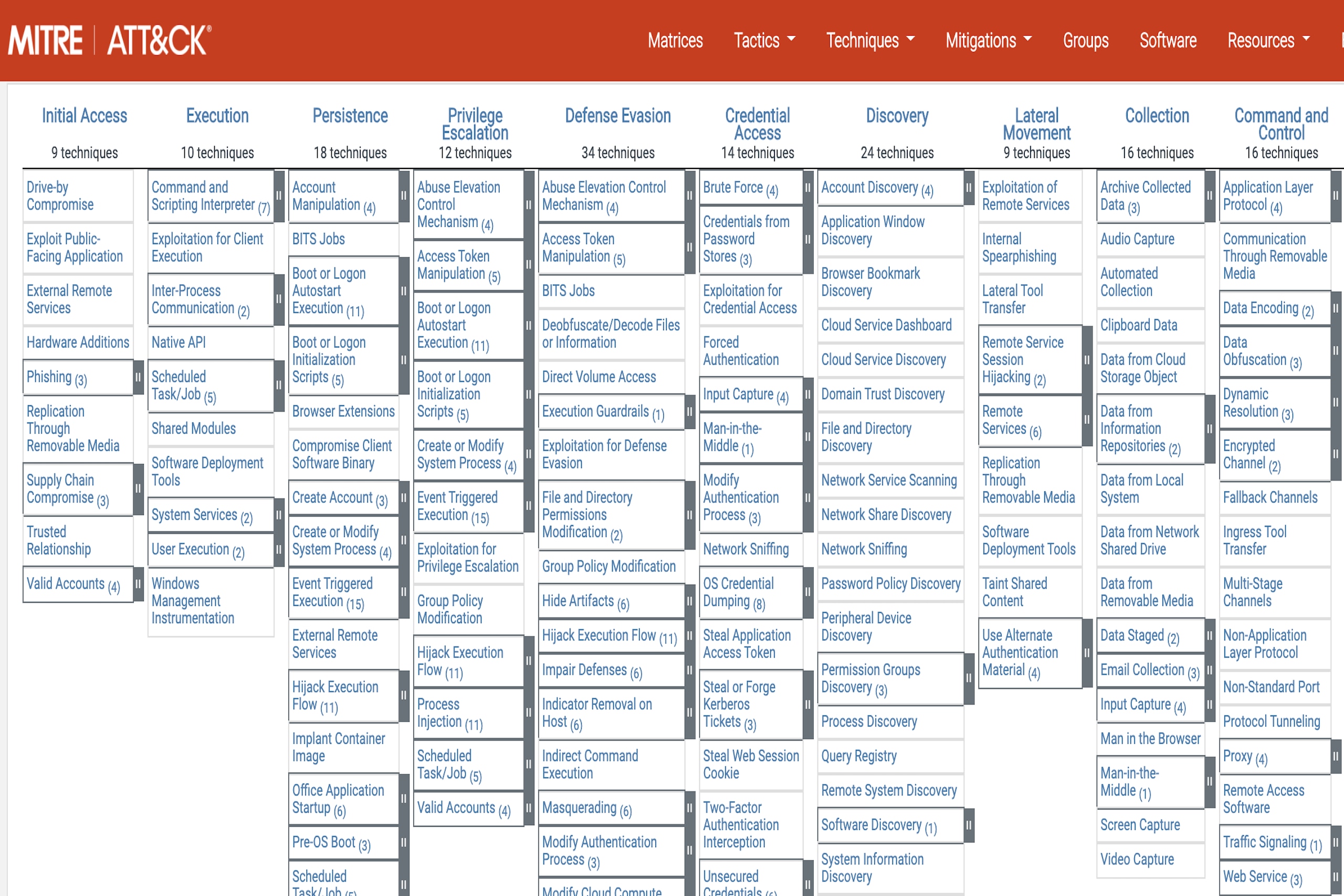

Conozca más a fondo la matriz ATT&CK for Enterprise.

¿Qué son las tácticas en el marco MITRE ATT&CK?

Las tácticas constituyen el «por qué» de una técnica o subtécnica de ATT&CK. Representan el objetivo del atacante o el motivo por el que este lleva a cabo cierta acción. Por ejemplo, tal vez quiera conseguir credenciales de acceso.

Hay 14 tácticas en la matriz ATT&CK for Enterprise:

| Táctica | Objetivo de los atacantes |

|---|---|

| 1. Reconocimiento | Recabar información útil para planificar operaciones futuras. |

| 2. Desarrollo de recursos | Establecer recursos que sirvan de ayuda para las operaciones. |

| 3. Acceso inicial | Infiltrarse en la red de la víctima. |

| 4. Ejecución | Ejecutar código malicioso. |

| 5. Persistencia | Mantener su presencia a largo plazo. |

| 6. Obtención de privilegios de mayor nivel | Conseguir permisos de mayor nivel. |

| 7. Evasión de las defensas | Evitar ser detectados. |

| 8. Acceso a credenciales | Robar nombres de usuario y contraseñas. |

| 9. Descubrimiento | Llegar a conocer el entorno de la víctima. |

| 10. Movimiento lateral | Moverse por el entorno de la víctima. |

| 11. Recopilación | Reunir datos de interés para lograr su objetivo. |

| 12. Comando y control | Comunicarse con los sistemas atacados para controlarlos. |

| 13. Exfiltración | Robar datos. |

| 14. Impacto | Manipular, bloquear o destruir los sistemas y datos de la víctima. |

¿Qué son las técnicas en MITRE y cuántas hay?

Las técnicas son el modo en que un ciberdelincuente cumple un objetivo táctico realizando una acción (el «cómo»). Por ejemplo, podría recurrir al volcado de credenciales para acceder a estas. La matriz MITRE ATT&CK contiene una serie de técnicas que los ciberdelincuentes utilizan para cumplir determinados objetivos, los cuales se clasifican como tácticas en la matriz ATT&CK.

La matriz ATT&CK for Enterprise es un superconjunto de las matrices de Windows, macOS y Linux. La versión de 2022 de ATT&CK for Enterprise contiene 14 tácticas, 193 técnicas, 401 subtécnicas, 135 grupos, 14 campañas y 718 elementos de software. MITRE actualiza periódicamente las técnicas detectadas y facilita una lista de los cambios y de las nuevas campañas contra las empresas.

¿Qué son las subtécnicas?

Las subtécnicas son descripciones más específicas de los comportamientos que adoptan los ciberdelincuentes para alcanzar un objetivo. Describen un comportamiento de forma más específica que las técnicas. Por ejemplo, un atacante podría volcar credenciales accediendo a los secretos de la autoridad de seguridad local (LSA).

¿Qué son los procedimientos en el marco MITRE ATT&CK?

Los procedimientos son las implementaciones específicas de las técnicas o subtécnicas que utilizan los ciberdelincuentes. Por ejemplo, un procedimiento podría ser el uso de PowerShell por parte de un ciberdelincuente para inyectar procesos en lsass.exe y robar credenciales de la memoria de Local Security Authentication Server (LSASS) de la víctima. En el marco ATT&CK, los procedimientos se clasifican como técnicas observadas en acción en la sección de ejemplos de procedimientos de las páginas relativas a las técnicas.

¿En qué se diferencian las subtécnicas y los procedimientos?

En el marco ATT&CK, las subtécnicas y los procedimientos se refieren a cosas diferentes. Las subtécnicas se utilizan para clasificar el comportamiento, mientras que los procedimientos describen el uso de las técnicas en la práctica. Además, como los procedimientos son implementaciones específicas de técnicas y subtécnicas, pueden incluir más comportamientos en cuanto a cómo se llevan a cabo.

Por ejemplo, el uso de PowerShell por parte de un ciberdelincuente para inyectar procesos en lsass.exe y extraer credenciales de la memoria de LSASS de la víctima es una implementación de un procedimiento que contiene varias (sub)técnicas que abarcan PowerShell, el volcado de credenciales y la inyección de procesos contra LSASS.

Ventajas del marco MITRE ATT&CK

El marco MITRE ATT&CK brinda varias ventajas a las organizaciones. Una de las más importantes es que las ayuda a estar al tanto de las últimas amenazas y técnicas de ataque. El marco se actualiza periódicamente conforme van surgiendo nuevas técnicas y tácticas, lo que permite a las organizaciones estar siempre al día de las novedades y tomar medidas de forma proactiva para mitigar las amenazas.

Además, el marco ayuda a las organizaciones a mejorar su estrategia de seguridad general y a reducir los riesgos, así como a detectar y priorizar las amenazas más importantes y a desarrollar medidas eficaces para combatirlas. De este modo, resulta más fácil concentrar los recursos donde más hacen falta y se reduce el riesgo de sufrir un ataque.

Retos a la hora de implementar el marco MITRE ATT&CK

Aunque el marco MITRE ATT&CK es una herramienta eficaz para mejorar la ciberseguridad, su implementación puede entrañar ciertas dificultades. Una de las principales es la necesidad de contar con la formación y los conocimientos adecuados para utilizar el marco. Además, para garantizar una implementación eficaz, hay que invertir una cantidad importante de tiempo y recursos.

Sin embargo, estos retos se pueden superar con la colaboración de un experto en ciberseguridad que proporcione formación y orientación sobre cómo utilizar el marco. De este modo, las organizaciones se asegurarán de utilizarlo de forma eficaz y de sacarle el máximo partido.

Tecnologías que abarca ATT&CK

El marco MITRE ATT&CK no es una tecnología ni una aplicación de software, sino una base de conocimientos que describe las tácticas, técnicas y procedimientos (TTP) que utilizan los ciberdelincuentes para llevar a cabo sus ataques.

El marco se puede aplicar a cualquier tecnología o aplicación de software que pueda estar en el punto de mira de los atacantes, como los sistemas operativos, las aplicaciones, los dispositivos de red, los servicios en la nube, etc. Si conocen las técnicas y tácticas de los atacantes, las organizaciones podrán desarrollar medidas de defensa eficaces y mejorar su estrategia de seguridad general.

Algunas de las tecnologías para las que se puede aplicar el marco ATT&CK son las siguientes:

- Sistemas de TI empresariales, a saber, Windows, macOS y Linux.

- Dispositivos de infraestructura de red (red).

- Tecnologías de contenedor (contenedores).

- Sistemas en la nube como la infraestructura como servicio (IaaS).

- Software como servicio (SaaS)

- Office 365

- Azure Active Directory (Azure AD)

- Google Workspace

- Dispositivos móviles con Android y iOS

¿Cómo puedo utilizar ATT&CK?

La matriz ATT&CK ilustra todas las tácticas y técnicas conocidas de forma clara. En cada columna, se muestran las tácticas de ataque en la parte superior y las técnicas individuales, en la inferior. Consulte la página de introducción para consultar recursos sobre cómo empezar a utilizar ATT&CK. Eche también un vistazo a la sección de recursos del sitio web y al blog para informarse sobre otros proyectos relacionados y obtener más material.

ATT&CK se estructura como una matriz en la que cada secuencia de ataque consta al menos de una técnica por táctica y, avanzando de izquierda a derecha, se puede ensamblar una secuencia de ataque completa (desde el acceso inicial hasta el comando y control). Es posible que se utilicen varias técnicas para ejecutar una sola táctica. Por ejemplo, un ataque de spear phishing puede recurrir a la vez tanto a un archivo adjunto como a un enlace.

ATT&CK se puede utilizar de diversas formas para mejorar las operaciones de seguridad, la inteligencia sobre amenazas y la arquitectura de seguridad.

Veamos algunos de los principales casos de uso:

- Emulación del ataque

- Ejercicios de Red Team

- Desarrollo de análisis de comportamiento

- Evaluación de carencias defensivas

- Evaluación de la madurez del SOC

- Inteligencia sobre ciberamenazas

Para los proveedores que participan, las pruebas de MITRE Engenuity ATT&CK son una oportunidad de detectar áreas susceptibles de mejora (por ejemplo, les permiten actualizar las reglas de prevención, detección y respuesta en que se basan las políticas de ciberseguridad). Aunque no se establece una clasificación de los proveedores ni se otorgan puntuaciones globales que permitan compararlos entre sí, las pruebas proporcionan un resumen independiente de las distintas metodologías utilizadas por los profesionales de la seguridad para detectar y prevenir las campañas de ataque más sofisticadas.

Obtenga más información sobre el marco MITRE ATT&CK y las evaluaciones realizadas con Cortex XDR de Palo Alto Networks.

| Evaluación de MITRE | Producto evaluado | Recurso |

|---|---|---|

| MITRE APT 3 | Cortex XDR | Webinar: Análisis de los resultados de MITRE ATT&CK a cargo de Forrester |

| MITRE APT 29 | Cortex XDR | Informe técnico: Informe técnico: Guía definitiva de la 2.ª ronda de evaluaciones MITRE ATT&CK para EDR |

| MITRE Carbanak FIN7 | Cortex XDR | Vídeo: Vídeo de la 3.ª ronda de MITRE ATT&CK Libro electrónico: Guía esencial de la 3.ª ronda de MITRE ATT&CK Webcast: Carbanak + FIN7: análisis de la 3.ª ronda de MITRE ATT&CK |

| MITRE Wizard Spider & Sandworm | Cortex XDR | Webcast: Análisis de las evaluaciones MITRE ATT&CK® de 2022 Vídeo: Evaluaciones MITRE Engenuity ATT&CK de 2022 – Wizard Spider y Sandworm Libro electrónico: Guía esencial de la 4.ª ronda de evaluaciones MITRE ATT&CK Guía esencial de la 4.ª ronda de evaluaciones MITRE ATT&CK MITRE ATT&CK IV: guía de 2022 |

Más información sobre MITRE

Para obtener más información sobre el marco ATT&CK, visite MITRE.org. No se pierda la herramienta ATT&CK Navigator, que le ayudará a recorrer y visualizar las técnicas de ATT&CK, así como a tomar notas.

Acerca de MITRE Engenuity

Las evaluaciones ATT&CK de MITRE Engenuity, financiadas por los proveedores, persiguen el objetivo de ayudar a los proveedores y usuarios a comprender mejor las funciones de un producto con respecto al marco ATT&CK de MITRE, que es accesible públicamente. MITRE ha desarrollado la base de conocimientos de ATT&CK, creada a partir de informes reales sobre las técnicas y tácticas de los ciberdelincuentes, y se ocupa de su mantenimiento. Numerosos responsables de la seguridad del sector y de instituciones gubernamentales utilizan ATT&CK, que es de acceso gratuito, para detectar lagunas en la visibilidad, herramientas de defensa y procesos a la hora de evaluar y elegir soluciones para mejorar la protección de las redes.

MITRE Engenuity pone a disposición del público su metodología y los datos resultantes para que otras organizaciones puedan aprovecharlos, realizar sus propios análisis y sacar sus propias conclusiones. Las pruebas no dan lugar a clasificaciones ni avalan ninguna opción en concreto.

El marco MITRE ATT&CK y Cortex XDR

Cortex XDR ayuda a detener los ataques modernos aplicando la inteligencia artificial y los análisis de comportamiento a los datos de los endpoints, las redes, la nube y fuentes externas. Unifica la prevención, detección, investigación y respuesta en una sola plataforma para garantizar una seguridad y una eficiencia operativa sin parangón. Cortex XDR brinda una cobertura insuperable de las técnicas descritas en MITRE ATT&CK y siempre demuestra un rendimiento excepcional en las pruebas independientes del sector, como las evaluaciones MITRE Engenuity ATT&CK.

Preguntas frecuentes sobre el marco MITRE ATT&CK

- Conocer mejor las amenazas y el comportamiento de los ciberdelincuentes

- Desarrollar sistemas de detección y estrategias de seguridad eficaces

- Dar prioridad a sus inversiones en seguridad

- Medir la eficacia de sus sistemas de seguridad

- Compartir información sobre las amenazas y las defensas