- 1. ¿Qué es la tecnología SIEM?

- 2. ¿Qué son la orquestación y automatización de la seguridad?

- 3. ¿Qué es la gestión de la inteligencia sobre amenazas?

- 4. ¿Por qué es importante la SOAR?

- 5. El valor que aporta una solución SOAR

- 6. Casos de uso de la tecnología SOAR

- 7. ¿Qué debe tener una plataforma SOAR? Guía de prácticas recomendadas

- ¿Qué es la tecnología SIEM?

- ¿Qué son la orquestación y automatización de la seguridad?

- ¿Qué es la gestión de la inteligencia sobre amenazas?

- ¿Por qué es importante la SOAR?

- El valor que aporta una solución SOAR

- Casos de uso de la tecnología SOAR

- ¿Qué debe tener una plataforma SOAR? Guía de prácticas recomendadas

¿Qué es la tecnología SOAR?

- ¿Qué es la tecnología SIEM?

- ¿Qué son la orquestación y automatización de la seguridad?

- ¿Qué es la gestión de la inteligencia sobre amenazas?

- ¿Por qué es importante la SOAR?

- El valor que aporta una solución SOAR

- Casos de uso de la tecnología SOAR

- ¿Qué debe tener una plataforma SOAR? Guía de prácticas recomendadas

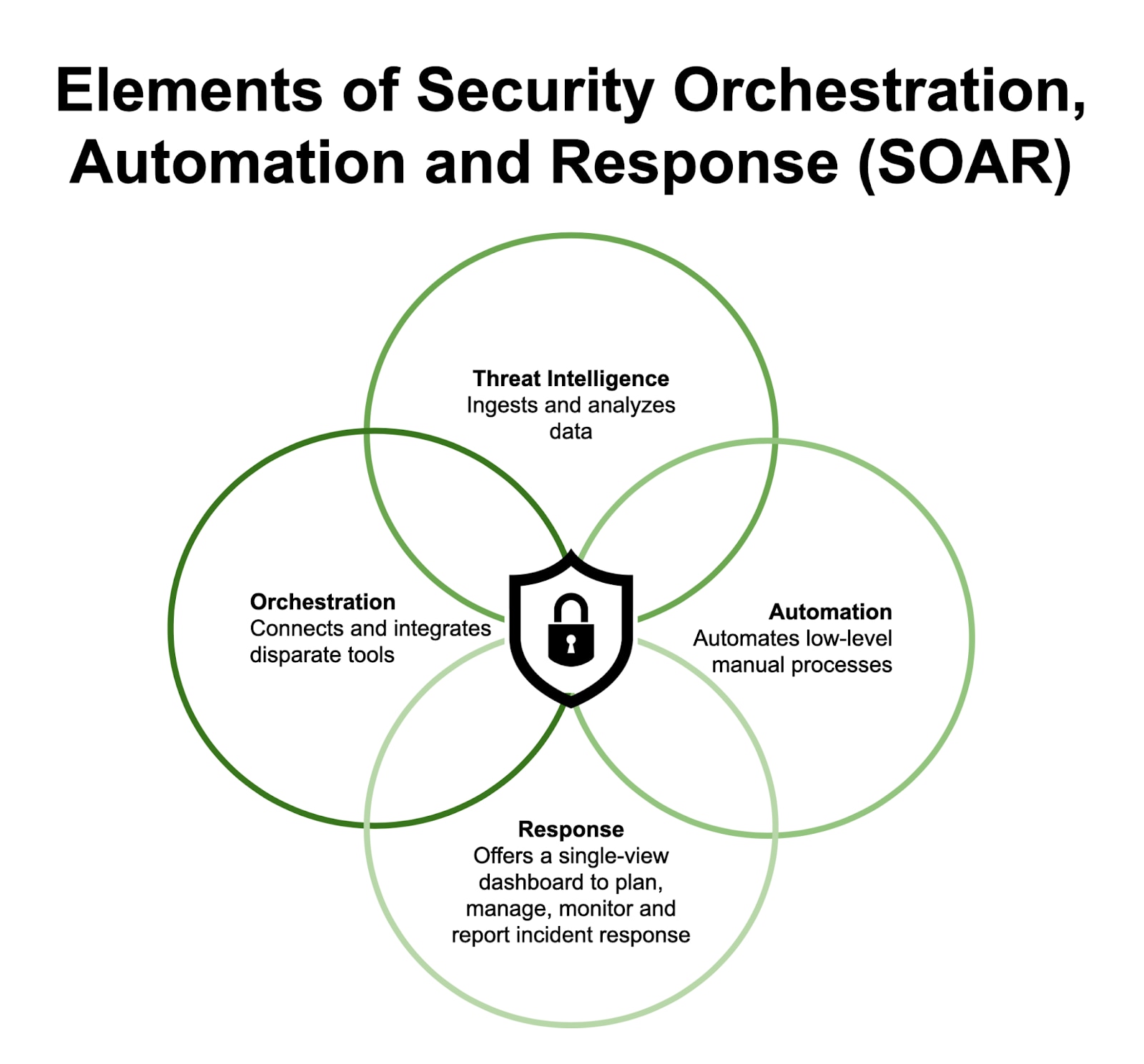

La tecnología de orquestación, automatización y respuesta de seguridad (SOAR) ayuda a coordinar, ejecutar y automatizar tareas entre varias personas y herramientas, todo ello dentro de una misma plataforma. De este modo, las organizaciones no solo logran responder con rapidez a los ciberataques, sino que además pueden observar, comprender y prevenir incidentes futuros, con lo que mejora su estrategia de seguridad general.

Según la definición de Gartner, un producto SOAR completo está diseñado para ofrecer tres capacidades de software principales: gestión de vulnerabilidades y amenazas, respuesta a incidentes de seguridad, y automatización de operaciones de seguridad.

La gestión de vulnerabilidades y amenazas (orquestación) abarca tecnologías que ayudan a resolver ciberamenazas, mientras que la automatización de operaciones de seguridad (automatización) se refiere a las tecnologías que hacen posible la automatización y la orquestación dentro de las operaciones.

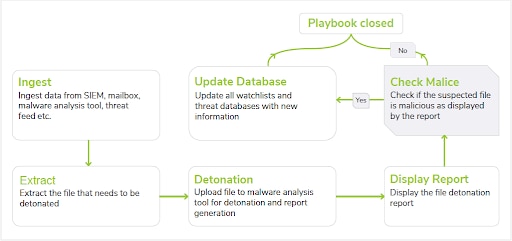

La tecnología SOAR procesa los datos de las alertas, las cuales a su vez activan libros de estrategias que automatizan/orquestan tareas o flujos de trabajo de respuesta. A continuación, mediante una combinación de aprendizaje automático y humano, las organizaciones analizan estos datos diversos para comprender y priorizar las acciones automatizadas de respuesta a las amenazas que se presenten en el futuro. De este modo, se crea un sistema más eficaz y eficiente para gestionar la ciberseguridad y mejorar las operaciones de seguridad.

Figura 1: Libro de estrategias de SOAR de muestra para el análisis de malware

¿Qué es la tecnología SIEM?

«SIEM» son las siglas en inglés de «gestión de eventos e información de seguridad». Tecnológicamente, el término designa un conjunto de servicios y herramientas que ayudan a los equipos de seguridad o los centros de operaciones de seguridad (SOC) a recopilar y analizar datos de seguridad, así como a crear políticas y diseñar notificaciones. Para gestionar los eventos y la información de seguridad, los sistemas SIEM utilizan la recopilación, consolidación y correlación de datos, así como las notificaciones cuando un solo evento o una serie de eventos activan una regla SIEM. Además, las organizaciones configuran políticas como reglas, informes, alertas y paneles adaptados a las cuestiones de seguridad que más les preocupan.

Las herramientas SIEM permiten a los equipos de TI:

- utilizar la gestión de logs de eventos para consolidar datos procedentes de distintas fuentes;

- obtener en tiempo real una visibilidad que abarque toda la organización;

- correlacionar los eventos de seguridad de los logs mediante reglas «si-entonces» para añadir inteligencia útil a los datos;

- utilizar notificaciones de eventos automáticas que se pueden gestionar mediante paneles.

SIEM permite gestionar tanto la información de seguridad como los eventos de seguridad, lo cual se lleva a cabo mediante la supervisión en tiempo real y la notificación a los administradores de sistemas.

Diferencias entre SOAR y SIEM

Muchas veces se habla de SOAR y SIEM como productos similares, porque ambos detectan problemas de seguridad y recopilan datos al respecto. Asimismo, ambas tecnologías utilizan notificaciones que ayudan al personal de seguridad a intervenir. Sin embargo, hay diferencias considerables entre una tecnología y otra.

Las soluciones SOAR recopilan datos y avisan a los equipos de seguridad utilizando una plataforma centralizada similar a la de los productos SIEM, pero estos solo envían alertas a los analistas de seguridad. En cambio, la seguridad SOAR añade automatización y respuesta al proceso de investigación mediante el uso de libros de estrategias o flujos de trabajo automatizados y de inteligencia artificial para aprender patrones de comportamiento, lo que permite predecir amenazas similares antes de que se produzcan. Dado que los productos SOAR, como Cortex XSOAR, suelen procesar alertas procedentes de fuentes que están fuera del ámbito de la tecnología SIEM ―por ejemplo, análisis de vulnerabilidades, alertas de seguridad en la nube y alertas de dispositivos IoT―, resulta más fácil eliminar duplicados de alertas y, de hecho, con frecuencia se integran sistemas SOAR y SIEM precisamente para eso. De este modo, se reduce el tiempo dedicado a gestionar las alertas a mano, lo cual ayuda al personal de seguridad de TI a detectar amenazas y responder a ellas.

¿Qué son la orquestación y automatización de la seguridad?

La automatización de la seguridad es la ejecución automática de medidas de seguridad que se toman para detectar, investigar y corregir ciberamenazas, sin necesidad de que un ser humano intervenga manualmente. Lleva a cabo gran parte del trabajo mecánico del equipo del SOC, de forma que el personal ya no tenga que filtrar y resolver a mano cada alerta que llega. La automatización de la seguridad permite:

- detectar las amenazas presentes en su entorno;

- clasificar las posibles amenazas;

- determinar si hay que tomar medidas para responder al incidente;

- frenar y resolver el problema.

Todo ello tiene lugar en cuestión de segundos, sin necesidad de que intervenga ningún ser humano. No es necesario que los analistas de seguridad sigan ningún paso ni instrucción, ni que tomen decisión alguna para investigar el evento y determinar si se trata de un incidente legítimo. Se ahorran tareas repetitivas que suponen una pérdida de tiempo, lo que les permite concentrarse en cuestiones más importantes que aportan valor.

La orquestación de la seguridad es la coordinación automática de una serie de medidas de seguridad interdependientes, como la investigación de incidentes, la respuesta a ellos y, en última instancia, su resolución, todo ello en una sola infraestructura compleja. Garantiza que todas las herramientas, sean de seguridad o de otro tipo, funcionen de forma conjunta al unísono, ya sea automatizando las tareas de distintos productos y flujos de trabajo o avisando manualmente a los agentes cuando se produzcan incidentes importantes que necesiten más atención.

La orquestación de la seguridad ofrece lo siguiente:

- Proporciona información contextualizada de mejor calidad relativa a los incidentes de seguridad. Las herramientas de orquestación de la seguridad recopilan datos de distintas fuentes para ofrecer información más detallada. En consecuencia, se obtiene una visión exhaustiva de todo el entorno.

- Permite llevar a cabo investigaciones más detalladas y significativas. Los analistas de seguridad ya no tienen que gestionar las alertas y empezar a investigar por qué se producen estos incidentes. Además, las herramientas de orquestación de seguridad suelen ofrecer líneas de tiempo, gráficos y paneles muy interactivos e intuitivos, imágenes que pueden resultar sumamente útiles en el proceso de investigación.

- Mejora el trabajo en equipo. Cuando se producen ciertos tipos de incidentes de seguridad, a veces tienen que intervenir otros profesionales, como analistas de distintos niveles, gestores, directores tecnológicos, directivos, expertos en asuntos jurídicos y responsables de recursos humanos. Gracias a la orquestación de seguridad, todo el mundo tiene a mano la información necesaria, con lo que mejora la eficacia del trabajo en equipo y la resolución de problemas.

En última instancia, con una solución de este tipo aumenta la integración de las defensas, lo que permite al equipo de seguridad automatizar procesos complejos y maximizar el valor que aportan las herramientas, los procesos y el personal de seguridad.

¿En qué se diferencian la automatización y la orquestación?

Aunque muchas veces los términos «automatización» y «orquestación» se utilizan como sinónimos, cada plataforma cumple funciones muy diferentes:

- La automatización de la seguridad reduce el tiempo necesario para detectar incidentes repetitivos y falsos positivos, así como para responder a ellos, de forma que no se acumulen alertas durante mucho tiempo sin que se haga nada al respecto:

- Ayuda a los analistas de seguridad a ahorrar tiempo, lo que les permite centrarse en tareas estratégicas como la investigación.

- Cada libro de estrategias automatizado responde a una situación conocida con una serie determinada de medidas.

- La orquestación de la seguridad ayuda a compartir información con facilidad para responder a los incidentes con varias herramientas de forma conjunta, aunque los datos estén repartidos en una red de grandes dimensiones y en distintos sistemas o dispositivos:

- La orquestación de la seguridad lleva a cabo varias tareas automatizadas para ejecutar un proceso o flujo de trabajo completo y complejo.

- El punto fuerte de las soluciones SOAR es la exhaustividad de las integraciones prediseñadas, que facilitan y aceleran la implementación de los distintos casos de uso de las operaciones de seguridad.

El objetivo principal de la automatización de la seguridad es simplificar las operaciones de seguridad y lograr que se lleven a cabo de forma más eficiente, porque gestiona una gran cantidad de tareas individuales, mientras que la orquestación conecta todas las herramientas de seguridad de forma que compartan información, lo cual da lugar a un flujo de trabajo rápido y eficiente de principio a fin. Los mejores resultados se obtienen cuando se utilizan las dos soluciones juntas, así que los equipos de seguridad obtendrán el máximo nivel de eficiencia y productividad si adoptan ambas.

¿Qué es la gestión de la inteligencia sobre amenazas?

Además de la orquestación, automatización y respuesta de seguridad, una plataforma SOAR también puede proporcionar gestión de la inteligencia sobre amenazas (TIM), una función que permite a las organizaciones conocer mejor el panorama global de las amenazas, prever los movimientos de los ciberdelincuentes y actuar con prontitud para detener los ataques.

Hay una diferencia considerable entre la inteligencia sobre amenazas y la gestión de la inteligencia sobre amenazas. La primera designa la información y los datos relativos a las amenazas, mientras que la segunda se refiere a la recopilación, normalización, contextualización y utilización de los datos sobre los potenciales atacantes y sus intenciones, motivaciones y capacidades. Esta información ayuda a las organizaciones a tomar decisiones en materia de seguridad con más fundamento y más rapidez, con lo que estarán mejor preparadas para defenderse de las ciberamenazas.

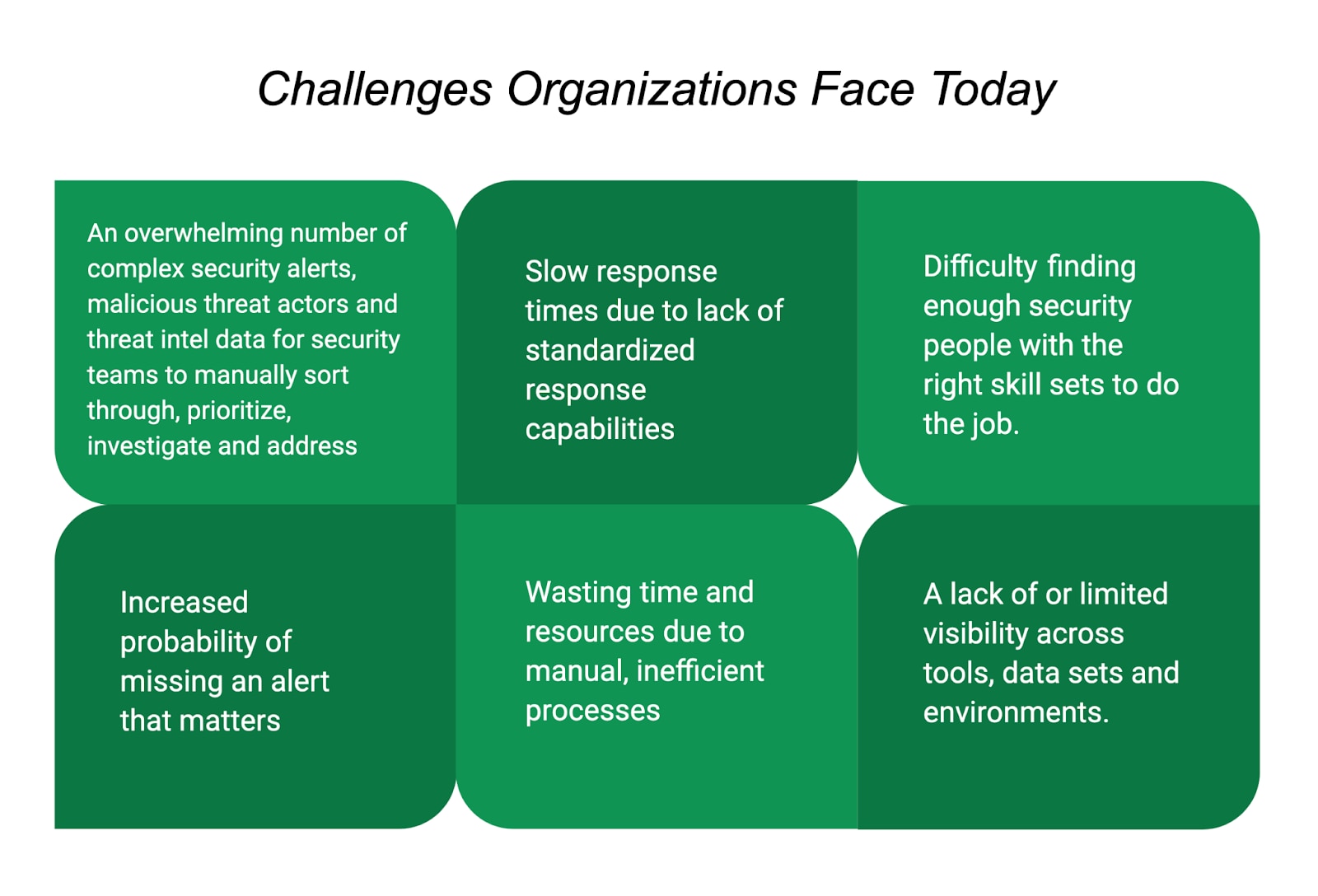

¿Por qué es importante la SOAR?

En un mundo cada vez más digitalizado, las organizaciones afrontan numerosos retos relativos a la ciberseguridad. Cuanto más complejas y maliciosas son las amenazas, más necesitan las empresas desarrollar un modo eficiente y eficaz de llevar a cabo sus operaciones de seguridad en el futuro. Debido a esta necesidad, las soluciones SOAR están revolucionando la forma en que los equipos de seguridad gestionan, analizan y responden a las alertas y amenazas.

Hoy los profesionales que se ocupan de las operaciones de seguridad tienen la responsabilidad de gestionar a mano miles de alertas al día, con lo que es fácil que se cometan errores y se produzcan importantes ineficiencias operativas. A esto se suma el uso de herramientas de seguridad obsoletas, inconexas y poco eficientes, así como una grave falta de profesionales cualificados en materia de ciberseguridad.

A muchos equipos de seguridad les cuesta sacar algo en claro con los datos procedentes de varios sistemas dispares y tienen que llevar a cabo demasiados procesos manuales que son proclives a errores. Además, carecen de las competencias especializadas que serían necesarias para resolver estos problemas.

Ante el creciente volumen de amenazas y alertas, y la falta de recursos para abordarlas, los analistas no solo se ven obligados a decidir cuándo tomarse en serio las alertas e intervenir y cuándo hacer caso omiso, sino que además están tan saturados que corren el riesgo de pasar por alto amenazas reales. Así, acaban cometiendo una cantidad enorme de errores mientras intentan responder a las amenazas y a los ciberdelincuentes.

Ante esta situación, es crucial que las organizaciones se doten de sistemas, como una plataforma SOAR, capaces de orquestar y automatizar su proceso de respuesta y alerta de forma sistemática. Al filtrar las tareas mecánicas que les roban la mayoría de su tiempo, energía y recursos, los equipos de seguridad ganan eficacia y productividad en la gestión e investigación de incidentes y, de este modo, son capaces de mejorar muchísimo la estrategia de seguridad global de la organización.

La tecnología SOAR permite lo siguiente:

- Integrar la seguridad, las operaciones de TI y las herramientas de inteligencia sobre amenazas. Podrá conectar todas sus soluciones de seguridad ―aunque sean herramientas de distintos proveedores― para lograr una mayor exhaustividad en los análisis y la recopilación de datos. Los equipos de seguridad ya no tendrán que pasar constantemente de una herramienta o consola a otra.

- Ver todo en un mismo lugar. Su equipo de seguridad tendrá acceso a una única consola que reúne en un mismo lugar toda la información necesaria para investigar y resolver los incidentes.

- Acelerar la respuesta a incidentes. Está demostrado que las soluciones SOAR reducen el tiempo medio de detección y el tiempo medio de respuesta (MTTD y MTTR, respectivamente). Como muchas acciones están automatizadas, un gran porcentaje de los incidentes se gestionan de inmediato automáticamente.

- Prevenir tareas que roban mucho tiempo. La tecnología SOAR reduce drásticamente la cantidad de falsos positivos, tareas repetitivas y procesos manuales que roban tiempo a los analistas de seguridad.

- Acceder a una inteligencia de mejor calidad. Las soluciones SOAR reúnen y validan datos procedentes de plataformas de inteligencia sobre amenazas, cortafuegos, sistemas de detección de intrusiones, productos SIEM y otras tecnologías, con el fin de proporcionar al equipo de seguridad más datos útiles e información contextualizada. De este modo, resulta más fácil resolver problemas y mejorar las prácticas. Los analistas estarán mejor capacitados para llevar a cabo investigaciones más detalladas y amplias cuando la situación lo requiera.

- Mejorar la generación de informes y la comunicación. Dado que todas las actividades de seguridad se reúnen en un mismo lugar y se muestran en paneles intuitivos, las distintas partes interesadas tienen acceso a toda la información que necesitan, como parámetros claros que ayudan a saber cómo mejorar los flujos de trabajo y reducir los tiempos de respuesta.

- Mejorar la capacidad de tomar decisiones. Para que su uso resulte sencillo incluso cuando los analistas de seguridad tienen menos experiencia, las plataformas SOAR ofrecen características como libros de estrategias prediseñados, priorización de alertas automatizada y funciones de arrastrar y soltar para crear libros de estrategias desde cero. Además, recopilan datos y ofrecen información útil que ayuda a los analistas a evaluar los incidentes y a tomar las medidas oportunas para resolverlos.

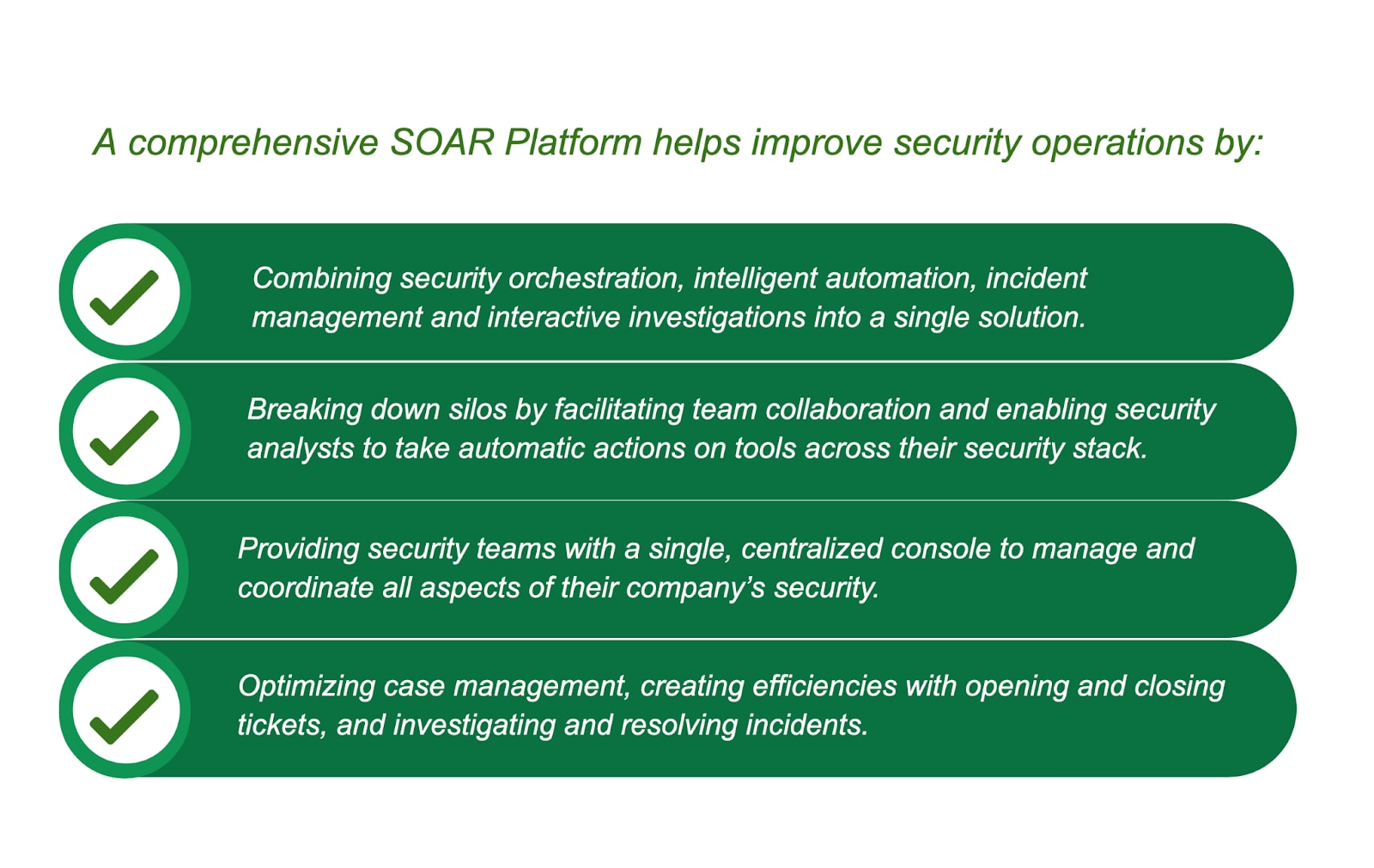

El valor que aporta una solución SOAR

Las empresas y organizaciones sacan provecho de las soluciones SOAR porque minimizan el impacto de los incidentes de seguridad de todo tipo. Además, permiten rentabilizar al máximo las inversiones en seguridad ya existentes y reducen el riesgo de tener que asumir responsabilidades legales y de sufrir interrupciones en la actividad comercial en caso de incidente. Los sistemas SOAR ayudan a las empresas a afrontar y superar sus retos en materia de seguridad, pues les permiten lograr lo siguiente:

- Unificar sus sistemas de seguridad existentes y centralizar la recopilación de datos para obtener una visibilidad completa, lo cual hace que mejore en gran medida la estrategia de seguridad de la empresa, así como su productividad y su eficiencia operativa.

- Automatizar las tareas manuales repetitivas y gestionar todos los aspectos del ciclo de vida de los incidentes de seguridad, con lo que los analistas ganan productividad y pueden centrarse en mejorar la seguridad en lugar de perder tiempo en tareas manuales.

- Definir procesos de respuesta y análisis de incidentes, así como aprovechar libros de estrategias de seguridad para priorizar, estandarizar y ampliar los procesos de respuesta de forma coherente, transparente y documentada.

- Responder a los incidentes con más rapidez, pues los analistas pueden asignar un nivel de gravedad a las alertas con rapidez y precisión. De este modo, disminuye la cantidad de alertas y el personal está menos saturado.

- Optimizar los procesos y las operaciones para mejorar la detección y gestión de las posibles vulnerabilidades, tanto de forma proactiva como reactiva.

- Colaborar en tiempo real y realizar investigaciones no estructuradas, pues cada incidente de seguridad se asigna al analista mejor capacitado para responder a él y se proporcionan funciones que facilitan la comunicación y el seguimiento entre distintos equipos y entre varios miembros de un mismo equipo.

Compruebe con esta calculadora de rentabilidad por qué conviene adoptar una solución XSOAR y reciba un informe personalizado para saber con precisión qué valor puede aportar a su organización (teniendo en cuenta el tamaño y el uso).

Casos de uso de la tecnología SOAR

En la siguiente tabla se muestran varios ejemplos de casos de uso habituales de la tecnología SOAR.

Caso de uso |

Utilidad de la orquestación (resumen general) |

Gestión de alertas de seguridad |

Contextualización y respuesta al phishing: procesamiento de mensajes de correo electrónico sospechosos de phishing; activación de un libro de estrategias; automatización y ejecución de tareas repetitivas, como la clasificación y la interacción con los usuarios afectados; extracción y comprobación de indicadores; detección de falsos positivos; y preparación del SOC para responder de forma estandarizada a gran escala. Infección de malware en el endpoint: extracción de datos sobre las amenazas desde una herramienta del endpoint, contextualización de dichos datos, comparación de los archivos/hashes recuperados con un sistema de gestión de eventos e información de seguridad, notificación a los analistas, limpieza del endpoint y actualización de la base de datos de la herramienta del endpoint. Inicios de sesión fallidos: después de un número predeterminado de intentos de inicio de sesión fallidos, se averigua si se trata de un error o una acción malintencionada mediante una serie de pasos (activación de un libro de estrategias, interacción con los usuarios, análisis de sus respuestas, anulación de la validez de las contraseñas y cierre del libro de estrategias). Inicios de sesión desde ubicaciones inusuales: detección de intentos de acceso a una red privada virtual (VPN) potencialmente maliciosos mediante la comprobación de la presencia de un agente de seguridad de acceso a la nube (CASB) y la VPN, comparación de las IP, contacto con el usuario para confirmar una brecha, imposición de un bloqueo y cierre del libro de estrategias. |

Gestión de las operaciones de seguridad |

Gestión de certificados de capa de sockets seguros (SSL): examen de endpoints para ver qué certificados SSL han caducado o están a punto de hacerlo, contacto con los usuarios para informarlos, nueva comprobación del estado unos días más tarde, delegación de la cuestión a las personas indicadas y cierre del libro de estrategias. Diagnóstico y puesta en marcha de endpoints: comprobación de la conectividad y la conectividad del agente, contextualización, apertura de un ticket, puesta en marcha de los agentes y cierre del libro de estrategias. Gestión de vulnerabilidades: procesamiento de información sobre activos y vulnerabilidades, contextualización de los datos sobre vulnerabilidades y exposiciones comunes (CVE) y endpoints, consultas para contextualizar la vulnerabilidad, cálculo del nivel de gravedad, cesión del control a los analistas de seguridad para la investigación y corrección del problema, y cierre del libro de estrategias. |

Búsqueda de amenazas y respuesta a incidentes |

Búsqueda de indicadores de riesgo (IOC): procesamiento y extracción de IOC de archivos adjuntos, búsqueda de IOC en varias herramientas de inteligencia sobre amenazas, actualización de bases de datos y cierre del libro de estrategias. Análisis de malware: procesamiento de datos de varias fuentes, extracción y detonación de archivos maliciosos, generación y visualización de un informe, búsqueda de indicios de malicia, actualización de la base de datos y cierre del libro de estrategias. Respuesta a incidentes en la nube: consumo de datos procedentes de herramientas de registro de eventos en logs y detección de amenazas centradas en la nube, unificación de procesos en las infraestructuras de seguridad locales y en la nube, correlación con un sistema SIEM, extracción y contextualización de indicadores, búsqueda de indicios de malicia, cesión del control a los analistas para que revisen la información, actualización de la base de datos y cierre del libro de estrategias. |

Contextualización automatizada de los datos |

Contextualización de IOC: procesamiento de datos procedentes de varias fuentes, extracción de indicadores que haya que detonar, contextualización de URL, IP y hashes, búsqueda de indicios de malicia, actualización de la base de datos, contacto con los analistas para que revisen e investiguen la información y cierre del libro de estrategias. Asignación del nivel de gravedad del incidente: consulta de otros productos para conocer la puntuación de vulnerabilidad y saber si se ha asignado una puntuación a los indicadores existentes, asignación del nivel de gravedad, comprobación de los nombres de usuario y endpoints para saber si están en una lista crítica, asignación de nivel de gravedad crítico y cierre del incidente. |

Más información: Casos de uso destacados de la orquestación de la seguridad.

¿Qué debe tener una plataforma SOAR? Guía de prácticas recomendadas

Ahora que sabe en qué consiste la tecnología SOAR y conoce sus capacidades, ¿en qué tiene que fijarse al elegir el producto más adecuado para las necesidades de su organización? ¿Qué requisitos debe cumplir una plataforma SOAR?

A la hora de comparar varios proveedores de SOAR, hay una serie de factores que tener en cuenta antes de tomar una decisión. Aparte de la tecnología en sí, en la toma de decisión del comprador influirán mucho estos factores y los servicios que incluye el producto, como ahora veremos en este apartado. Antes de implementar un producto SOAR, las organizaciones deben tener en cuenta factores como su propio nivel de madurez, las integraciones de tecnologías y las herramientas necesarias, los procesos existentes, y el método de implementación que hayan elegido.

Una vez realizada una auditoría interna del estado de seguridad de la organización, será el momento de considerar otras cuestiones relativas al producto SOAR en sí, como las que se detallan a continuación.

- Facilidad de uso y conectividad con otras herramientas: una herramienta de orquestación de seguridad debe funcionar como tejido de conexión entre herramientas de detección, contextualización y respuesta, entre otras.

El objetivo de las organizaciones debería ser llegar a una situación en la que la herramienta SOAR procese las alertas de las herramientas de detección implementadas actualmente y ejecute libros de estrategias automatizados que coordinen las acciones de las herramientas de contextualización y respuesta, entre otras.

¿Cuántos comandos o acciones se pueden ejecutar desde dentro de la plataforma? ¿Las integraciones son capaces de afrontar los siguientes ámbitos?

- Clasificación y asignación

- Detección y supervisión

- Contextualización de datos y fuentes de inteligencia sobre amenazas

- Aplicación de políticas y respuesta

- Funciones de integración personalizadas: ¿la plataforma cuenta con algún mecanismo (por ejemplo, un SDK interno) para crear integraciones personalizadas? ¿El proveedor presta asistencia para la integración personalizada durante el periodo de incorporación de la plataforma? ¿Estos servicios son complementarios o están incluidos en el precio de compra del producto?

- Integraciones prediseñadas/listas para usar: ¿cuántas integraciones (amplitud de las categorías y profundidad de cada categoría) tiene la plataforma? ¿Se van añadiendo nuevas integraciones a la plataforma con el tiempo? ¿Con qué frecuencia? ¿Estas actualizaciones son gratuitas o se venden como servicios complementarios?

- Gestión de casos e incidentes: ¿La plataforma cuenta con gestión de casos nativa o se integra con herramientas de gestión de casos pertinentes? ¿La plataforma permite reconstruir la cronología de los incidentes? ¿La plataforma admite el proceso de documentación y revisión posterior a los incidentes? ¿La plataforma crea registros de auditoría para señalar el flujo de datos y garantizar la asunción de responsabilidades?

- Integración con la inteligencia sobre amenazas: la inteligencia sobre amenazas es el conocimiento basado en pruebas ―lo cual abarca información contextual, mecanismos, indicadores, implicaciones y consejos prácticos― acerca de una amenaza existente o emergente, o un elemento que ponga en peligro sus activos. Las plataformas SOAR con inteligencia sobre amenazas integrada pueden utilizar los conocimientos recopilados para ayudar a los equipos del SOC a tomar decisiones bien fundadas con respecto al impacto de las amenazas externas en su entorno. La investigación de incidentes se acelera gracias a la capacidad de relacionar la inteligencia sobre amenazas externas con los incidentes que tienen lugar en la red, lo cual puede sacar a la luz actividades maliciosas que no se habían detectado anteriormente. Gracias a los flujos de trabajo automatizados, se distribuye la inteligencia sobre amenazas pertinente a los puntos de aplicación de políticas en tiempo real y de forma escalable.

- Funciones de libros de estrategias y flujos de trabajo: ¿la plataforma cuenta con funciones de flujos de trabajo (procesos basados en tareas visuales)? ¿La plataforma muestra la ejecución en tiempo real de libros de estrategias para cada incidente? ¿La plataforma admite el anidamiento de libros de estrategias? ¿La plataforma admite la creación de tareas de libros de estrategias personalizadas (tanto automatizadas como manuales)? ¿La plataforma admite la transferencia de tareas personalizadas de un libro de estrategias a otro?

- Implementación flexible: las tecnologías que utilizan las organizaciones para llevar a cabo su actividad comercial y proteger sus datos evolucionan y cambian constantemente. En consecuencia, a la hora de elegir una herramienta de orquestación de la seguridad, son esenciales la agilidad y la escalabilidad, que dependen mucho de la flexibilidad de las opciones de implementación disponibles y de la correspondencia entre dichas opciones y otras herramientas y necesidades de la organización.

¿Qué tipo de opciones de implementación flexibles tiene la plataforma? ¿La plataforma se ha diseñado para que admita varios inquilinos? ¿Y tiene la seguridad necesaria para que pueda aplicarse la segmentación a la comunicación entre las distintas redes de la organización? ¿La plataforma ofrece escalabilidad horizontal entre varios inquilinos y garantiza cierto nivel de alta disponibilidad?

- Precio: antes de elegir una herramienta de orquestación de la seguridad, piense en qué sistema de precios es más adecuado para sus procesos de presupuestación generales. Los métodos de cálculo del precio más habituales en el mercado actual son los siguientes:

- Precio por acción o automatización

- Precio por nodo o endpoint

- Suscripción anual con recargos por administradores adicionales

- Servicios y funciones adicionales: aparte de sus competencias en materia de SOAR, ¿qué otros recursos distintivos ofrece la empresa que podrían ser interesantes para su organización?

- Servicios profesionales: ¿la empresa ofrece servicios profesionales a sus clientes para garantizar el éxito de la implementación de principio a fin?

- Asistencia técnica posventa: ¿qué tipo de asistencia técnica ofrece la empresa después de la instalación? ¿La empresa ofrece el tipo de asistencia técnica que necesitan usted y su organización?

Para dar con la solución SOAR ideal para cualquier operación de seguridad, es crucial que lo que ofrece el proveedor se corresponda con lo que necesita el SOC de la organización para mejorar la eficiencia y la eficacia. Además de ser complementaria y compatible con los productos, libros de estrategias y procesos ya existentes, la solución SOAR también debe optimizar la colaboración, ofrecer flexibilidad tanto en sus capacidades de alojamiento como en lo que se refiere a la implementación y tener un sistema de cálculo del precio adecuado para las necesidades de la organización.

Descubra cómo satisface Cortex XSOAR los requisitos de Gartner en cuanto a la tecnología SOAR