¿Qué es el principio del mínimo privilegio?

El principio del mínimo privilegio (PoLP) es un concepto relacionado con la seguridad de la información según el cual un usuario o entidad solo debe tener acceso a los datos, los recursos y las aplicaciones que necesite para llevar a cabo una determinada tarea. Las organizaciones que aplican el principio del mínimo privilegio mejoran su estrategia de seguridad, ya que reducen de forma considerable su superficie de ataque y el riesgo de propagación de malware.

Además, el principio del mínimo privilegio es uno de los pilares fundamentales del acceso Zero Trust (confianza cero) a la red (ZTNA) 2.0. En un marco ZTNA 2.0, el principio del mínimo privilegio permite identificar con precisión las aplicaciones y las funciones específicas de todos y cada uno de los puertos y protocolos, incluidos los puertos dinámicos, independientemente de la dirección IP o el nombre de dominio completo (FQDN) que utilice una aplicación. Dentro del modelo ZTNA 2.0, el principio del mínimo privilegio evita que los administradores tengan que pensar en constructos de red y hace posible un control del acceso detallado y exhaustivo.

¿Cómo funciona el principio del mínimo privilegio (PoLP)?

El principio del mínimo privilegio hace que un usuario o entidad solo pueda acceder a los datos, recursos, aplicaciones y funciones que necesite para llevar a cabo las tareas o el flujo de trabajo que le correspondan. Si no se guían por el principio del mínimo privilegio, las organizaciones darán demasiados privilegios a los usuarios o entidades, lo cual hará que aumente la probabilidad de sufrir brechas y usos indebidos de sistemas y datos críticos.

En el modelo ZTNA 2.0, gracias al principio del mínimo privilegio, el sistema de tecnología de la información identifica de forma dinámica a qué usuarios, dispositivos, aplicaciones y funciones accede un usuario o entidad, independientemente de la dirección IP, el protocolo o el puerto que utilice una aplicación. Esto incluye las aplicaciones de colaboración y comunicación modernas que usan puertos dinámicos.

Cuando se aplica en el modelo ZTNA 2.0, el principio del mínimo privilegio evita que los administradores tengan que pensar en la arquitectura de la red o en constructos de red de nivel inferior como el FQDN, los puertos y los protocolos, lo cual hace posible un control del acceso detallado y exhaustivo.

Descripción del vídeo: Kumar Ramachandran, vicepresidente sénior de Prisma SASE, explica el principio del mínimo privilegio en el contexto del modelo ZTNA 2.0.

¿Por qué es importante el principio del mínimo privilegio?

El principio del mínimo privilegio es un constructo importante en materia de seguridad de la información que ayuda a las organizaciones con entornos laborales híbridos a protegerse de los ciberataques y de las pérdidas económicas, los robos de datos y los daños de imagen que sufren cuando sus operaciones se ven afectadas por ransomware, malware u otras amenazas.

Gracias al principio del mínimo privilegio, se logra un equilibrio entre la facilidad de uso y la seguridad que permite minimizar la superficie de ataque, limitar los ciberataques, mejorar el rendimiento operativo y reducir el impacto de los errores humanos, con el fin de salvaguardar los sistemas y datos críticos.

¿Cuáles son las ventajas del principio del mínimo privilegio?

El principio del mínimo privilegio ofrece las siguientes ventajas:

- Minimiza la superficie de ataque y protege los privilegios de los administradores y superusuarios, con lo que los ciberdelincuentes dispondrán de menos vías de acceso a los datos confidenciales y menos ocasiones de perpetrar un ataque.

- Reduce la propagación de malware, pues no permite que los usuarios instalen aplicaciones no autorizadas. Además, el principio del mínimo privilegio frena el malware en el punto de entrada para impedir el movimiento lateral de los ciberdelincuentes por la red, lo que evitaría que atacasen otros dispositivos conectados.

- Mejora el rendimiento de las operaciones al reducir el tiempo de inactividad de los sistemas que podrían derivar de una brecha, infección de malware o problemas de incompatibilidad entre aplicaciones.

- Protege de los errores humanos que pueden tener lugar por descuido, negligencia o mala intención.

Ventajas del PoLP para las aplicaciones modernas

La razón de ser del principio del mínimo privilegio es dar a los usuarios la cantidad mínima de derechos que necesitan para hacer su trabajo. Por desgracia, con las soluciones de seguridad antiguas, las organizaciones tienen que autorizar el acceso a una amplia gama de direcciones IP, intervalos de puertos y protocolos para utilizar el software como servicio y otras aplicaciones modernas que usan direcciones IP y puertos dinámicos. Este enfoque incumple el principio del mínimo privilegio y crea una laguna enorme en materia de seguridad que deja la puerta abierta a los atacantes y al malware.

Gracias al modelo ZTNA 2.0, se puede aplicar plenamente el principio del mínimo privilegio con Prisma Access y sus funciones App-ID patentadas para identificar de forma dinámica a todos los usuarios, dispositivos y aplicaciones, así como las funciones de las aplicaciones en todos y cada uno de los protocolos y puertos. Para los administradores, esto significa que pueden controlar los accesos de forma sumamente detallada para garantizar un cumplimiento riguroso del criterio del mínimo privilegio.

Descripción del vídeo: Kumar Ramachandran, vicepresidente sénior de Prisma SASE, explica cómo el modelo ZTNA 2.0 protege los datos de todas las aplicaciones, independientemente de dónde se encuentren.

Ventajas del PoLP para las aplicaciones de cliente-servidor

Las tecnologías integrales basadas en el principio del mínimo privilegio, como las que ofrece Prisma Access, permiten controlar el acceso de forma bidireccional entre un cliente y un servidor para definir políticas de acceso a las aplicaciones y aplicar fácilmente el criterio del mínimo privilegio a la hora de conceder el acceso a aplicaciones que utilizan conexiones iniciadas en el servidor. Esto incluye las aplicaciones vitales para la empresa, como las soluciones de gestión de actualizaciones y revisiones de seguridad o las aplicaciones de gestión de dispositivos y de asistencia técnica.

Ventajas del PoLP para las aplicaciones privadas

A diferencia de la mayoría de las aplicaciones SaaS modernas, muchas aplicaciones privadas carecen de funciones integradas para controlar el acceso de forma detallada. En consecuencia, no permiten cosas tan sencillas como que los usuarios puedan acceder a una aplicación para visualizar datos, sin cargar ni descargar nada, porque la aplicación se identifica solo por su dirección IP y número de puerto.

Gracias a las capacidades PoLP disponibles con el modelo ZTNA 2.0 y Prisma Access, las organizaciones disfrutan de un control detallado a nivel de subaplicación, lo cual les permite detectar aplicaciones a nivel de App-ID.

Cómo implementar el PoLP en su organización

Implementar el principio del mínimo privilegio en su organización no debería resultar difícil, suponer un esfuerzo inabarcable ni implicar ninguna renuncia. Es cuestión de conciliar las necesidades con las preocupaciones y retos clave, sin cambiar la arquitectura de arriba abajo ni interrumpir la actividad de la empresa.

Primeros pasos para implementar el PoLP

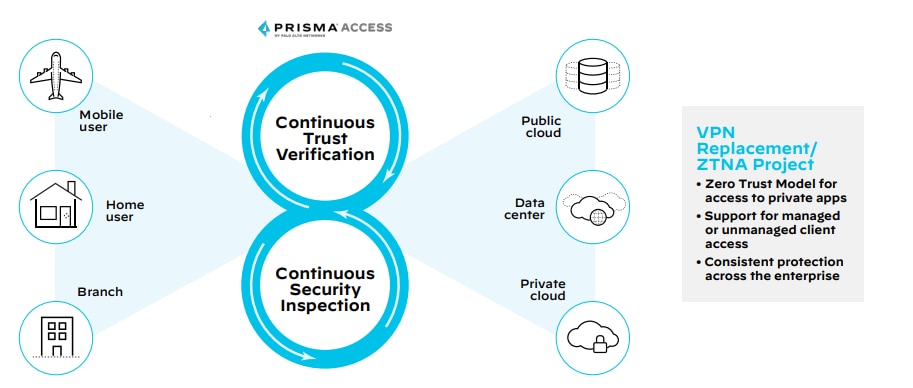

Sustituir la tecnología VPN es un buen punto de partida para implementar el principio del mínimo privilegio en la organización. Sustituya las tecnologías VPN de acceso remoto antiguas, que se han quedado obsoletas, por una solución ZTNA 2.0 más moderna para evitar cuellos de botella y simplificar la gestión.

Estas iniciativas para sustituir las VPN se deben a una serie de factores:

- Las aplicaciones están evolucionando hacia un modelo híbrido que combina entornos locales, de una sola nube y de varias nubes. La tecnología VPN tradicional que obliga a canalizar todo el tráfico a través de un «concentrador» local no es escalable ni ofrece la mejor experiencia del usuario posible en este nuevo modelo.

- Los requisitos de acceso a las aplicaciones empresariales están cambiando. Antes, los empleados utilizaban dispositivos gestionados para hacer su trabajo, mientras que ahora en las redes corporativas cada vez se ven más dispositivos no gestionados que acceden a las aplicaciones de la empresa.

- Las organizaciones quieren un modelo de seguridad y una protección coherente y universal para todas las aplicaciones, no solo para las aplicaciones web o las antiguas.

Aunque existen diversas soluciones que responden a algunas de esas necesidades, solo el modelo ZTNA 2.0 con Prisma Access ayuda a transformar las redes y la seguridad para proteger los dispositivos gestionados y no gestionados de forma coherente en toda la organización.

Implemente el PoLP con ZTNA 2.0 en Prisma Access

Prisma Access brinda una solución ZTNA 2.0 en la nube con la mejor experiencia del usuario en un solo producto unificado. Descubra cómo reducir drásticamente la superficie de ataque y conectar de forma segura a todos los usuarios y todas las aplicaciones con controles de acceso detallados gracias a la tecnología App-ID patentada de Prisma Access, que permite controlar con precisión el acceso a nivel de aplicación y de subaplicación, incluidas las cargas y descargas.

Vea el vídeo

Descargue el informe de ESG Global

Visite la página web