Qué es el acceso Zero Trust a la red (ZTNA)

¿Qué es ZTNA?

El acceso Zero Trust (confianza cero) a la red (ZTNA) hace referencia a una categoría de tecnologías que garantizan el acceso remoto seguro a las aplicaciones y los servicios mediante una serie de políticas de control de acceso predefinidas. A diferencia de las redes VPN, que permiten acceder a una LAN sin restricciones, las soluciones ZTNA deniegan el acceso por defecto y solo permiten que el usuario utilice aquellos servicios para los cuales haya recibido derechos expresamente. Ahora que cada vez más usuarios remotos acceden a la red, es importante tener claras las carencias en materia de seguridad y las ventajas que ofrecen las soluciones ZTNA a las organizaciones.

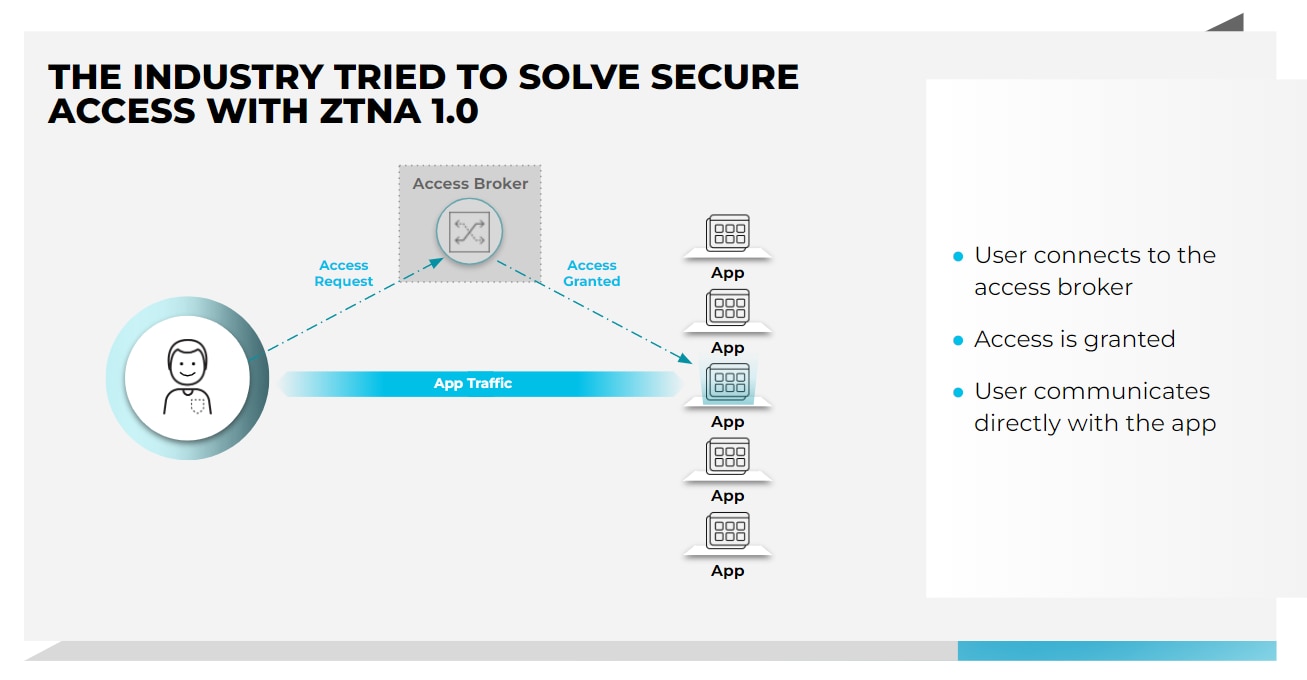

¿Cómo funciona el modelo ZTNA?

Con este modelo, el acceso se establece después de que el usuario se haya autenticado en el servicio ZTNA. A continuación, dicho servicio permite al usuario acceder a la aplicación mediante un túnel cifrado seguro. De este modo, se añade una capa de protección a las aplicaciones y los servicios empresariales, ya que se ocultan direcciones IP que, sin este sistema, serían visibles públicamente.

Como en el caso de los perímetros definidos por software (SDP), el modelo ZTNA recurre al concepto de «nube oscura» para que los usuarios no puedan ver ninguna aplicación ni ningún servicio al que no tengan permitido acceder. De este modo, se impide el movimiento lateral de los ciberdelincuentes, para evitar que, después de atacar un endpoint o robar credenciales, puedan realizar análisis y pasar a otros servicios.

Diferencias entre ZTNA y VPN

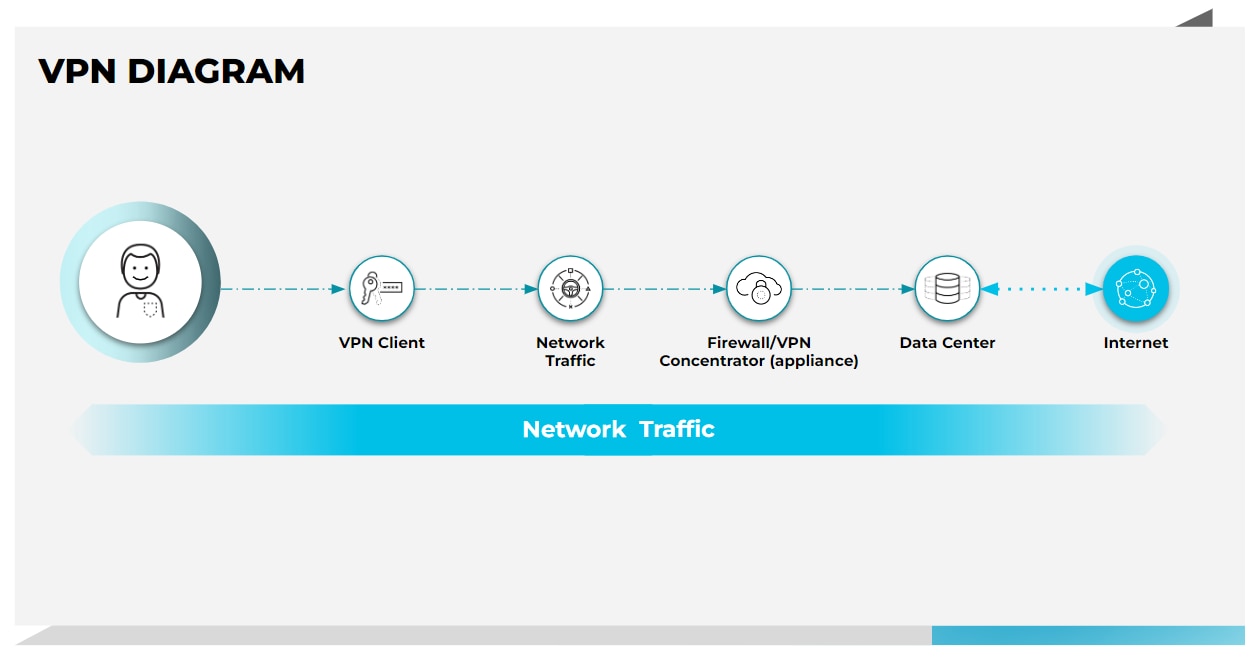

Las redes VPN se diseñaron para permitir el acceso completo a una LAN mediante un túnel cifrado privado que los teletrabajadores utilizan para conectarse a la red de la empresa. Aunque parezca una solución práctica, por desgracia las redes VPN carecen de la flexibilidad y el nivel de detalle que se necesitarían para controlar y ver exactamente qué pueden hacer los usuarios y a qué aplicaciones pueden acceder. Una vez que se concede el acceso a un usuario, este puede acceder a cualquier recurso de la red, lo cual genera lagunas de seguridad y problemas en la aplicación de las políticas.

En cambio, el modelo ZTNA ofrece acceso remoto seguro a las aplicaciones mediante una serie de políticas de control de acceso detalladas. En este caso, se realizan controles continuos cuando los usuarios se conectan a las aplicaciones, a diferencia de lo que hacen las redes VPN, que verifican la identidad una sola vez y luego se despreocupan. Por lo tanto, el modelo ZTNA sigue el criterio del mínimo privilegio, según la máxima «no confiar nunca, verificar siempre», y valida constantemente el comportamiento de los usuarios, los dispositivos y las aplicaciones en cada sesión.

Sustitución del acceso VPN/Acceso remoto seguro

En la actualidad, muchas organizaciones se han propuesto dejar atrás las tecnologías VPN obsoletas que permiten a las plantillas remotas e híbridas acceder a la red para sustituirlas por una solución ZTNA más moderna que simplifique la gestión y evite cuellos de botella. Normalmente, estas iniciativas para sustituir las VPN se deben a una serie de factores:

- Las aplicaciones han empezado a evolucionar hacia un modelo híbrido que combina entornos locales, de una sola nube o de varias nubes. Por lo tanto, la tecnología VPN tradicional que obliga a canalizar todo el tráfico a través de un «concentrador» local no es escalable ni ofrece la mejor experiencia del usuario posible.

- Los requisitos de acceso a las aplicaciones empresariales también están cambiando. Tradicionalmente, los usuarios utilizaban dispositivos gestionados, pero ahora vemos cada vez más dispositivos no gestionados que se abren paso en las redes corporativas y solicitan acceso a las aplicaciones de la empresa.

- Por último, las organizaciones quieren una protección coherente y universal para todas las aplicaciones, no solo para las aplicaciones web o las antiguas.

Las soluciones VPN no están pensadas para prestar servicios de seguridad avanzados con la rapidez de adaptación, el alto rendimiento y la coherencia que hacen falta hoy en día para conectar de forma segura a los empleados híbridos con la gran cantidad de aplicaciones que necesitan para hacer su trabajo. De ahí que las organizaciones hayan empezado a sustituir las implementaciones VPN obsoletas por soluciones ZTNA.

Ventajas del modelo ZTNA

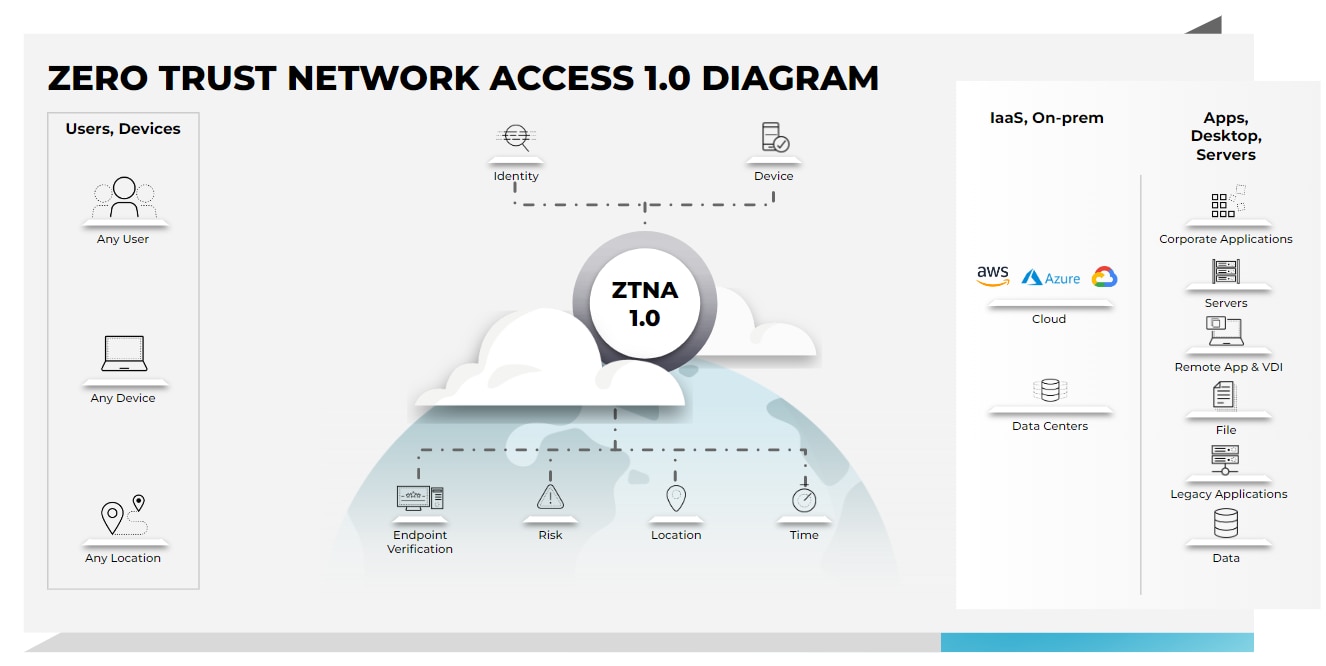

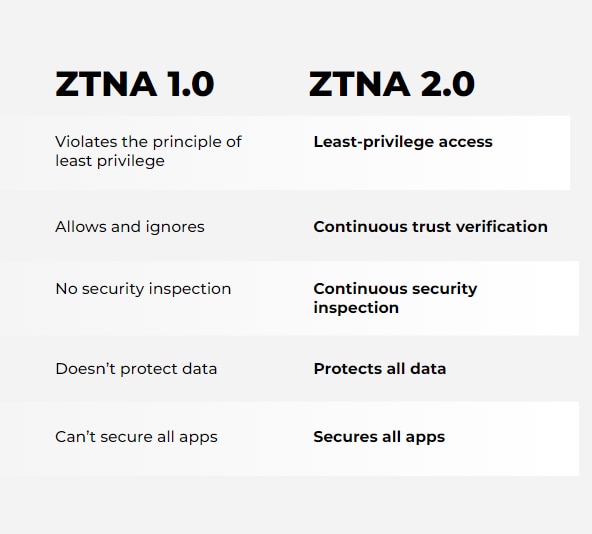

El control de accesos y la autenticación basados en la identidad que utilizan los servicios ZTNA constituyen una alternativa al control de accesos basado en la dirección IP que se suele utilizar en la mayoría de las configuraciones VPN, lo cual ayuda a reducir la superficie de ataque de una organización. Además, el modelo ZTNA también permite a las organizaciones implementar políticas de control de accesos específicas para cada dispositivo o ubicación, con el fin de evitar que los dispositivos vulnerables o sin actualizar se conecten a los servicios empresariales. De este modo, se mitigan los problemas habituales con las redes VPN, que conceden el mismo nivel de acceso a los usuarios remotos que utilizan sus propios dispositivos y a los que se encuentran en la oficina, a pesar de que los primeros suelen estar sometidos a menos controles de seguridad. Hay soluciones ZTNA basadas en agentes que, antes de la autenticación, evalúan la confianza del usuario y el dispositivo que solicitan la conexión, analizando aspectos como el perfil de seguridad del dispositivo, el estado de la autenticación y la ubicación del usuario. Sin embargo, debido a la rápida transición al trabajo híbrido y remoto, y a la migración imparable a la nube, las primeras versiones del modelo ZTNA (lo que se denomina «ZTNA 1.0») presentan carencias importantes.

ZTNA 2.0

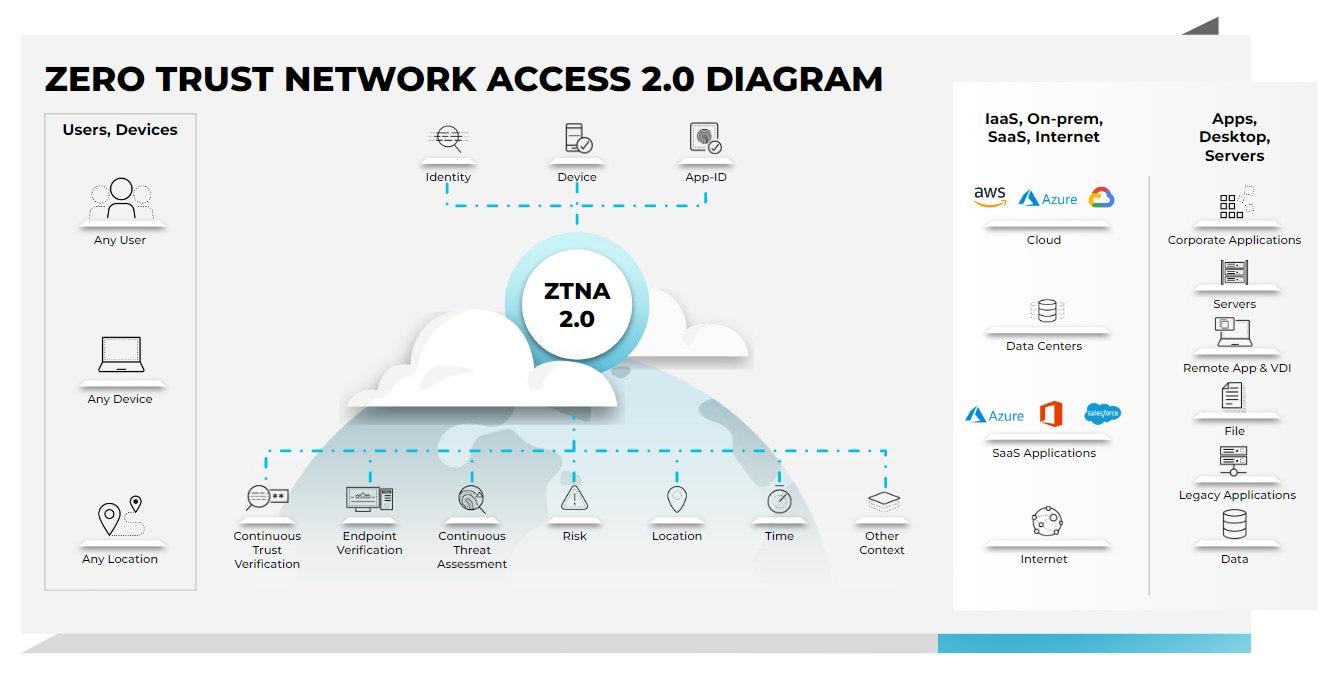

El acceso Zero Trust a la red 2.0 supera las limitaciones de las soluciones ZTNA tradicionales, estableciendo conexiones seguras para ofrecer una mayor protección a las empresas con plantillas híbridas. Con este objetivo, el modelo ZTNA 2.0 ofrece lo siguiente:

- Acceso según el criterio del mínimo privilegio, garantizado: identifica las aplicaciones a partir de los App-ID en la capa 7. De este modo, se proporciona un control de acceso preciso a nivel de aplicación y subaplicación, independiente de constructos de red como la dirección IP o los números de puerto.

- Verificación continua de la confianza: una vez que se concede acceso a una aplicación, la confianza se evalúa continuamente en función de los cambios en el perfil de seguridad de los dispositivos, el comportamiento de los usuarios y el comportamiento de las aplicaciones. Si se detecta algún comportamiento sospechoso, se puede revocar el acceso en tiempo real.

- Inspección continua de la seguridad: todo el tráfico (incluso el de las conexiones permitidas) se somete a una inspección profunda y continua con el fin de prevenir todas las amenazas, incluidas las de día cero. Eso es de particular importancia en casos en los que se roban credenciales de usuarios reales y se utilizan para lanzar ataques contra las aplicaciones o la infraestructura.

- Protección de todos los datos: se aplica un control coherente de los datos en todas las aplicaciones utilizadas en la empresa, incluidas las privadas y las de software como servicio, con una sola política de prevención de pérdidas de datos.

- Protección de todas las aplicaciones: protege de manera coherente todas las aplicaciones utilizadas en el conjunto de la empresa, incluidas las aplicaciones nativas en la nube modernas, las aplicaciones privadas antiguas y las aplicaciones SaaS, así como las que utilizan puertos dinámicos y conexiones iniciadas en el servidor.

Diferencias entre ZTNA 1.0 y ZTNA 2.0

El mayor cambio que se ha producido en los últimos 24 meses con relación a la seguridad y la conectividad es que el trabajo ya no es un lugar al que vamos, sino una actividad que realizamos. El trabajo híbrido es la nueva normalidad, lo que significa que nuestras aplicaciones y usuarios están ahora en todas partes, por lo que la superficie de ataque se ha expandido sin control. Al mismo tiempo, hemos visto un aumento también en el volumen y el nivel de sofisticación de los ciberataques, que se aprovechan de esta enorme superficie de ataque.

Las soluciones ZTNA 1.0 actuales solo resuelven algunos de los problemas relativos al acceso directo a las aplicaciones. En concreto, en las soluciones ZTNA 1.0 ocurre esto:

ZTNA y SASE

Un problema del modelo ZTNA es que, al igual que la tecnología SDP, no ofrece inspección integrada del tráfico de los usuarios desde la aplicación después de que el usuario establezca la conexión. Esto puede generar problemas de seguridad en caso de ataque al dispositivo o las credenciales de un usuario, o cuando, desde dentro de la empresa, alguien accede a un recurso de forma malintencionada para perjudicar la aplicación o el host.

El servidor perimetral de acceso seguro (SASE) es fruto de la convergencia de las redes de área extensa (WAN) y los servicios de seguridad en un «perímetro» de servicios basados en la nube diseñado para ayudar a las organizaciones a modernizar sus infraestructuras de seguridad y de red según las necesidades de las plantillas y los entornos híbridos. Las soluciones SASE consolidan en un único servicio integrado el acceso ZTNA, puertas de enlace web seguras en la nube, agentes de seguridad de acceso a la nube, cortafuegos como servicio y redes de área extensa definida por software (Cloud SWG, CASB, FWaaS y SD-WAN, respectivamente) para reducir la complejidad de la red y la seguridad y aumentar, al mismo tiempo, la agilidad de la organización.

Hay muchas formas de iniciar la adopción de la tecnología SASE, y el modelo ZTNA es una de ellas. Las soluciones de servidor perimetral de acceso seguro (SASE) que incorporan la autenticación basada en la identidad y las funciones de control de acceso detallado del modelo ZTNA 2.0 facilitan un enfoque más completo e integral.

Obtenga más información sobre la evolución del modelo ZTNA en este artículo del blog.