Management von Zugriffsprivilegien

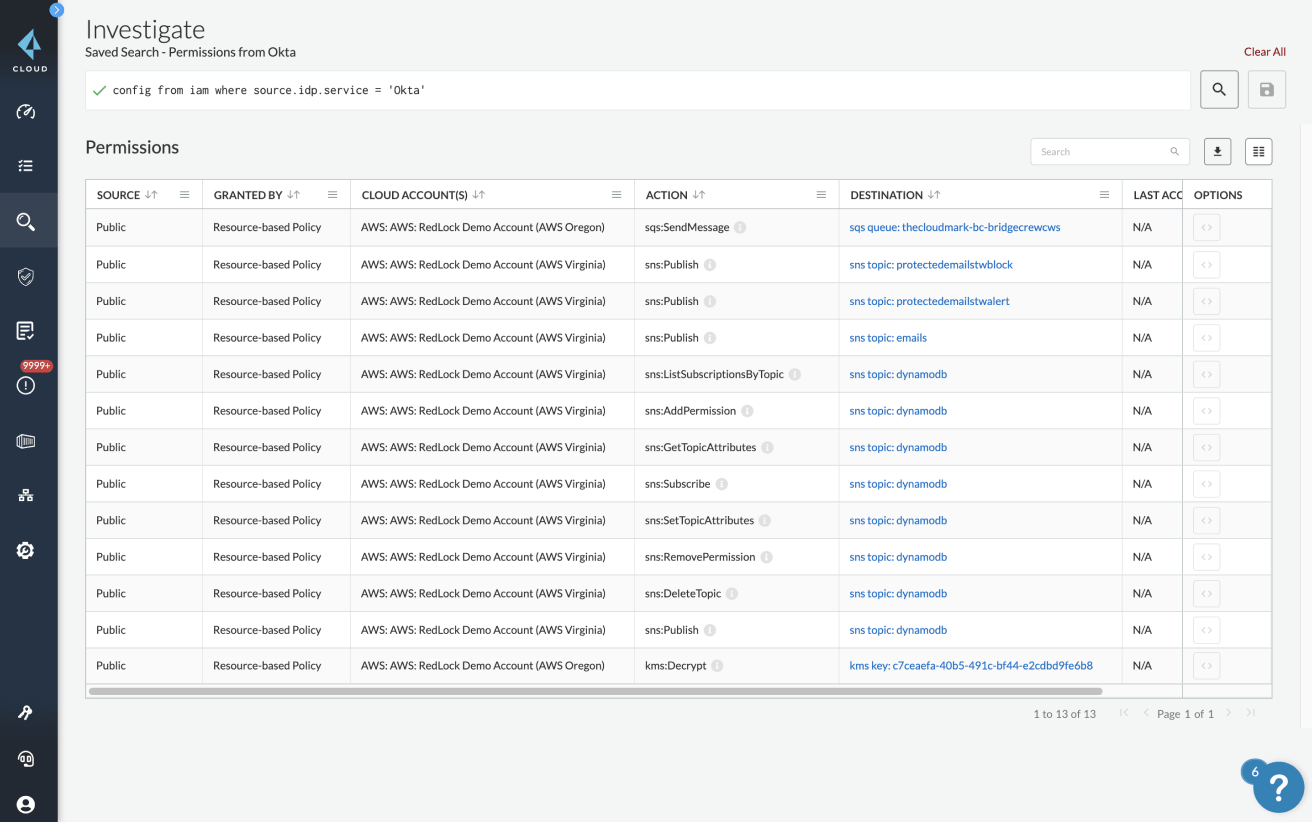

Für den Schutz der Infrastrukturzugriffsrechte in der Cloud benötigen Sie einen umfassenden Überblick darüber, welche Konten Zugriff auf bestimmte Ressourcen haben oder diese bearbeiten können. Prisma Cloud analysiert die Berechtigungen in öffentlichen Clouds, um die aktuellen Einstellungen zu ermitteln und Empfehlungen für angemessene Berechtigungen zu geben.

Verwaltung der Cloud-Zugriffsrechte in einer Konsole

Mit den integrierten Funktionen von Prisma Cloud können Sie das Sicherheitsmanagement von den Ressourcen auf die Cloud-Identitäten ausweiten.

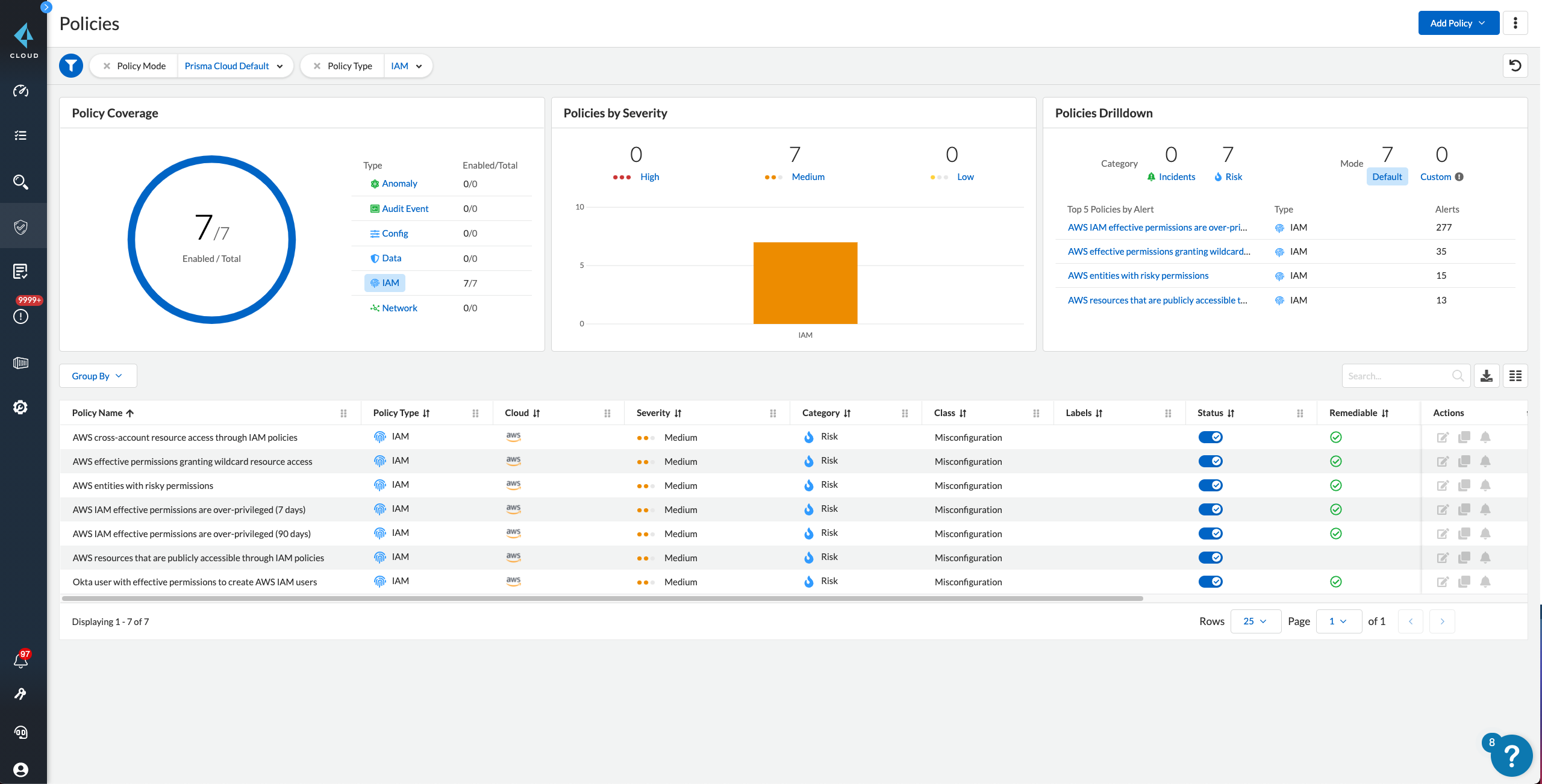

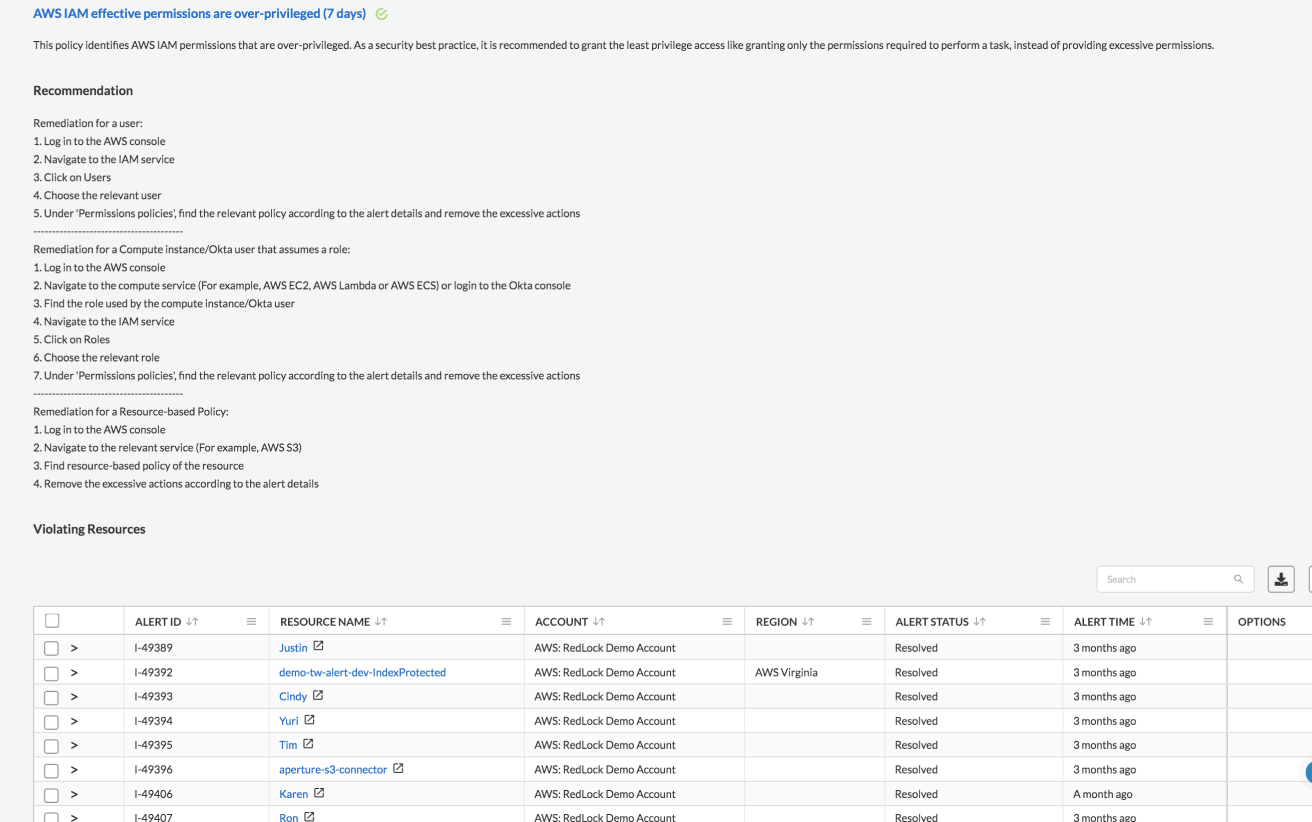

Implementierung vordefinierter Richtlinien

Es stehen spezielle vordefinierte Richtlinien zur Verfügung, mit denen Sie riskante Berechtigungen erkennen und unerwünschten Zugriff auf Cloud-Ressourcen widerrufen können.

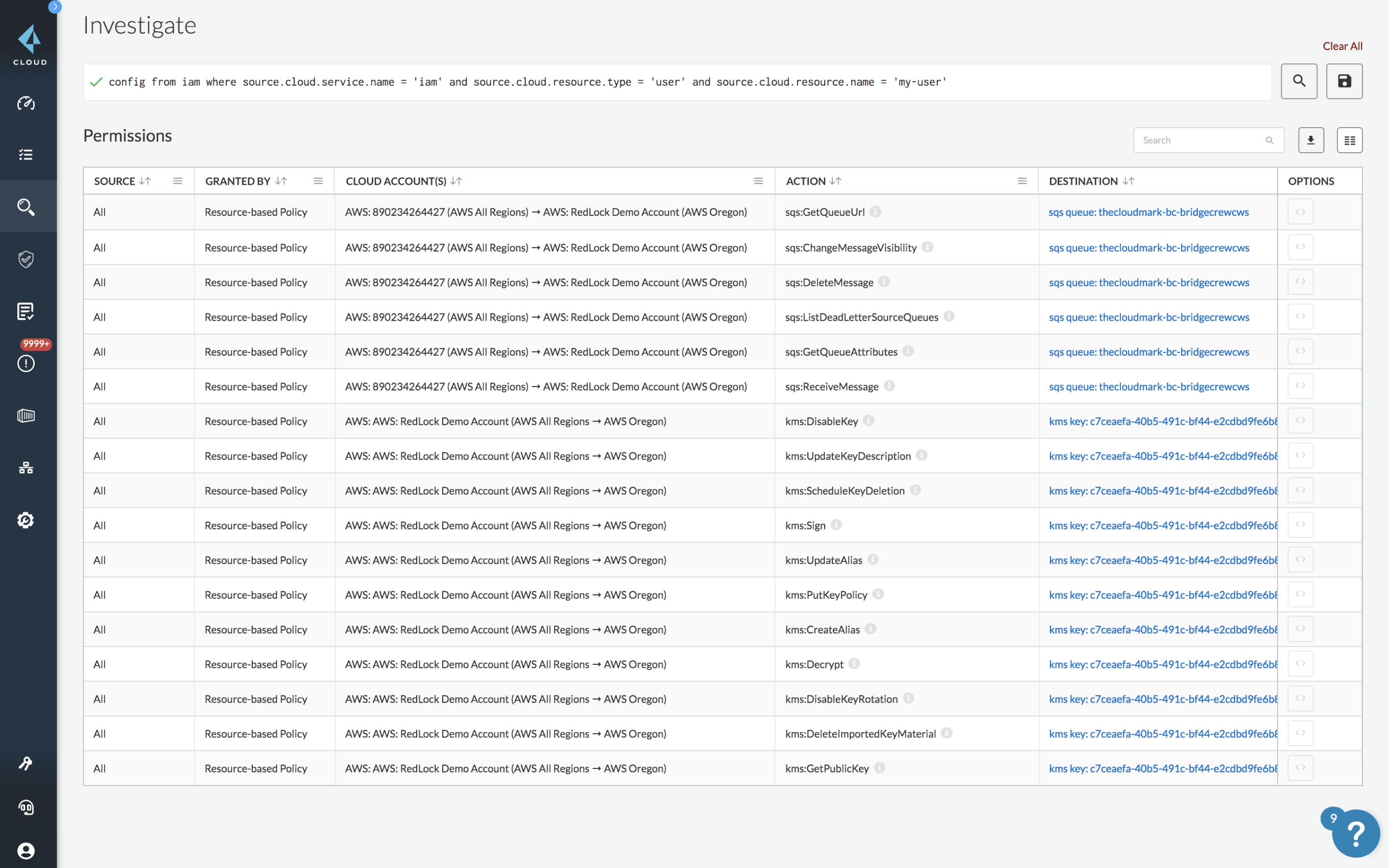

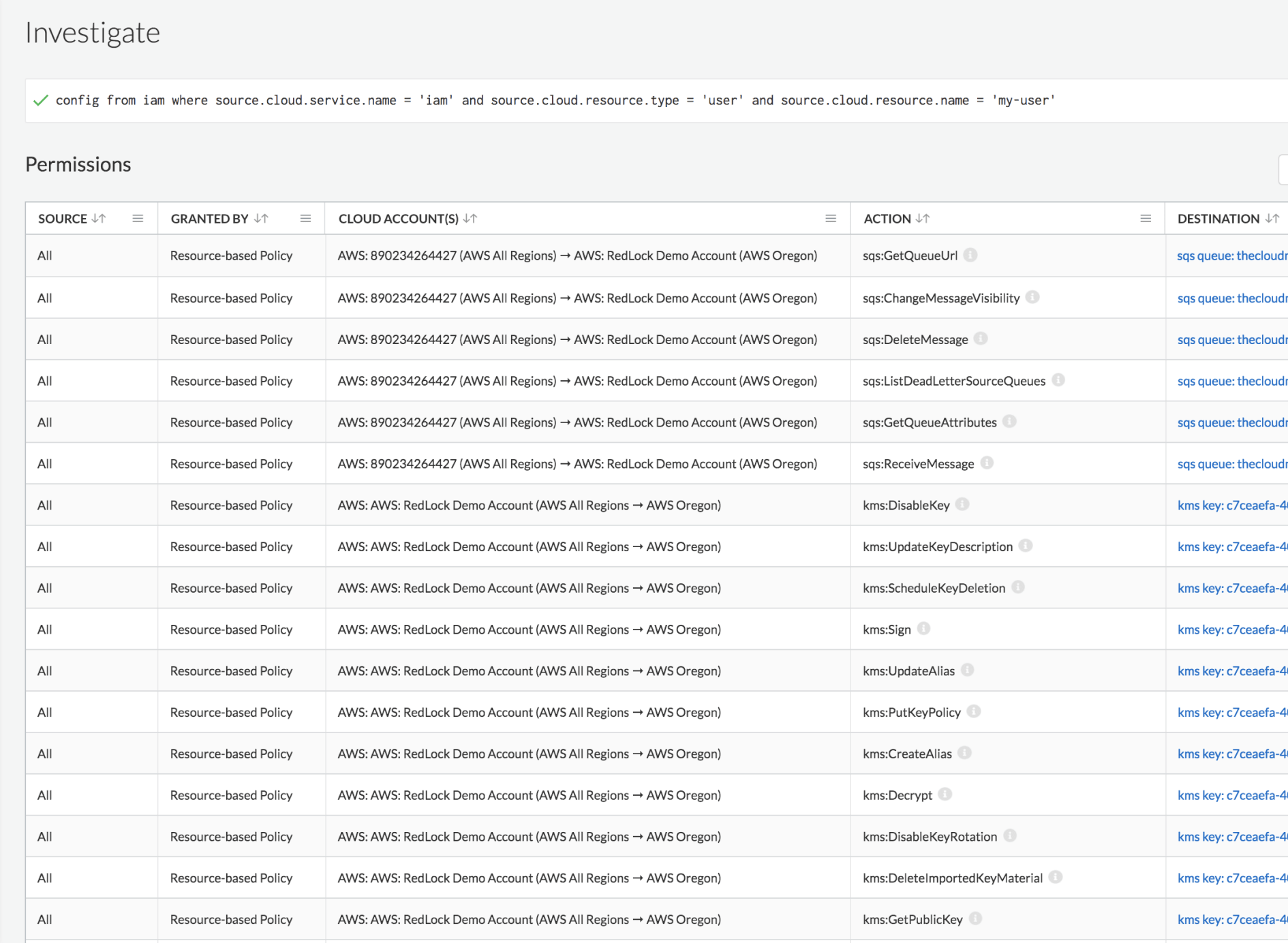

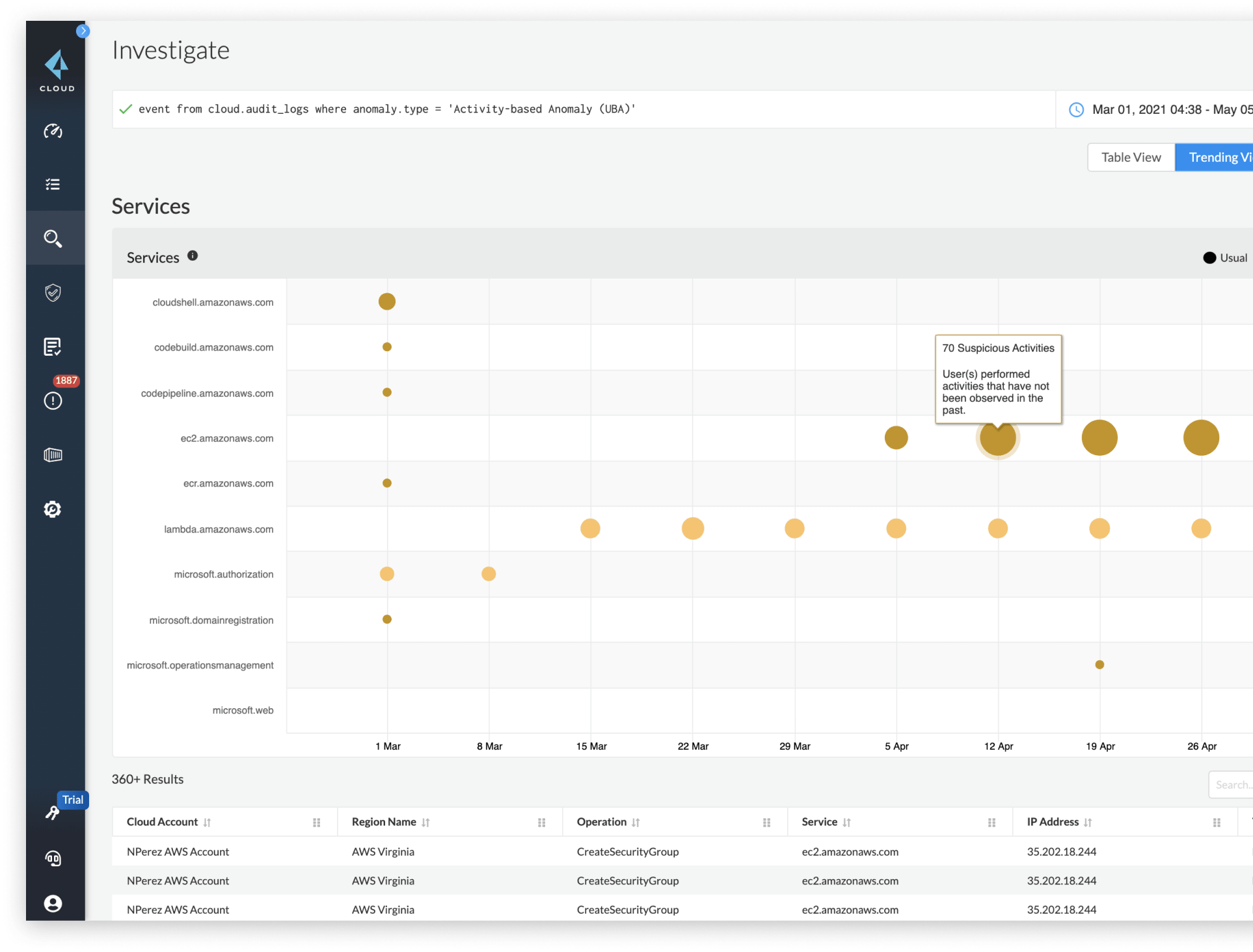

Prüfung der Berechtigungen in Bezug auf interne Compliancevorgaben

Überprüfen Sie Cloud-Berechtigungen schnell und effizient anhand relevanter Daten zu Benutzern, Services und Cloud-Konten.