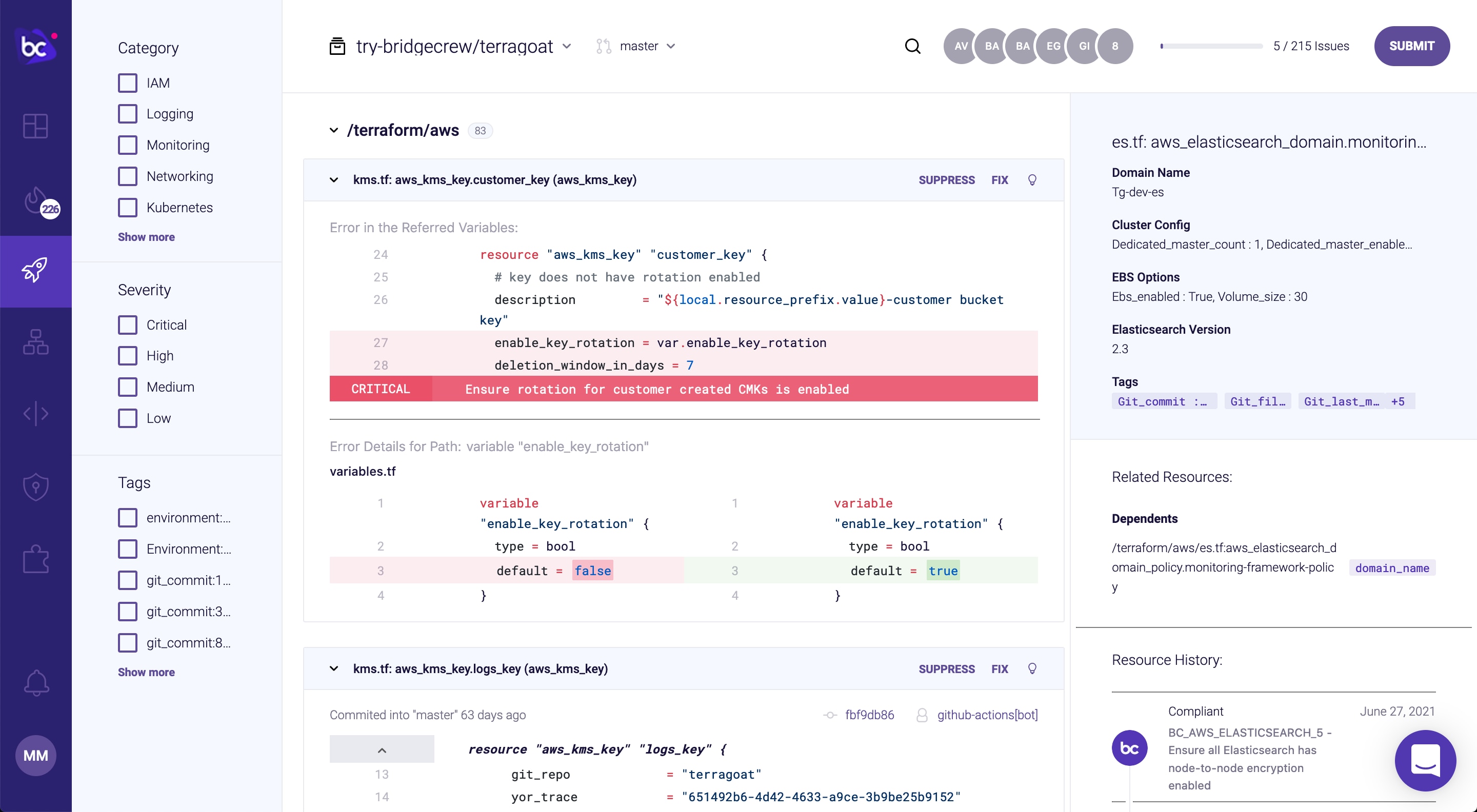

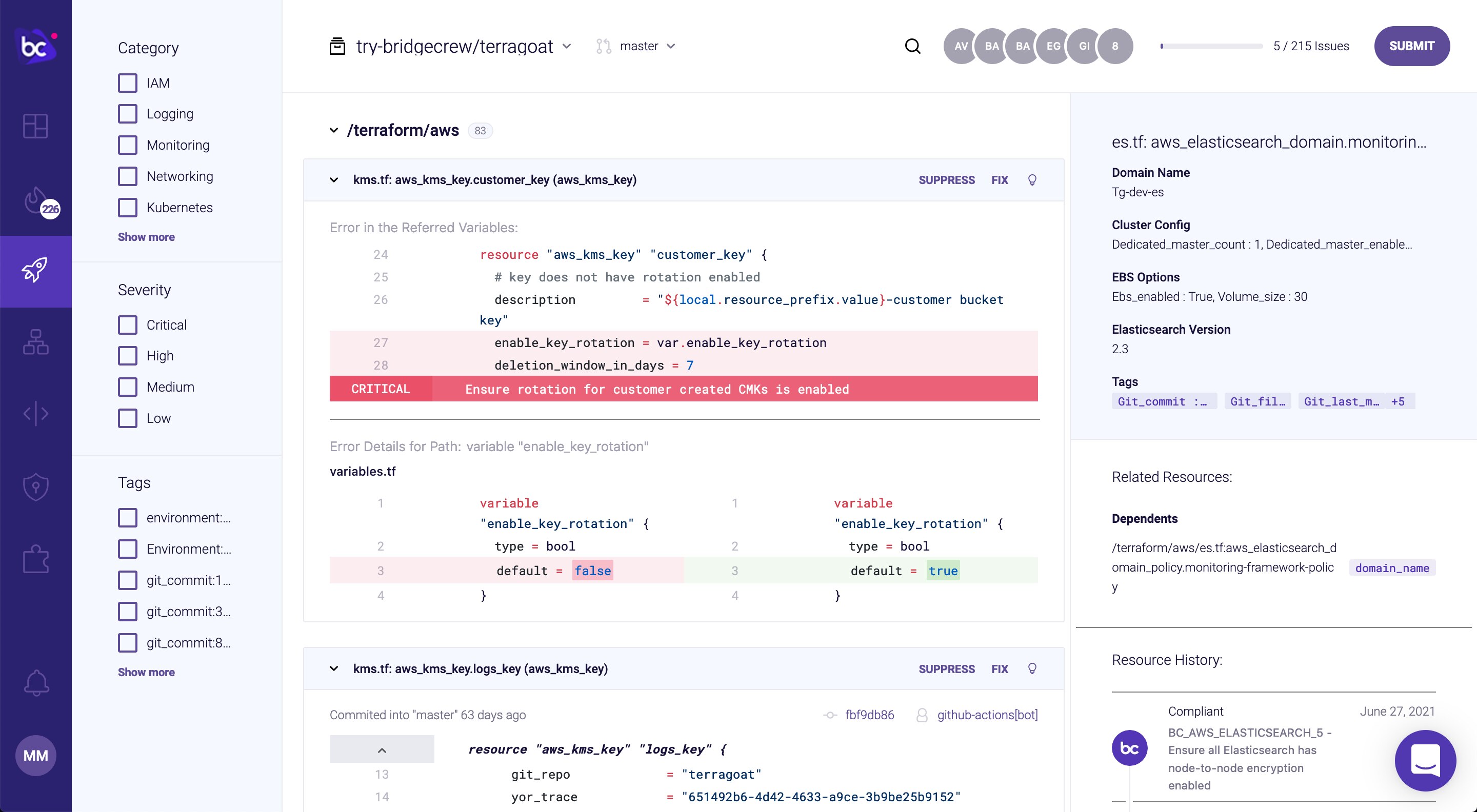

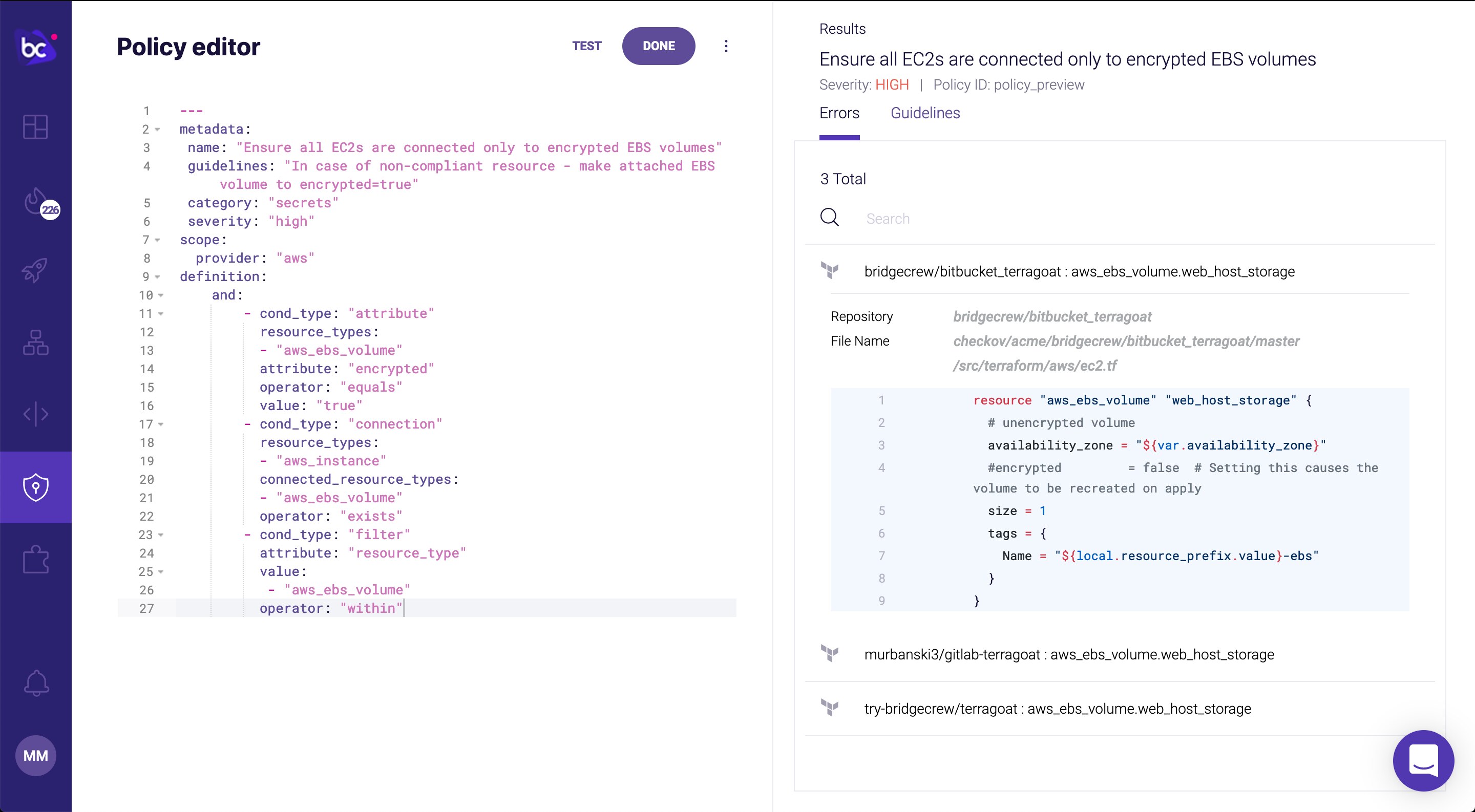

Análisis de infraestructuras como código

La infraestructura como código tiene la ventaja de que permite proteger la infraestructura en la nube en el código antes de implementarlo en el entorno de producción. Prisma Cloud simplifica la seguridad en todas las fases del ciclo de vida del desarrollo de software gracias a la automatización y a que integra la seguridad en los flujos de trabajo de las herramientas de DevOps para plantillas de Terraform, CloudFormation, Kubernetes, Dockerfile, Serverless y ARM.

Automatice las comprobaciones de configuración de la nube en el código

Añada comprobaciones automatizadas para buscar errores de configuración en todas las fases del ciclo de vida del desarrollo de software.

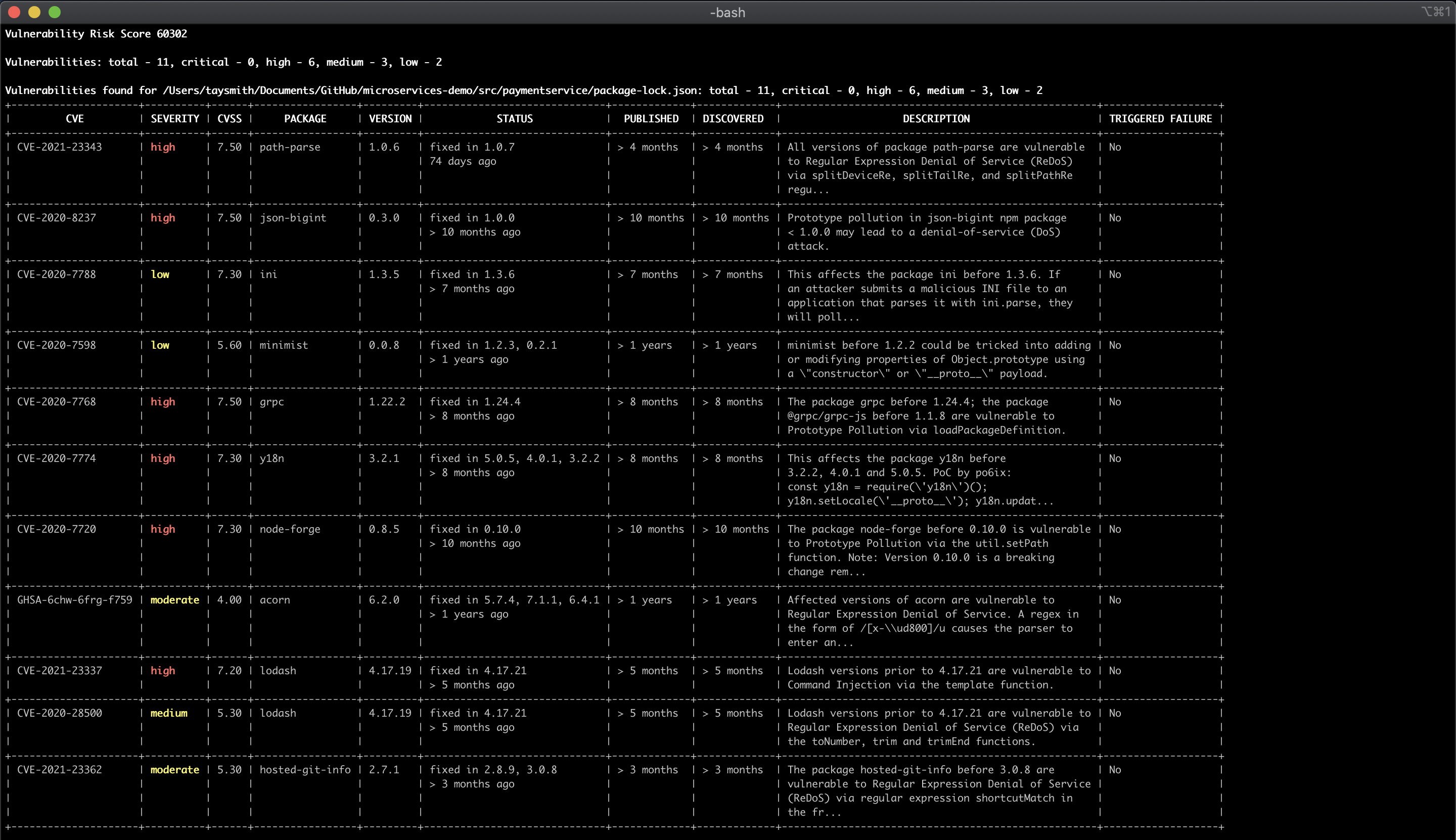

Aproveche el potencial del código abierto y su comunidad

Checkov, la herramienta de código abierto de Bridgecrew en que se basa su tecnología de análisis en tiempo de ejecución, cuenta con el apoyo de una comunidad activa y se ha descargado millones de veces.

Integre comprobaciones de configuración en las herramientas de desarrollo

Bridgecrew viene con integraciones nativas para entornos de desarrollo integrados, sistemas de control de versiones y herramientas de integración y desarrollo continuos (IDE, VCS y CI/CD, respectivamente, por sus siglas en inglés).

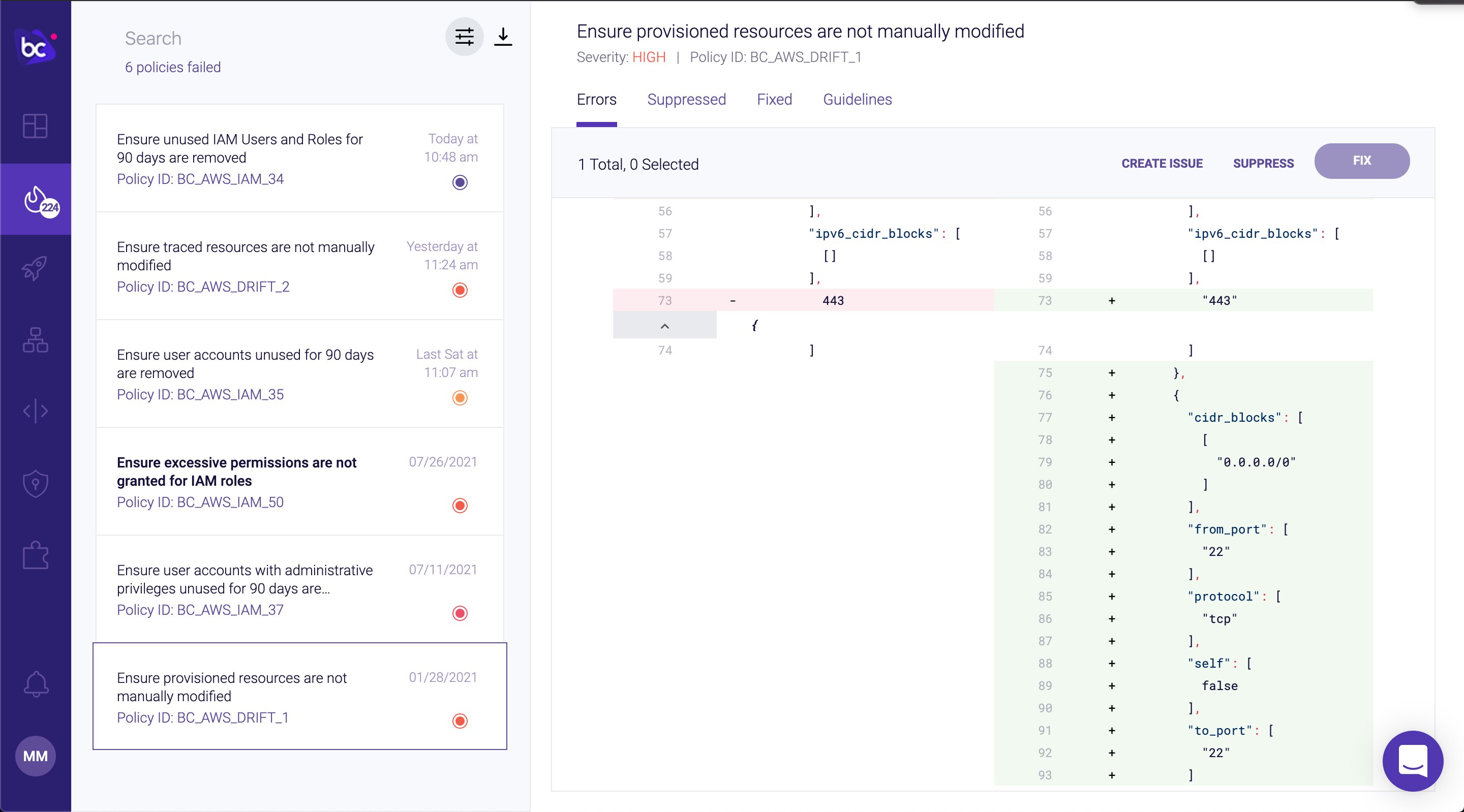

Incluya contexto profundo para los errores de configuración

De manera automática, Bridgecrew supervisa tanto las dependencias de los recursos IaC como los modificadores de desarrollo más recientes para mejorar la colaboración entre equipos de gran tamaño.

Proporcione comentarios y correcciones automatizados en el código

Automatice la inclusión de comentarios de las peticiones de validación para los errores de configuración en las propias peticiones de validación y las correcciones aplicadas para los errores de configuración identificados.