¿Qué es un sistema de detección de intrusiones?

Un sistema de detección de intrusiones (IDS) es una tecnología de seguridad de la red concebida para detectar los exploits que tratan de aprovecharse de las vulnerabilidades que afectan a una aplicación u ordenador al que va dirigido un ataque.

Una solución IDS es un sistema pasivo en el sentido de que se limita a «escuchar» a los dispositivos, es decir, supervisa el tráfico y envía los resultados a un administrador, pero no toma medidas para evitar que los exploits que detecta se hagan con el control del sistema.

Los atacantes, una vez que han entrado en la red, pueden empezar a explotar vulnerabilidades a sus anchas. Por eso, los sistemas IDS no sirven para prevenir. Para gestionar los eventos y la información de seguridad, es esencial contar tanto con un sistema de detección de intrusiones como con un sistema de prevención de intrusiones.

Diferencia entre los sistemas de detección de intrusiones y los sistemas de prevención de intrusiones

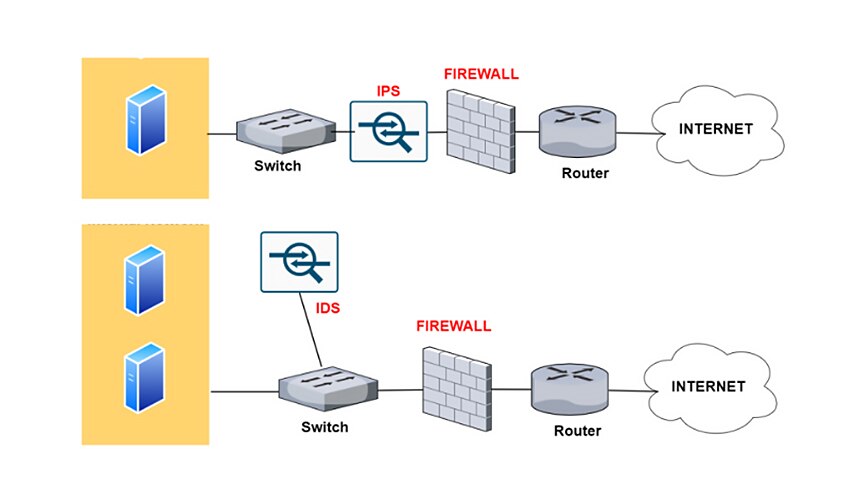

La siguiente tabla resume las diferencias que hay entre implementar un sistema IPS y un sistema IDS:

| Sistema de prevención de intrusiones | Implementación de IDS | |

|---|---|---|

| Ubicación en la infraestructura de red | Forma parte de la línea de comunicación directa (integrado) | Fuera de la linea de comunicación directa (fuera de banda) |

| Tipo de sistema | Activo (supervisión y defensa automática) o pasivo | Pasivo (supervisión y notificación) |

| Mecanismos de detección | 1. Detección estadística basada en anomalías 2. Detección de firmas: - Firmas asociadas a exploits - Firmas asociadas a vulnerabilidades |

1. Detección de firmas: - Firmas asociadas a exploits |

Diagrama que describe la diferencia entre los sistemas IPS e IDS

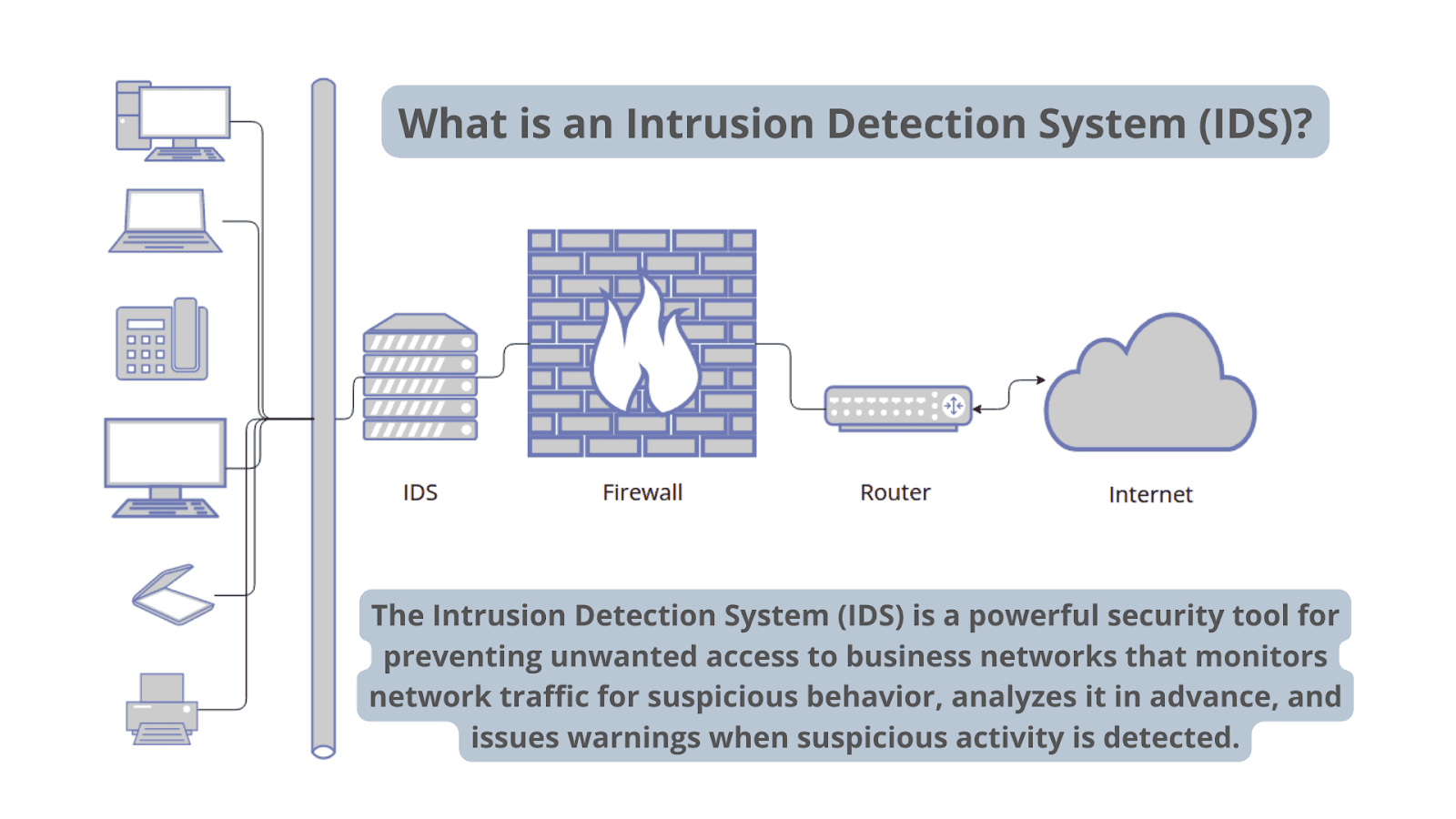

Cómo funciona un sistema IDS

Diagrama que describe las funciones de un sistema de detección de intrusiones

Un sistema IDS solo tiene que detectar las amenazas potenciales. En la infraestructura de red, se sitúa fuera de banda, lo que significa que no está en la ruta de comunicación en tiempo real entre el emisor de la información y su receptor.

Las soluciones IDS suelen usar un puerto TAP o SPAN para analizar una copia del flujo de tráfico que circula en un momento dado por la red y no interferir en su rendimiento.

Cuando se desarrolló la tecnología IDS, no era posible analizar las amenazas con la rapidez y la profundidad necesarias para detectar las intrusiones. La velocidad no se ajustaba a los componentes de la ruta de comunicaciones directa de la infraestructura de red.

Los sistemas de detección de intrusiones en la red se utilizan para detectar actividad sospechosa y encontrar a los «hackers» antes de que dañen la red. Existen dos tipos de sistemas de detección de intrusiones: basados en la red y basados en el host. Los sistemas IDS basados en el host se instalan en los ordenadores cliente; los sistemas IDS basados en la red se instalan en la propia red.

Una solución IDS funciona buscando desviaciones de la actividad normal y firmas de ataques conocidos. Los patrones anómalos se envían a la solución, que los examina en las capas de los protocolos y las aplicaciones y puede detectar eventos, como envenenamientos de DNS, paquetes de información mal formados y análisis de paquetes de árbol de Navidad.

Un sistema IDS puede implementarse como un dispositivo de seguridad de la red o como una aplicación de software. También hay sistemas IDS basados en la nube para proteger datos y sistemas de entornos en la nube.

Tipos de detección IDS

Existen cinco tipos de sistemas IDS en función de lo que se quiera proteger: la red, el host, el protocolo, el protocolo de la aplicación o un híbrido.

Los dos más comunes son:

- Sistema de detección de intrusiones basado en la red (NIDS)

Un sistema IDS de red supervisa una red protegida entera. Se implementa en puntos estratégicos de la infraestructura, como las subredes más vulnerables. El sistema NIDS supervisa todo el tráfico que fluye desde y hasta los dispositivos conectados a la red, y toma decisiones basadas en el contenido y los metadatos de cada paquete. - Sistema de detección de intrusiones basado en el host (HIDS)

Un sistema IDS supervisa la infraestructura del ordenador en el que está instalado. En otras palabras: se implementa en el endpoint que se quiere proteger frente a las amenazas internas y externas. Para ello, el sistema IDS analiza el tráfico, registra la actividad maliciosa e informa a las autoridades designadas.

Los otros tres tipos podrían describirse del siguiente modo:

- Sistema de detección de intrusiones basado en el protocolo (PIDS)

Un sistema de detección de intrusiones basado en el protocolo suele instalarse en el servidor web. Supervisa y analiza el protocolo que comunica a un usuario o dispositivo con el servidor. Los sistemas PIDS suelen instalarse en el front-end de un servidor y supervisan el comportamiento y estado del protocolo. - Sistema de detección de intrusiones basado en el protocolo de la aplicación (APIDS)

Un APIDS es un sistema o agente que suele instalarse en el back-end del servidor. Rastrea e interpreta la correspondencia que se produce en los protocolos de una aplicación dada. Por ejemplo, un sistema de este tipo podría supervisar el protocolo SQL de las transacciones que se produzcan entre el middleware y el servidor web. - Sistema de detección de intrusiones híbrido

Un IDS híbrido combina dos tipos de sistemas de detección de intrusiones o más. La combinación de los datos del sistema y del agente del host, y de la información de la red devuelven una imagen completa del sistema. El sistema de detección de intrusiones híbrido es el más potente de todos. Prelude es un ejemplo de sistema IDS híbrido.

Existe, también, un subgrupo de métodos de detección IDS cuyas dos variantes más comunes son las siguientes:

- IDS basados en firmas

Un sistema IDS basado en firmas supervisa el tráfico de la red entrante para buscar patrones y secuencias de firmas de ataque conocidas. A este efecto resulta de utilidad, pero es incapaz de detectar ataques no identificados con patrones desconocidos. - IDS basados en anomalías

El sistema IDS basado en anomalías es una tecnología relativamente nueva diseñada para detectar ataques desconocidos. Este tipo de detección, además de identificar firmas de ataque, utiliza el aprendizaje automático para analizar grandes cantidades de datos y tráfico de la red.

Los sistemas IDS basados en anomalías crean un modelo definido de actividad normal del que se sirven para identificar el comportamiento anómalo. Sin embargo, son propensos a falsos positivos. Por ejemplo, si un equipo demuestra alguna rareza, pero su comportamiento es perfectamente legítimo, se identifica como una anomalía y, por tanto, activa una falsa alarma.

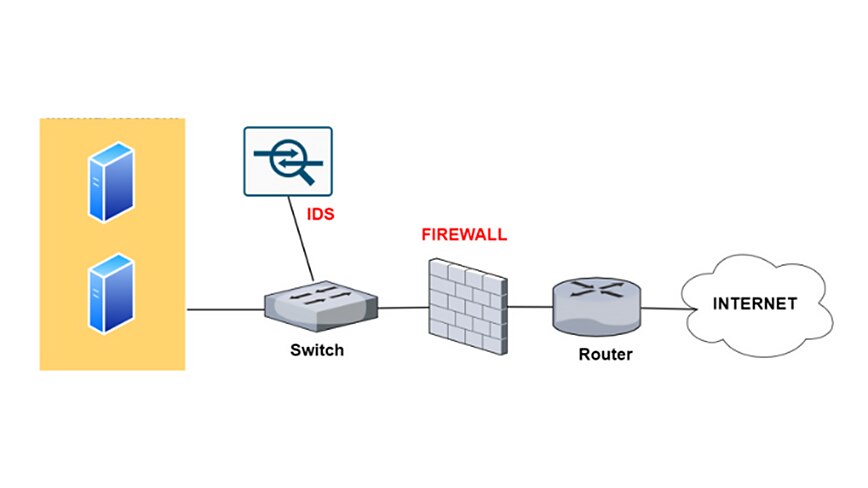

Diferencia entre los sistemas IDS y los cortafuegos

Tanto los sistemas IDS como los cortafuegos de nueva generación son soluciones de seguridad de la red. La diferencia está en su función.

Un dispositivo IDS supervisa de forma pasiva, es decir, se limita a describir las amenazas sospechosas que encuentra y a informar de ellas. Su función es vigilar los paquetes de red mientras se transmiten. Esto permite responder a los incidentes para evaluar la amenaza y tomar las medidas oportunas. Sin embargo, no protege ni el endpoint ni la red.

Un cortafuegos efectúa una supervisión de manera activa, es decir, busca las amenazas e impide que se conviertan en incidentes. Los cortafuegos filtran el tráfico y bloquean la actividad sospechosa. Basándose en unas reglas preconfiguradas, permiten el tráfico según los puertos que utilice, las direcciones de destino y su origen.

Los cortafuegos rechazan el tráfico que no sigue las reglas del cortafuegos. Sin embargo, si hay un ataque procedente del interior de la red, el cortafuegos no generará ninguna alerta.

Diagrama que describe las funciones de un sistema de detección de intrusiones y un cortafuegos

Técnicas de evasión de los sistemas IDS

Los intrusos se sirven de numerosas técnicas para evitar la detección de los sistemas IDS. Estos métodos pueden plantear problemas a los sistemas IDS, pues están diseñados para eludir los métodos de detección existentes:

- Fragmentación

La fragmentación divide un paquete en paquetes fragmentados más pequeños. Esto permite al intruso permanecer oculto, pues no habrá ninguna firma de ataque que detectar.

A continuación, el nodo receptor de la capa IP reconstruye los paquetes fragmentados y los envía a la capa de las aplicaciones. Los ataques por fragmentación generan paquetes maliciosos sustituyendo los datos de los paquetes fragmentados reconstruidos por otros datos. - Desbordamiento

Este ataque está pensado para sobrecargar el detector y provocar el fallo del mecanismo de control. Cuando un detector falla, se permite todo el tráfico.

Una forma muy habitual de provocar el desbordamiento consiste en suplantar los protocolos legítimos de datagramas de usuario (UDP) y de control de mensajes de internet (ICMP). El perpetrador utiliza luego el desbordamiento del tráfico para camuflar actividades anómalas, lo que haría que el sistema IDS tuviese grandes dificultades para encontrar paquetes maliciosos en un volumen ingente de tráfico, en caso de que lo hubiera. - Ofuscación

La ofuscación puede utilizarse para eludir la detección con técnicas que hacen que un mensaje sea difícil de entender con el objetivo de ocultar un ataque. El término «ofuscación» significa alterar el código de un programa para que sea indistinguible desde un punto de vista funcional.

El objetivo es enturbiar o imposibilitar su comprensión para que los procesos de ingeniería inversa o de análisis estático no puedan detectarlo. Ofuscar malware, por ejemplo, permite evadir los sistemas IDS. - Cifrado

El cifrado ofrece varias funciones de seguridad, como la confidencialidad, la integridad y la privacidad de los datos. Lamentablemente, los creadores de malware utilizan atributos de seguridad para ocultar los ataques y evadir la detección.

Por ejemplo, un sistema IDS no puede leer un ataque contenido en un protocolo cifrado. Cuando el sistema IDS no puede comparar el tráfico cifrado con las firmas almacenadas en las bases de datos, es como si el tráfico estuviera sin cifrar. Por eso a los detectores les resulta tan difícil identificar los ataques.

¿Por qué son tan importantes los sistemas de detección de intrusiones?

Los ciberataques son cada vez más complejos y sofisticados, y los ataques de día cero son habituales. Por tanto, las tecnologías de protección de la red deben evolucionar para adaptarse a las nuevas amenazas, pero no a costa de los niveles de seguridad de las empresas.

El objetivo es garantizar que la información se comunica de forma segura y fiable. Por eso son tan importantes los sistemas IDS para el ecosistema de seguridad. Funcionan como una línea de defensa para la seguridad de los sistemas cuando fallan otras tecnologías.

- Identifican los incidentes de seguridad.

- Analizan la cantidad y los tipos de ataques.

- Ayudan a identificar errores o problemas con las configuraciones de los dispositivos.

- Ayudan a cumplir la normativa (gracias a que mejoran la visibilidad de la red y a que documentan los eventos de IDS).

- Mejoran las respuestas de seguridad (por medio de la inspección de los datos de los paquetes de red en lugar de hacer un censo de los sistemas).

Aunque los sistemas IDS son útiles por sí solos, cuando se combinan con los sistemas IPS son mucho más eficaces. Los sistemas de prevención de intrusiones (IPS) añaden la capacidad de bloquear las amenazas. Esta se ha convertido en la opción de implementación dominante para las tecnologías IDS e IPS.

Mejor todavía es la mezcla de varias tecnologías de prevención de amenazas para formar una solución completa. Un planteamiento eficaz sería combinar:

- protección frente a vulnerabilidades;

- protección antimalware;

- protección antispyware.

Combinadas, estas tecnologías ofrecen una protección frente a amenazas avanzadas. El servicio analiza todo el tráfico para buscar amenazas (incluidos los puertos, los protocolos y el tráfico cifrado). Las soluciones de prevención de amenazas avanzadas buscan amenazas en el ciclo de vida del ciberataque, no solo cuando este entra en la red, para formar una defensa por capas: un modelo Zero Trust con mecanismos de prevención en todos los puntos.