¿Qué es la gobernanza del acceso a los datos?

La gobernanza del acceso a los datos es un componente estratégico de la gobernanza de los datos. Implica los procesos y tecnologías que las organizaciones utilizan para gestionar, supervisar y controlar el acceso a sus datos. El objetivo principal de la gobernanza del acceso a los datos es garantizar que las personas adecuadas tengan el acceso adecuado a los datos adecuados en el momento oportuno, salvaguardando al mismo tiempo la información sensible de accesos no autorizados.

Explicación de la gobernanza del acceso a los datos

En pocas palabras, la gobernanza del acceso a los datos se refiere a la gestión y el control de los datos, en concreto a responder quién tiene acceso a qué y qué puede hacer con ello. Su objetivo principal es mantener la seguridad, integridad y privacidad de los activos de datos de una organización. Muchos usuarios y aplicaciones requieren un acceso legítimo a los datos, pero la implementación de permisos excesivos puede aumentar el riesgo de violación de los datos.

Los equipos de seguridad deben supervisar los permisos de acceso a los datos para garantizar que se conceden según el principio del mínimo privilegio. Esta supervisión requiere herramientas que les permitan:

- Identifique, clasifique y supervise el acceso a datos sensibles.

- Comprenda qué usuarios, aplicaciones y sistemas tienen permiso para ver o modificar datos confidenciales.

- Implemente políticas y procedimientos que limiten el acceso.

- Mantenga una pista de auditoría clara y una rendición de cuentas de los permisos históricos a los activos de datos.

Gobernanza del acceso a los datos en el cumplimiento y la auditoría

Las empresas necesitan cumplir varias normativas de protección de datos y privacidad, como GDPR, HIPAA y PCI DSS. Estos marcos suelen imponer requisitos estrictos sobre cómo se accede a los datos, cómo se almacenan y cómo se procesan.

Los aspectos clave de la gobernanza del acceso a los datos en el cumplimiento y la auditoría incluyen:

- Identificar los datos sensibles que requieren niveles más estrictos de control de acceso.

- Aplicar controles de acceso granulares que se ajusten a los requisitos normativos.

- Supervisión y auditoría del acceso para detectar posibles infracciones.

- Mapeo y creación de informes sobre los controles de acceso antes de una auditoría

Gobernanza de datos en la seguridad de la nube

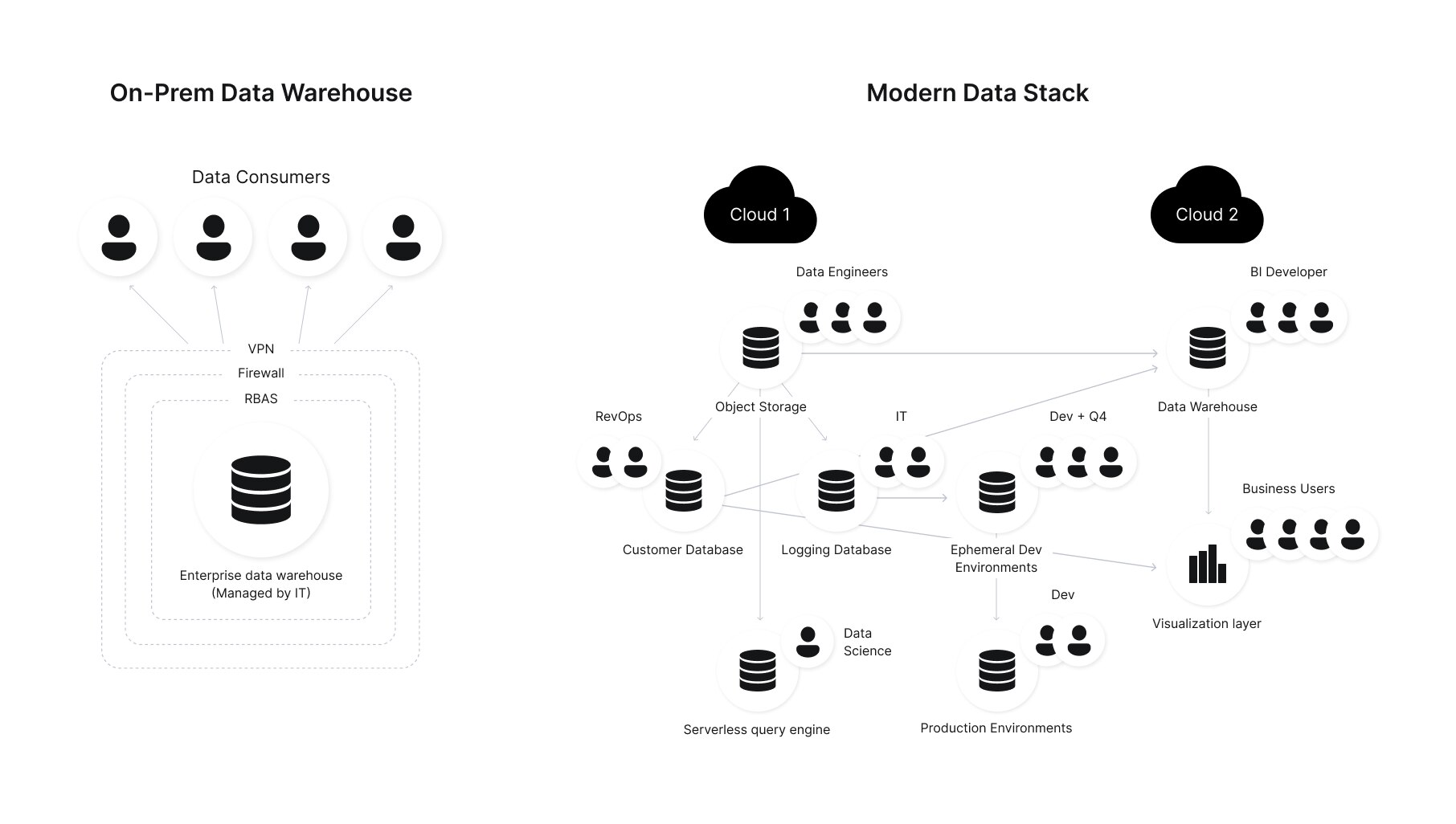

La nube hace que la gobernanza del acceso a los datos sea más difícil de gestionar debido a la dispersión de datos, la dispersión de permisos y las complejas arquitecturas multicloud. La gobernanza de los datos de acceso es un componente esencial de la seguridad en la nube, ya que la exposición no autorizada de datos sensibles suele ser el primer paso para un ataque de ciberseguridad, como el ransomware o el robo de IP.

Desde el punto de vista de la seguridad, una gobernanza eficaz del acceso a los datos incluye:

- Asignación del acceso a los datos confidenciales a través de múltiples servicios en la nube para garantizar que sólo los usuarios y sistemas autorizados puedan ver, modificar o compartir la información.

- Supervisión y detección de patrones de acceso o movimiento de datos inusuales que puedan indicar una violación de la seguridad o una amenaza interna.

- Implementación de políticas y procedimientos coherentes para gestionar los permisos de acceso en distintos entornos de nube y plataformas.

- Mantener una visión holística del acceso a los datos en toda la organización, lo que permite a los equipos de seguridad priorizar eficazmente los riesgos y responder rápidamente a los incidentes.

Software utilizado para la gobernanza del acceso a los datos

Diferentes herramientas y soluciones de software pueden ayudar a las organizaciones a implementar una gobernanza eficaz del acceso a los datos proporcionando visibilidad, control y capacidad de elaboración de informes. Algunos programas informáticos populares utilizados para la gobernanza del acceso a los datos son:

DSPM

Las soluciones de gestión de la postura de seguridad de datos (DSPM) proporcionan una visibilidad completa de los activos, funciones y permisos de los datos confidenciales en varios entornos de nube. También ayudan a priorizar y gestionar los riesgos de acceso y a agilizar las tareas relacionadas con la gobernanza. Algunas soluciones incorporan el DSPM a una plataforma de seguridad de datos más amplia.

Gestión de identidades y accesos (IAM)

Las herramientas de gestión de identidades y accesos (IAM) permiten a las organizaciones gestionar las identidades de los usuarios, los controles de acceso y los permisos en varios sistemas y aplicaciones. Se utilizan para revocar o conceder permisos, pero no son conscientes del contexto de los datos almacenados en cada recurso de la nube. Algunos ejemplos son Okta, Azure Active Directory y AWS Identity and Access Management (IAM).

Prevención de pérdida de datos (DLP)

Las Soluciones de prevención de pérdida de datos (DLP) se centran en evitar la fuga de datos, ya sea intencionada o accidental. Supervisan, detectan y bloquean la transmisión de datos sensibles, y a menudo incorporan funciones de gobernanza del acceso a los datos para ayudar a gestionar el acceso a los datos sensibles.

Preguntas frecuentes sobre la gobernanza del acceso a los datos

La gobernanza de datos es un concepto más amplio que abarca la gestión, el control y la administración generales de los activos de datos de una organización. Implica establecer procesos, políticas y normas para garantizar la calidad de los datos, su coherencia y el cumplimiento de la normativa. La gobernanza de datos se centra en aspectos como la arquitectura de datos, la integración de datos, el linaje de datos, la gestión de metadatos y la gestión de datos maestros.

La gobernanza del acceso a los datos es un aspecto específico de la gobernanza de datos que se ocupa de la gestión y el control de quién tiene acceso a qué datos dentro de la organización, así como de las acciones que puede realizar con ellos. Con el objetivo de mantener la seguridad, la integridad y la privacidad de los activos de datos, implica la implementación de políticas de control de acceso, la supervisión del acceso a los datos y la adhesión al principio del mínimo privilegio.

El cumplimiento del GDPR se refiere a la adhesión de una organización al Reglamento General de Protección de Datos de la Unión Europea, una ley integral de privacidad de datos que entró en vigor en mayo de 2018. El reglamento se aplica a cualquier organización que procese datos personales de residentes en la UE, independientemente de su ubicación geográfica.

El cumplimiento del GDPR implica la implementación de medidas de protección de datos como la minimización de datos, el cifrado y la seudonimización, así como garantizar que se respetan los derechos de los interesados, incluido el derecho de acceso, rectificación y supresión. Las organizaciones también deben realizar evaluaciones del impacto de la protección de datos, nombrar a un responsable de protección de datos si es necesario e informar de las violaciones de datos en un plazo de 72 horas.

La normativa HIPAA hace referencia a la Ley de Portabilidad y Responsabilidad de los Seguros Sanitarios, una ley federal estadounidense que establece normas para proteger la privacidad y la seguridad de la información sanitaria de los pacientes. La normativa consta de la Regla de Privacidad, que regula el uso y la divulgación de la información sanitaria protegida (PHI), y la Regla de Seguridad, que establece requisitos específicos para salvaguardar la confidencialidad, integridad y disponibilidad de la PHI electrónica.

Las organizaciones que manejan PHI, como los proveedores de atención sanitaria y sus socios comerciales, deben implementar salvaguardas administrativas, físicas y técnicas, así como garantizar una formación adecuada y prácticas de gestión de riesgos para lograr el cumplimiento de la HIPAA.

Los permisos de usuario son los derechos de acceso específicos concedidos a individuos o grupos dentro de una organización para interactuar con datos, aplicaciones y otros recursos. Los permisos determinan qué acciones pueden realizar los usuarios, como leer, escribir, modificar o eliminar, y sobre qué recursos.

La gestión de los permisos de los usuarios en la nube implica la implementación de un control de acceso basado en roles (RBAC) o en atributos (ABAC) para asignar los privilegios adecuados en función de las funciones o los atributos del puesto. La revisión y actualización periódicas de los permisos, combinada con el principio del mínimo privilegio, ayuda a evitar accesos no autorizados y a mantener un entorno de nube seguro.

La supervisión del acceso a los datos es el proceso de observar y analizar continuamente el acceso y el uso de los datos de una organización para detectar posibles amenazas a la seguridad, violaciones de las políticas o problemas de cumplimiento.

En la seguridad en la nube, la supervisión del acceso a los datos implica el seguimiento de las actividades de los usuarios, la identificación de los intentos de acceso no autorizados y la supervisión de las transferencias de datos en busca de anomalías o comportamientos sospechosos. Las soluciones de supervisión avanzadas pueden utilizar algoritmos de aprendizaje automático o inteligencia artificial para detectar patrones inusuales y generar alertas de posibles incidentes de seguridad.