Acceso remoto seguro | Proteja a los empleados remotos de las ciberamenazas

La pandemia aceleró el cambio a un entorno de trabajo a distancia, lo que exigió a las organizaciones de TI que permitieran rápidamente a los empleados trabajar desde casa de forma segura. Las empresas han visto varios resultados positivos como consecuencia de habilitar una mano de obra a distancia, consolidando al empleado a distancia como parte del éxito de la empresa de cara al futuro.

Por desgracia, las redes informáticas de la mayoría de las organizaciones no se construyeron para soportar a largo plazo una gran población de empleados remotos. Los profesionales de TI deben revisar sus estrategias de red y seguridad para asegurarse de que pueden ampliar las capacidades de acceso remoto seguro a una población de empleados remotos sustancialmente mayor. Es más, el personal de TI necesita una visibilidad, gestión y aplicación coherentes para proteger a su creciente plantilla remota de las ciberamenazas y garantizar al mismo tiempo una experiencia de usuario optimizada, y debe hacerlo además de dar soporte a los empleados dentro del perímetro corporativo (es decir, dentro de la sede central o las sucursales).

Este artículo ofrece una visión completa del acceso remoto seguro, las tecnologías que lo hacen posible y las ventajas que obtienen las organizaciones cuando implementan con éxito una estrategia de acceso remoto seguro.

¿Qué es el acceso remoto seguro?

El acceso remoto seguro es el conjunto de reglas, procesos, software y hardware que proporcionan un acceso seguro a los datos y la disponibilidad de los mismos, incluidas las LAN o las aplicaciones y servicios alojados en la nube para empleados, proveedores y otros socios de confianza que no se encuentran físicamente en la sede corporativa o las sucursales de una organización. El acceso remoto seguro permite a estas personas utilizar los mismos recursos que los empleados que se encuentran físicamente dentro del perímetro corporativo de la organización.

¿Por qué es importante el acceso remoto seguro?

El acceso remoto seguro es importante por tres razones: para salvaguardar y proteger la propiedad intelectual, para aumentar la productividad de los empleados y para mejorar la ventaja competitiva de una organización. Las organizaciones pueden cumplir con confianza sus objetivos actuales e innovar para alcanzar otros nuevos cuando los empleados pueden trabajar de forma segura desde cualquier lugar.

Fuerza laboral remota segura

Una fuerza laboral remota segura incluye a los empleados, proveedores y otros socios de confianza que no se encuentran físicamente en la sede corporativa o en las sucursales de una organización. La fuerza laboral remota segura requiere acceso remoto seguro a la red de TI de una organización para mantener la productividad mientras no se está físicamente presente en una sede corporativa.

Tecnologías de acceso remoto seguro

Existen múltiples tecnologías de hardware y software que trabajan conjuntamente para proporcionar un acceso remoto seguro al personal remoto de una organización. Las tecnologías que elige una organización dependen del tamaño de la misma, de su cultura y del número de empleados in situ que mantiene en comparación con el tamaño de su mano de obra a distancia. A continuación, repasamos las tecnologías de acceso remoto seguro más utilizadas.

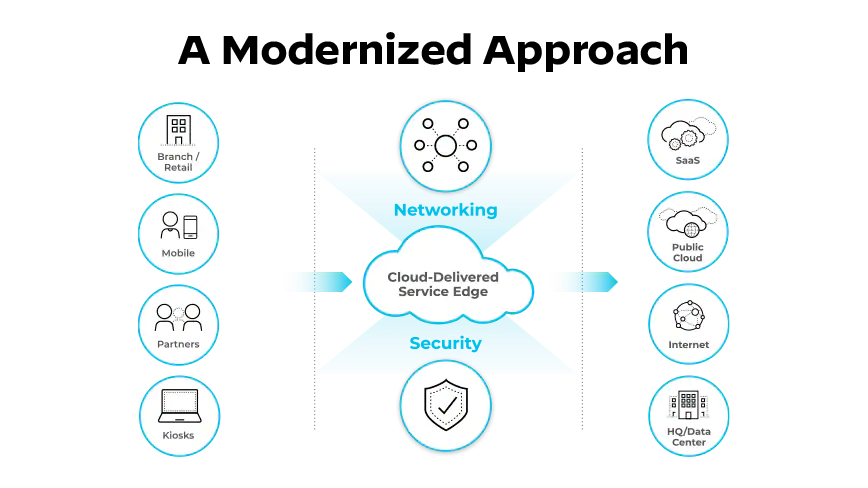

Servicio de Acceso Seguro Edge (SASE)

SASE es la convergencia de redes de área amplia (WAN) y servicios de seguridad de red-como CASB, SWG, FWaaSy Acceso a redes de confianza cero (ZTNA)-en un único modelo de servicio en la nube.

![]()

El modelo SASE proporciona a los trabajadores remotos un acceso remoto seguro a las aplicaciones, datos y herramientas de la empresa.

El modelo SASE para el acceso remoto seguro hace que las empresas abandonen un enfoque de seguridad de red basado en el perímetro y el hardware y adopten otro que proporciona un acceso remoto seguro a las aplicaciones, los datos y las herramientas corporativas para una plantilla dispersa que trabaja desde cualquier lugar: sus hogares, sucursales o sedes corporativas.

Red privada virtual (VPN)

La red privada virtual, o VPN, proporciona un acceso remoto seguro a través de un túnel cifrado para conectar el ordenador o dispositivo de un usuario a la red informática de una organización. Una VPN hace que una conexión a Internet sea más segura y ofrece tanto privacidad como anonimato en línea.

Organizaciones, gobiernos y empresas de todos los tamaños utilizan las VPN para obtener un acceso remoto seguro a los recursos de los centros de datos o a las redes de área local (LAN) corporativas. Las VPN personales también se han hecho muy populares, ya que mantienen la privacidad de la ubicación de los usuarios, cifran los datos de forma segura y permiten a los usuarios navegar por Internet de forma anónima.

Las VPN pueden implementarse con software cliente en un endpoint o a través de un navegador web sin cliente. Con esta última, un usuario suele navegar a un portal HTTP/HTTPS que establece una conexión cifrada SSL/TLS con un servidor o una aplicación a través del proveedor de servicios VPN.

Proxies web

Los Proxies web son un método de conexión popular y se utilizan a menudo junto con las puertas de enlace web seguras (SWG). Los servidores Proxy terminan la conexión entre el usuario y la red y, a continuación, envían una solicitud al destino final en nombre del usuario. Los Proxies web pueden proporcionar un nivel adicional de privacidad para la aplicación o el usuario que se conecta. Al igual que las VPN tradicionales, el tráfico del proxy web no suele inspeccionarse en busca de amenazas, lo que añade un riesgo adicional para la aplicación y el usuario. Los Proxies web sólo funcionan para peticiones web y no proporcionan encriptación de todo el tráfico del dispositivo.

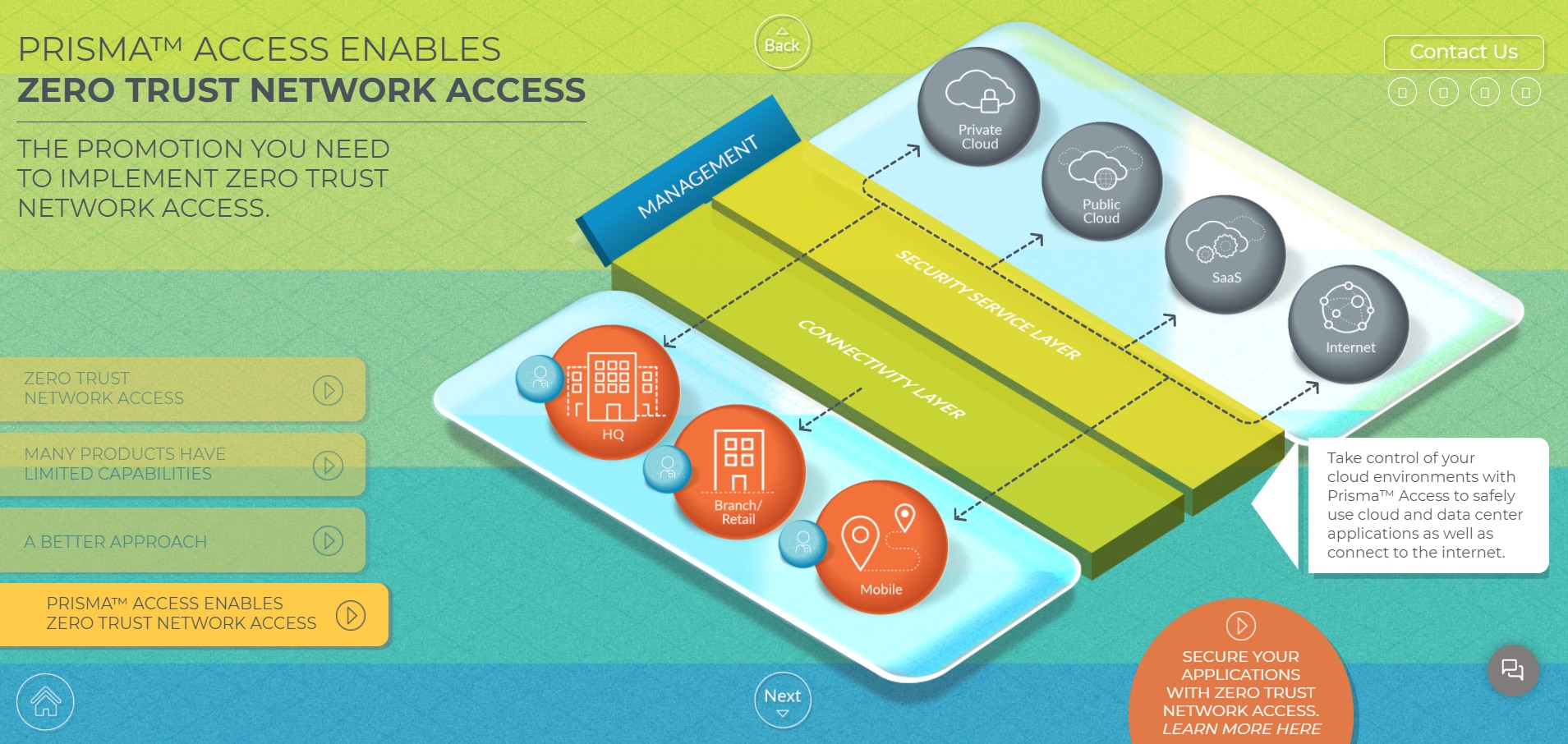

Acceso a la red de confianza cero (ZTNA)

Las tecnologías de acceso a redes de confianza cero (ZTNA) proporcionan un acceso remoto seguro a aplicaciones y servicios basado en políticas de control de acceso definidas. Por defecto, el acceso remoto seguro a través de ZTNA deniega a todos los usuarios el acceso a la red. En su lugar, los administradores de red configuran los permisos de los usuarios para que sólo puedan acceder a las aplicaciones y servicios que se han identificado como necesarios para que un usuario realice su trabajo. Una vez que el usuario se ha autenticado en el servicio ZTNA, éste le proporciona acceso a nivel de aplicaciones y servicios a través de un túnel seguro y cifrado. Este túnel encriptado proporciona un acceso remoto seguro al blindar las direcciones IP que, de otro modo, serían de acceso público.

Acceso a la red de confianza cero (ZTNA) con Prisma AccessAcceso remoto al escritorio

El acceso remoto al escritorio es un método antiguo y aún popular para acceder a los recursos, normalmente en una LAN corporativa. En este caso, un usuario se conectará a una instancia informática física o virtual situada en la LAN. Algunos ejemplos populares son el Protocolo de Escritorio Remoto (RDP) y la Computación virtual en red (VNC).

Aunque el acceso remoto al escritorio puede tener ventajas de comodidad, este método no suele recomendarse, ya que introduce importantes riesgos de seguridad en la red corporativa. Con gran parte de los datos de las organizaciones distribuidos en aplicaciones SaaS de terceros, acceder directamente a estas aplicaciones es otra alternativa. Los equipos de seguridad pueden implementar soluciones de cortafuegos de aplicaciones web (WAF), prevención de pérdida de datos (DLP)o corredor de seguridad de acceso a la nube (CASB) para proteger los datos de las aplicaciones.

Puerta de enlace web segura (SWG)

Una puerta de enlace web segura (SWG) protege a los usuarios de las amenazas basadas en la web e incluye la aplicación y el cumplimiento de las políticas corporativas de uso aceptable. Un SWG proporciona un acceso remoto seguro conectando a los usuarios a un SWG en lugar de directamente a un sitio web. A continuación, el SWG conecta al usuario con el sitio web deseado y realiza funciones como el filtrado de URL, la inspección de contenidos maliciosos, los controles de acceso a la web y otras medidas de seguridad.

Las soluciones de aislamiento de navegadores remotos (RBI) complementan las capacidades de SWG para proporcionar medios adicionales de proteger el tráfico web de los usuarios. Las soluciones de RBI aíslan el contenido de la navegación web para que el usuario pueda ver el contenido que solicitó, pero el contenido en sí no se envía al dispositivo endpoint. Este enfoque permite la experiencia de usuario esperada, pero el contenido en sí vive en un servidor aislado donde no puede amenazar la seguridad de red.

Control de acceso a la red (NAC)

El control de acceso a la red (NAC) es una combinación de tecnologías y políticas de TI que gestionan y supervisan el acceso a la red de todos los dispositivos que intentan acceder a una red empresarial dentro del perímetro corporativo. Un NAC sólo permite a los dispositivos móviles autentificados que cumplen las políticas de seguridad predefinidas recuperar los recursos propios disponibles en la red corporativa cuando el usuario se encuentra en la oficina.

Una estrategia de NAC puede ayudar a los profesionales de TI a ver y gestionar el acceso a la red de un dispositivo sin haber emitido el dispositivo directamente a un usuario que conecte el dispositivo a la red. En general, sin embargo, NAC es un enfoque de acceso remoto seguro menos eficaz que otras tecnologías y estrategias.

Inicio de sesión único (SSO)

Las tecnologías de inicio de sesión único (SSO) permiten a un usuario acceder a varias aplicaciones de red con un único nombre de usuario y contraseña. A los usuarios les gusta este enfoque de seguridad, ya que sólo tienen que recordar un nombre de usuario y una contraseña para acceder a múltiples aplicaciones y sistemas. Sin embargo, las ventajas de facilidad de uso inherentes al SSO también facilitan a los actores maliciosos la penetración en la red de una organización. Debido a las posibles vulnerabilidades de seguridad que plantea el SSO, estas tecnologías deben utilizarse junto con otras estrategias y tecnologías de seguridad adicionales para proporcionar un acceso remoto seguro.

Gestión de acceso privilegiado (PAM)

La gestión de accesos privilegiados (PAM) es una combinación de tecnologías y procesos que proporcionan a los usuarios acceso a diversas aplicaciones, sistemas o procesos en función de su nivel de acceso asignado, o "privilegios", y se consideran parte de la estrategia de gestión de identidades y accesos (IAM)de una organización. El enfoque PAM de la ciberseguridad identifica las diferentes funciones dentro de una organización y, a continuación, asigna a esas funciones el acceso únicamente a las herramientas y aplicaciones que necesitan para realizar su trabajo. Por ejemplo, a un empleado típico de oficina se le puede asignar acceso a las aplicaciones básicas de oficina y a las unidades de documentos, pero no tendría acceso -o "privilegios"- para cambiar la información dentro del directorio de empleados de la organización. Este enfoque es útil para los empleados que acceden a la red de la organización dentro del perímetro corporativo o a través de un acceso remoto seguro.

Ventajas del acceso remoto seguro

Con una estrategia integral de acceso remoto seguro, los profesionales de la ciberseguridad pueden hacer tres cosas de forma sencilla y eficaz: proporcionar un acceso seguro desde cualquier dispositivo; asegurar la navegación web; y desarrollar la concienciación sobre la seguridad en toda su organización. El acceso remoto seguro permite a los empleados trabajar de forma segura desde cualquier lugar, ayudando a sus organizaciones a cumplir con confianza los objetivos actuales y a innovar para alcanzar otros nuevos.

Acceso seguro desde cualquier dispositivo

Con una estrategia y unas tecnologías de acceso remoto seguro e integral, los profesionales de la ciberseguridad pueden supervisar y gestionar las conexiones de red a sus datos, desde cualquier lugar y con cualquier dispositivo. Independientemente de si las conexiones a la red se realizan desde dispositivos móviles personales, ordenadores portátiles de proveedores o el creciente número de artículos con conexión a Internet que componen la Internet de las cosas (IoT), el equipo de ciberseguridad de una organización puede verlo todo y garantizar que todos los dispositivos se conectan con las aplicaciones y los datos corporativos de forma segura.

Navegación web segura

La mayoría de los navegadores web, como Google Chrome, proporcionan cierto nivel de seguridad para una experiencia de navegación web segura. Sin embargo, una buena estrategia de acceso remoto seguro proporciona a las organizaciones un mayor control de la experiencia de navegación web, eliminando la dependencia exclusiva de los proveedores de navegadores web para una experiencia de navegación web segura. Con múltiples tecnologías de acceso remoto seguro, los profesionales de la ciberseguridad pueden mantener una experiencia de navegación web segura que minimice la exposición de la red a posibles amenazas para la seguridad o a actores malintencionados.

Desarrollo de la concienciación sobre seguridad

La concienciación de los empleados en materia de seguridad sigue siendo el mayor reto de seguridad de una organización. Una estrategia de acceso remoto seguro proporciona a las organizaciones las tecnologías necesarias para automatizar y simplificar muchas operaciones cotidianas de gestión de la seguridad de red. Este apoyo permite a los profesionales de la ciberseguridad centrar su atención tanto en educar a los usuarios sobre las últimas amenazas a la seguridad como en vigilar las vulnerabilidades nuevas o en evolución que podrían amenazar a los usuarios, los datos y las operaciones de la organización.

Soluciones de acceso remoto seguro

Las organizaciones disponen de múltiples soluciones de acceso remoto seguro disponibles para su consideración. Los profesionales de las redes y la ciberseguridad deben tener en cuenta el tamaño de su organización, su cultura y el número de empleados dentro del perímetro corporativo en comparación con su población de trabajadores remotos a la hora de desarrollar e implementar una solución eficaz de acceso remoto seguro.

Descubra cómo puede proporcionar un acceso remoto seguro y garantizar que sus empleados puedan trabajar de forma segura desde cualquier lugar, ahora y en el futuro.