- 1. ¿Por qué las empresas de hoy en día necesitan SASE?

- 2. ¡Qué es la arquitectura SASE?

- 3. ¿Cuáles son los componentes de SASE?

- 4. ¿Cuáles son los casos de uso de SASE?

- 5. ¿Cuáles son las ventajas de SASE?

- 6. ¿Cuáles son los posibles retos de la implementación de SASE?

- 7. Cómo elegir un proveedor de SASE y en qué fijarse

- 8. Cómo ejecutar con éxito la implementación de SASE en 6 pasos

- 9. ¿Cuáles son los mitos más comunes sobre SASE?

- 10. Cómo funciona SASE con tecnologías complementarias

- 11. Comparación de SASE con otras soluciones tecnológicas y de seguridad

- 12. ¿Cuál es la historia de SASE?

- 13. Preguntas frecuentes sobre SASE

- ¿Por qué las empresas de hoy en día necesitan SASE?

- ¡Qué es la arquitectura SASE?

- ¿Cuáles son los componentes de SASE?

- ¿Cuáles son los casos de uso de SASE?

- ¿Cuáles son las ventajas de SASE?

- ¿Cuáles son los posibles retos de la implementación de SASE?

- Cómo elegir un proveedor de SASE y en qué fijarse

- Cómo ejecutar con éxito la implementación de SASE en 6 pasos

- ¿Cuáles son los mitos más comunes sobre SASE?

- Cómo funciona SASE con tecnologías complementarias

- Comparación de SASE con otras soluciones tecnológicas y de seguridad

- ¿Cuál es la historia de SASE?

- Preguntas frecuentes sobre SASE

¿Qué es SASE (Perímetro de servicio de acceso seguro)? | Guía para principiantes

- ¿Por qué las empresas de hoy en día necesitan SASE?

- ¡Qué es la arquitectura SASE?

- ¿Cuáles son los componentes de SASE?

- ¿Cuáles son los casos de uso de SASE?

- ¿Cuáles son las ventajas de SASE?

- ¿Cuáles son los posibles retos de la implementación de SASE?

- Cómo elegir un proveedor de SASE y en qué fijarse

- Cómo ejecutar con éxito la implementación de SASE en 6 pasos

- ¿Cuáles son los mitos más comunes sobre SASE?

- Cómo funciona SASE con tecnologías complementarias

- Comparación de SASE con otras soluciones tecnológicas y de seguridad

- ¿Cuál es la historia de SASE?

- Preguntas frecuentes sobre SASE

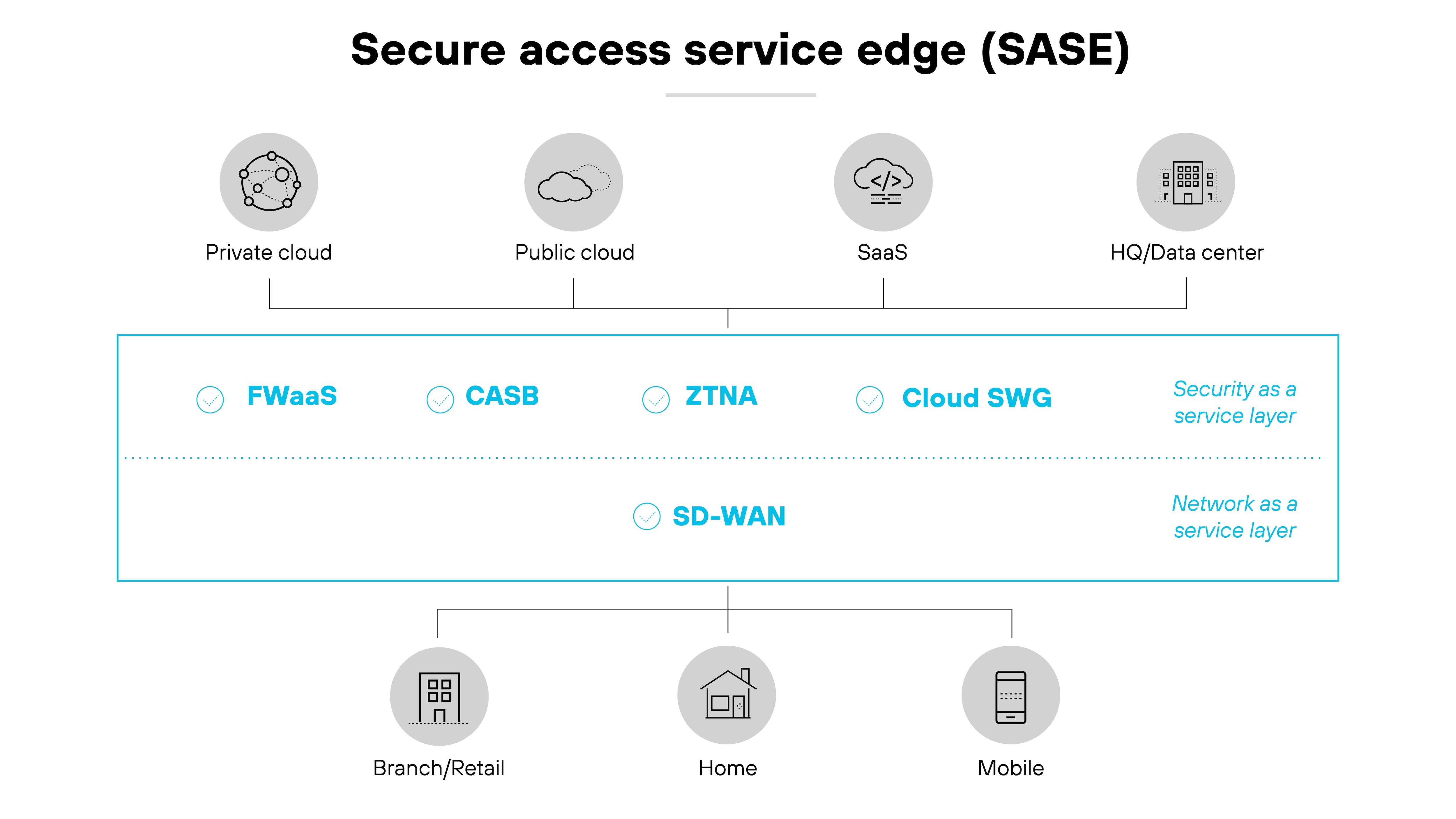

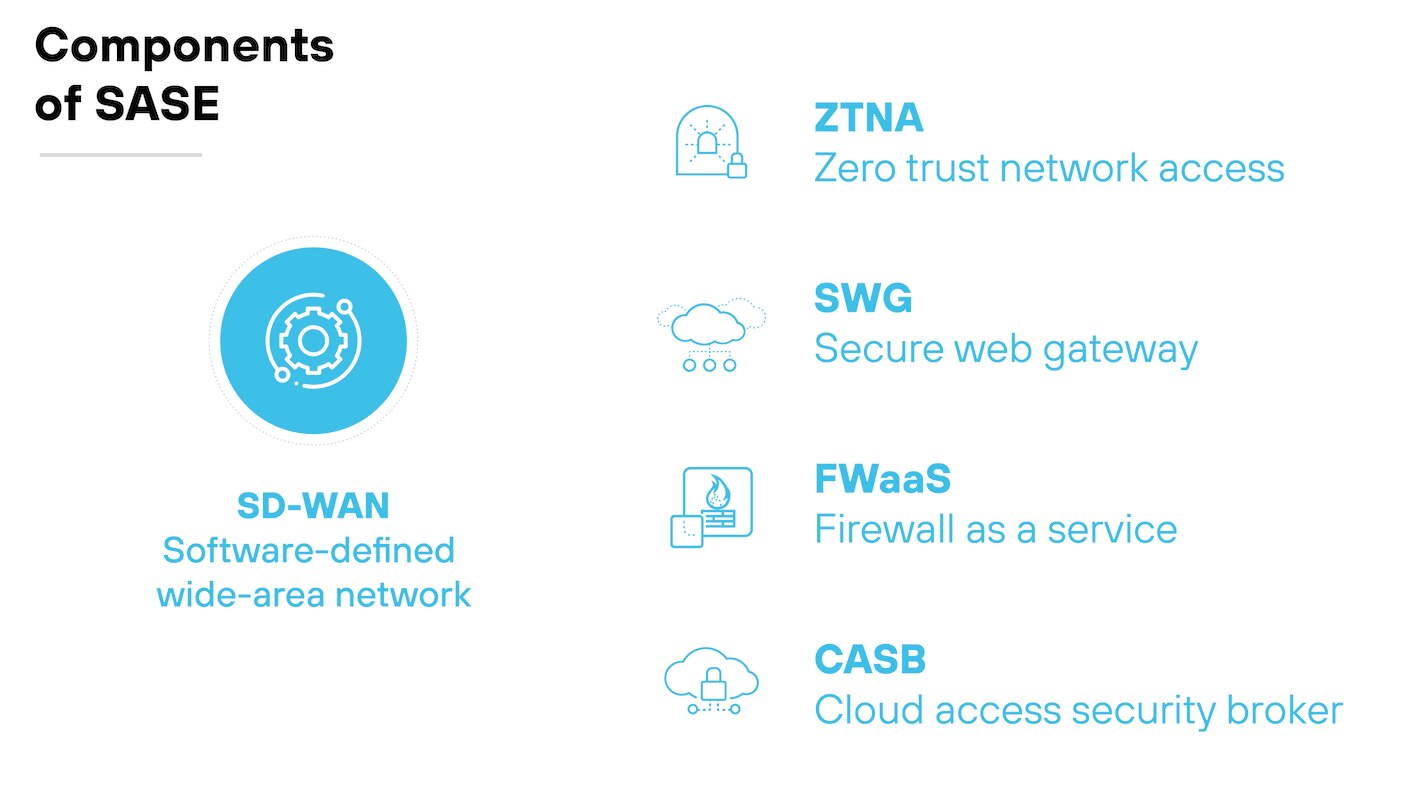

Un Perímetro de servicio de acceso seguro (SASE) es una arquitectura nativa en la nube que unifica la red SD-WAN con funciones de seguridad como SWG, CASB, FWaaS y ZTNA en un solo servicio.

Al consolidar las funciones de red y seguridad en un único servicio en la nube, SASE simplifica la gestión de la red y mejora la seguridad.

La arquitectura responde a las necesidades dinámicas de las organizaciones modernas proporcionando acceso y protección escalables y unificados para entornos distribuidos.

¿Por qué las empresas de hoy en día necesitan SASE?

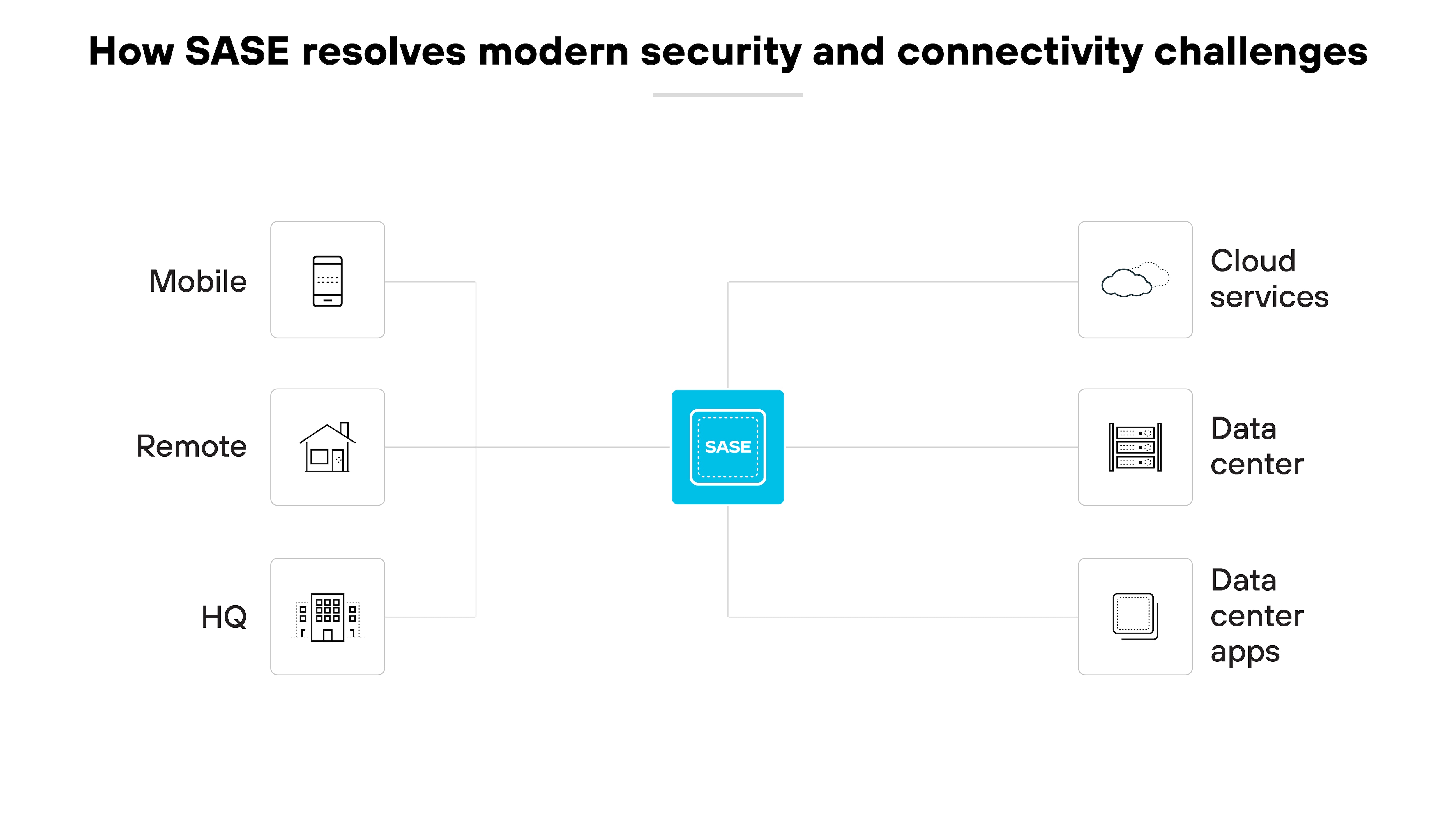

Las empresas de hoy en día navegan por un panorama muy diferente al de los entornos de TI tradicionales y centralizados del pasado.

Por eso ha surgido el marco Perímetro de servicio de acceso seguro (SASE): para resolver las modernas demandas de seguridad y conectividad.

He aquí por qué las empresas necesitan SASE ahora más que nunca:

El Perímetro de servicio de acceso seguro responde a la descentralización provocada por el aumento de la adopción de la nube, el acceso móvil y el trabajo a distancia.

Este cambio significa que tanto los datos como los usuarios ya no están confinados en la oficina. Lo que ha restado eficacia a los modelos tradicionales de seguridad basados en el perímetro.

SASE integra servicios de seguridad completos directamente en el tejido de la red. Esto significa que los equipos de seguridad pueden gestionar de forma segura y eficaz todas las solicitudes de acceso, independientemente de su origen.

Plus: La integración de las funciones de seguridad en el marco SASE permite a las empresas gestionar sus políticas de seguridad de manera más uniforme.

Adoptar un enfoque unificado simplifica la carga administrativa.

Por no hablar de que mejora la seguridad al proporcionar una prevención de amenazas y una protección de datos coherentes y en tiempo real en todos los entornos.

Las organizaciones seguirán transformándose digitalmente. Y la flexibilidad y escalabilidad de SASE lo hace indispensable para proteger los recursos distribuidos.

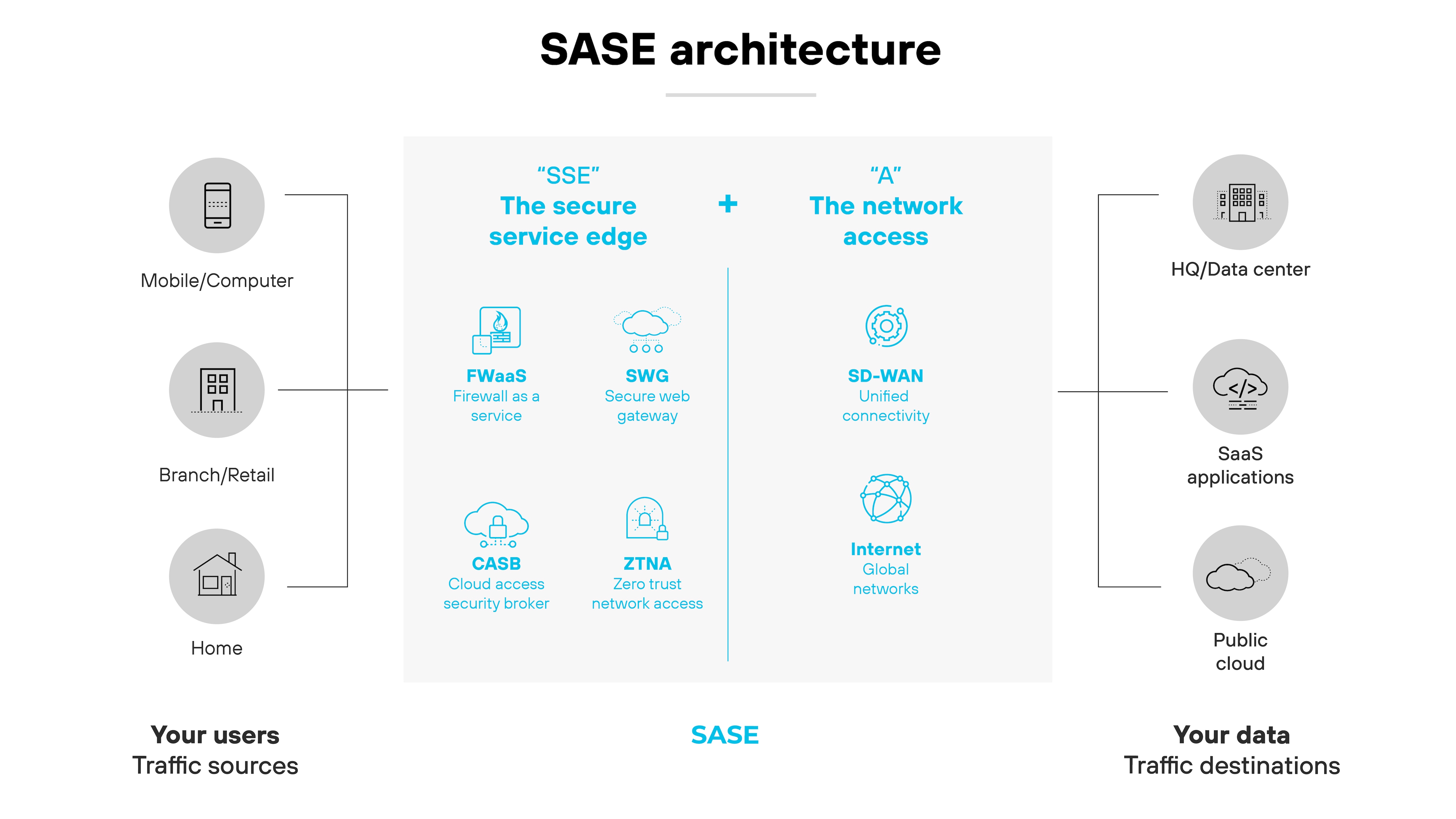

¡Qué es la arquitectura SASE?

Como ya hemos establecido, la arquitectura SASE (perímetro de servicio de acceso seguro) combina funciones de red y seguridad como servicio en un único servicio prestado desde la nube en el extremo de la red.

Así:

La arquitectura SASE permite a una organización dar soporte a usuarios remotos e híbridos dispersos de forma automática, conectándolos a puertas de enlace de nube cercanas, en lugar de redirigir el tráfico a los centros de datos corporativos.

También proporciona un acceso seguro y coherente a todas las aplicaciones. Mientras tanto, los equipos de seguridad mantienen una visibilidad e inspección completas del tráfico en todos los puertos y protocolos.

El modelo simplifica radicalmente la gestión y reduce la complejidad, que son dos de los principales objetivos del perímetro de servicio de acceso seguro.

Transforma el perímetro en un conjunto coherente de capacidades basadas en la nube que pueden implementarse dónde y cuándo se necesiten. Y es una alternativa mucho más racionalizada que establecer un perímetro alrededor del centro de datos utilizando una colección de dispositivos de seguridad dispares y puntuales.

Además, al estar basado en la nube, el perímetro de servicio de acceso seguro permite disponer de una red más dinámica y de mayor rendimiento. Una red que se adapta a los cambiantes requisitos de las empresas, a la evolución del panorama de amenazas y a las nuevas innovaciones.

Cinco tecnologías esenciales son fundamentales para la implantación de Perímetro de servicio de acceso seguro:

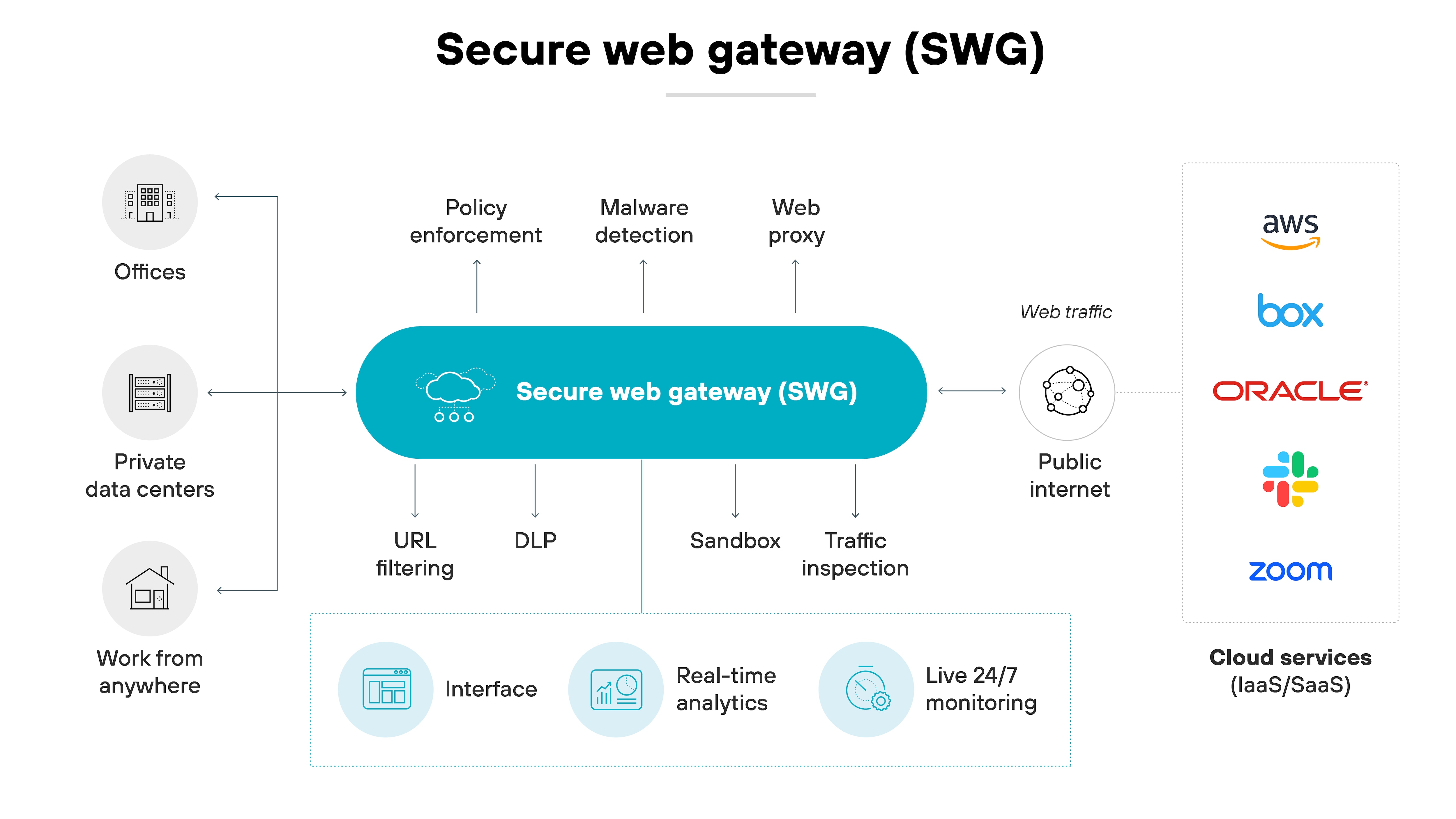

Puerta de enlace web segura (SWG)

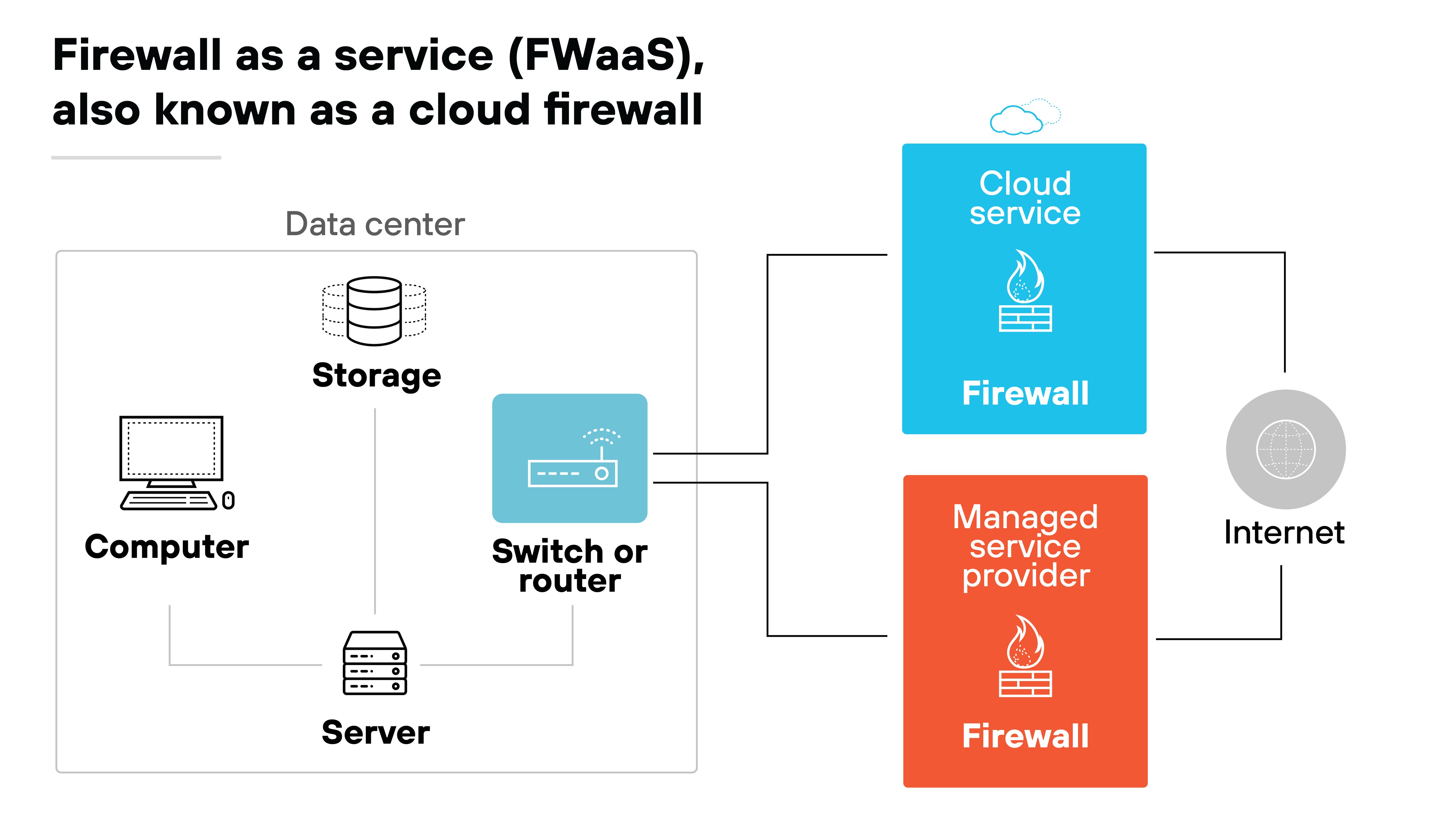

Cortafuegos como servicio (FWaaS)

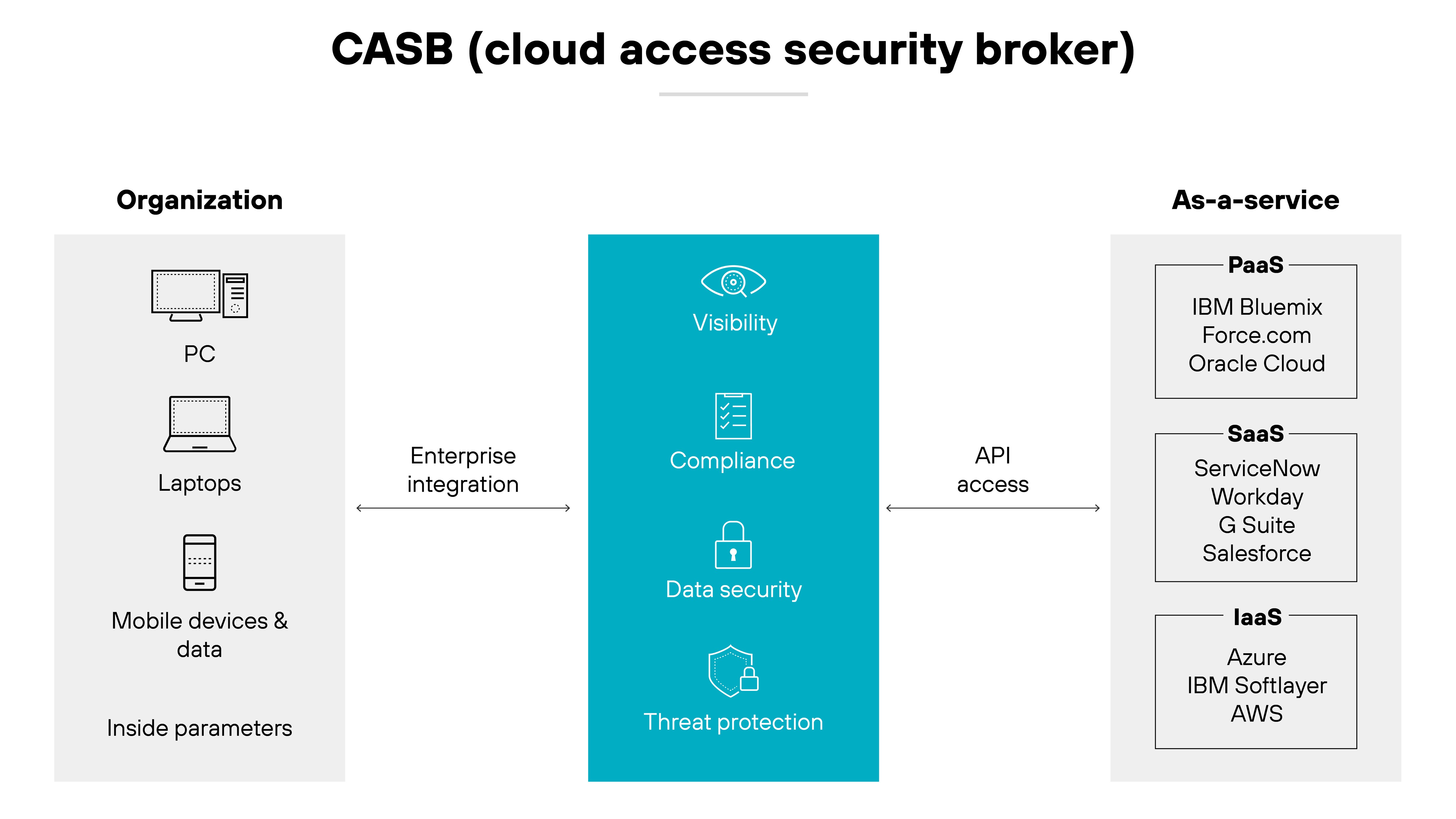

Agente de seguridad de acceso a la nube (CASB)

Acceso Zero Trust a la red (ZTNA)

Red de área extensa definida por software (SD-WAN)

Puerta de enlace web segura (SWG)

La puerta de enlace web segura (SWG) proporciona filtrado de URL, descifrado SSL, control de aplicaciones y detección y prevención de amenazas para las sesiones web de los usuarios.

Cortafuegos como servicio (FWaaS)

FWaaS ofrece un cortafuegos de nueva generación nativo de la nube que proporciona inspección avanzada de Capa 7, control de acceso, detección y prevención de amenazas y otros servicios de seguridad.

Agente de seguridad de acceso a la nube (CASB)

Un agente de seguridad de acceso a la nube (CASB) supervisa las aplicaciones SaaS autorizadas y no autorizadas y ofrece detección de malware y amenazas.

Como parte de una solución DLP, garantiza la visibilidad y el control de los datos sensibles en los repositorios SaaS.

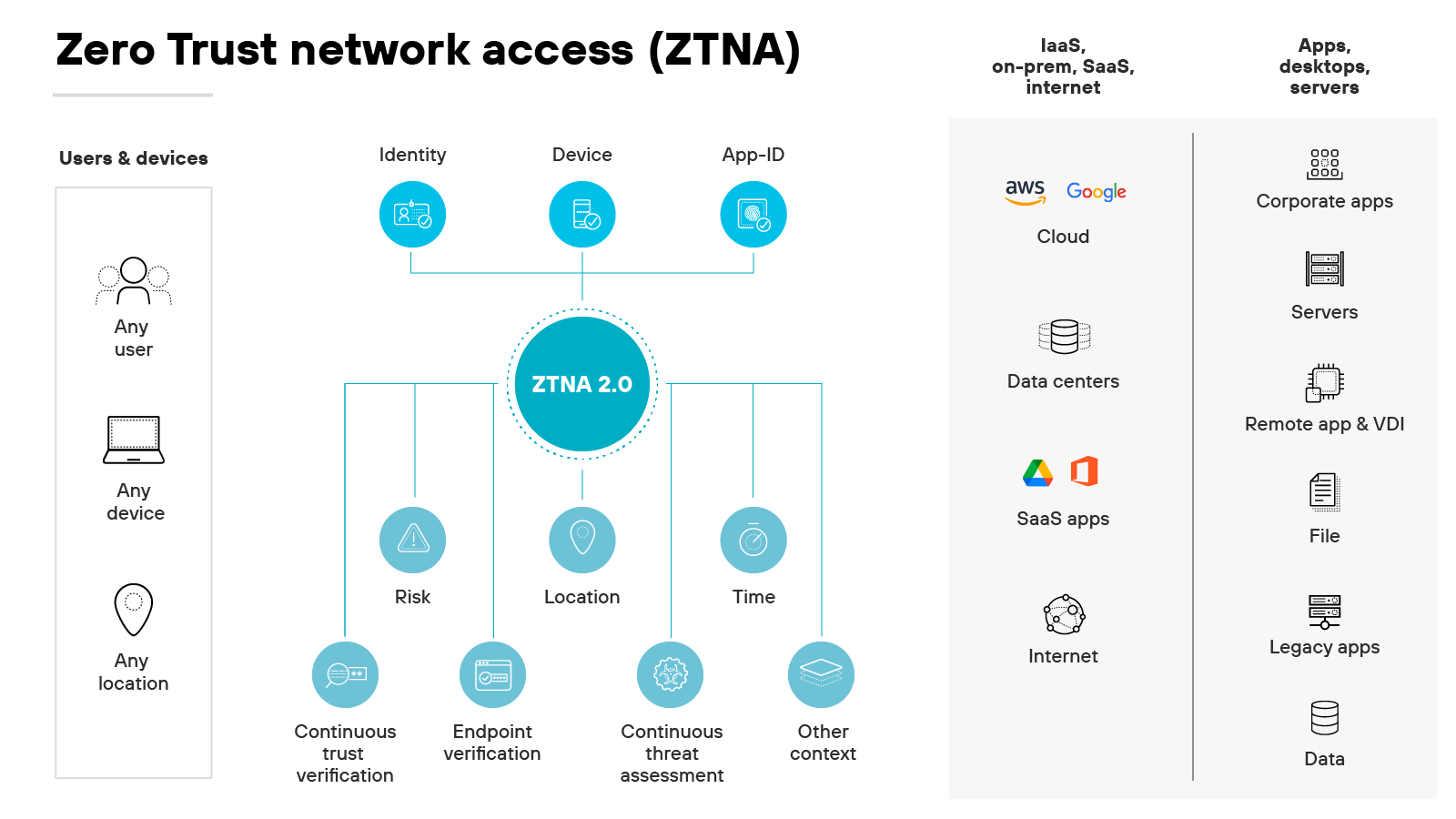

Acceso Zero Trust a la red (ZTNA)

El acceso a la red de Zero Trust (ZTNA) proporciona capacidades de verificación e inspección continuas.

Ofrece una aplicación de políticas basada en identidades y aplicaciones para el acceso a los datos sensibles y aplicaciones de una organización.

SD-WAN

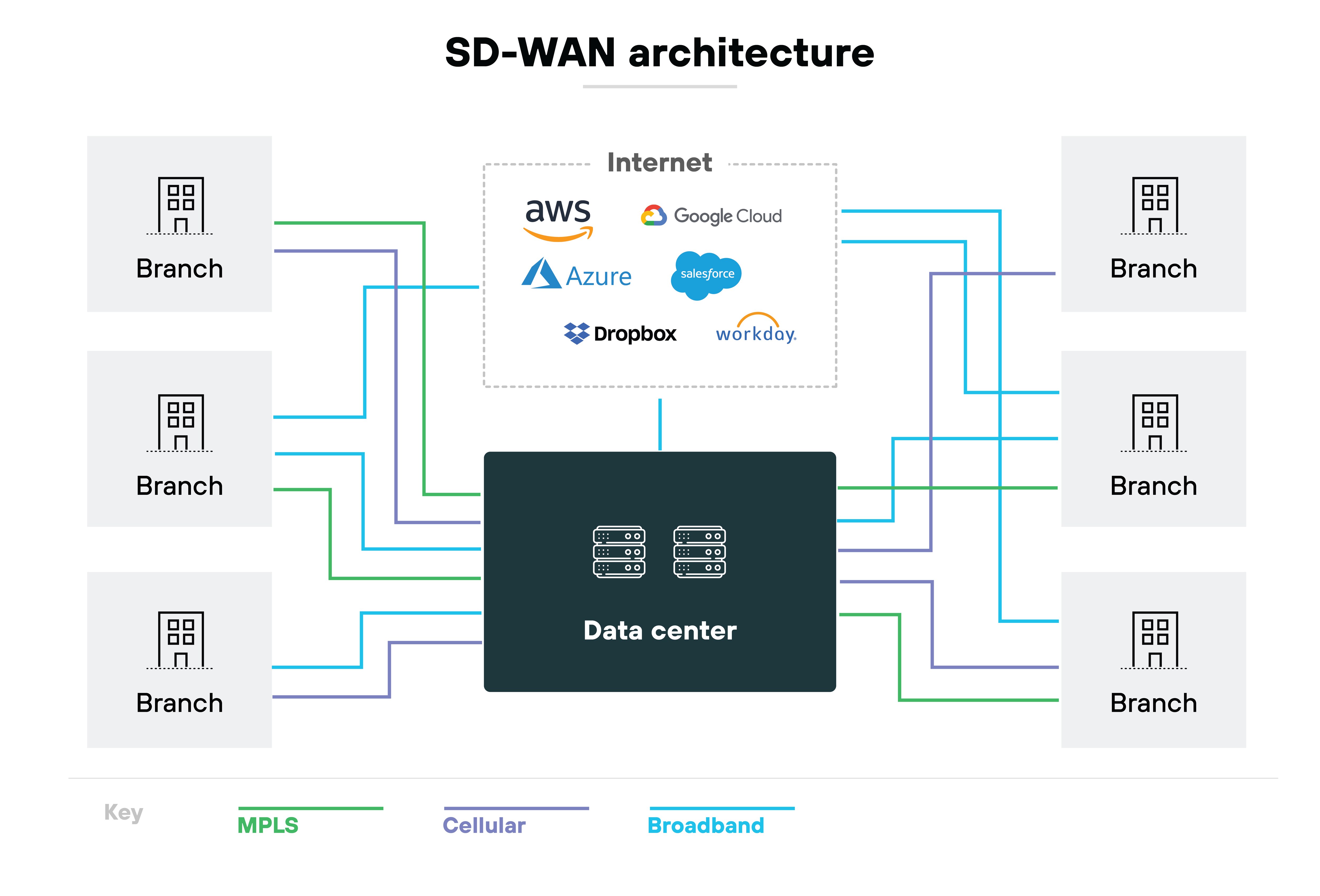

Una SD-WAN proporciona una red superpuesta desvinculada del hardware subyacente, proporcionando un tráfico flexible y seguro entre sitios y directo a Internet.

¿Cuáles son los casos de uso de SASE?

Los principales casos de uso de SASE incluyen:

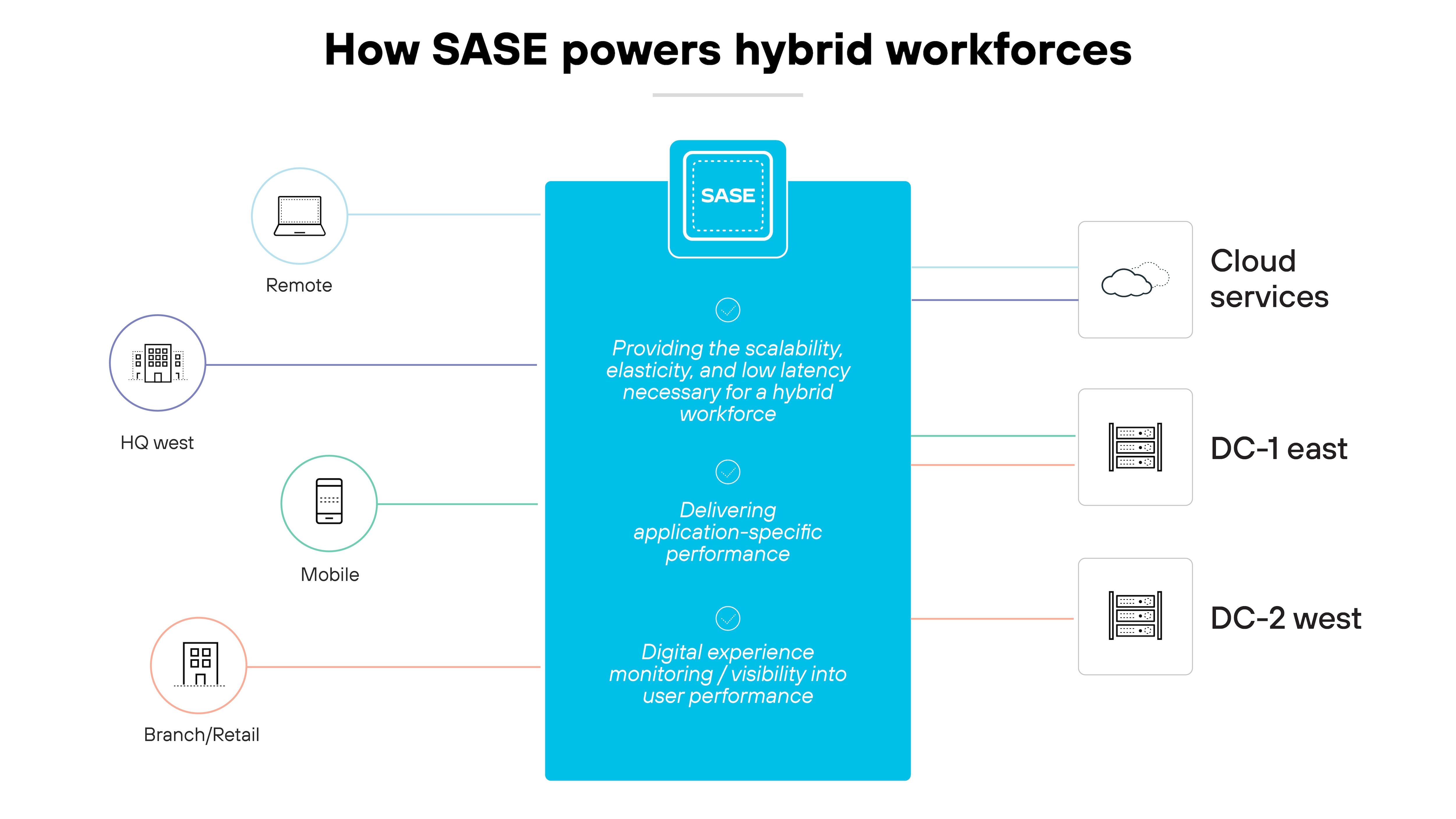

Potenciar las plantillas híbridas

Conectar y proteger sucursales y puntos de venta

Apoyo a iniciativas digitales y en la nube

Conectividad global

Migración de MPLS a SD-WAN

Potenciar las plantillas híbridas

Para la fuerza de trabajo híbrida, es esencial un enfoque cohesivo del rendimiento y la seguridad de la red.

Una arquitectura de perímetro de servicio de acceso seguro hace hincapié en la escalabilidad, la elasticidad y la baja latencia, atendiendo directamente a esta necesidad.

Su marco de trabajo basado en la nube está optimizado para ofrecer un rendimiento específico para cada aplicación. Además, la Supervisión de la experiencia digital (DEM) integrada ofrece una visibilidad precisa de todo lo que afecta al rendimiento de los usuarios.

La principal ventaja de SASE reside en la fusión de redes y seguridad. Esta combinación mejora la supervisión y detección de amenazas, al tiempo que colma las lagunas de seguridad.

El resultado es una gobernanza de la red racionalizada y una gestión simplificada.

Esta es la razón por la que el perímetro de servicio de acceso seguro es una herramienta enormemente fundamental para dar soporte a un entorno de trabajo híbrido.

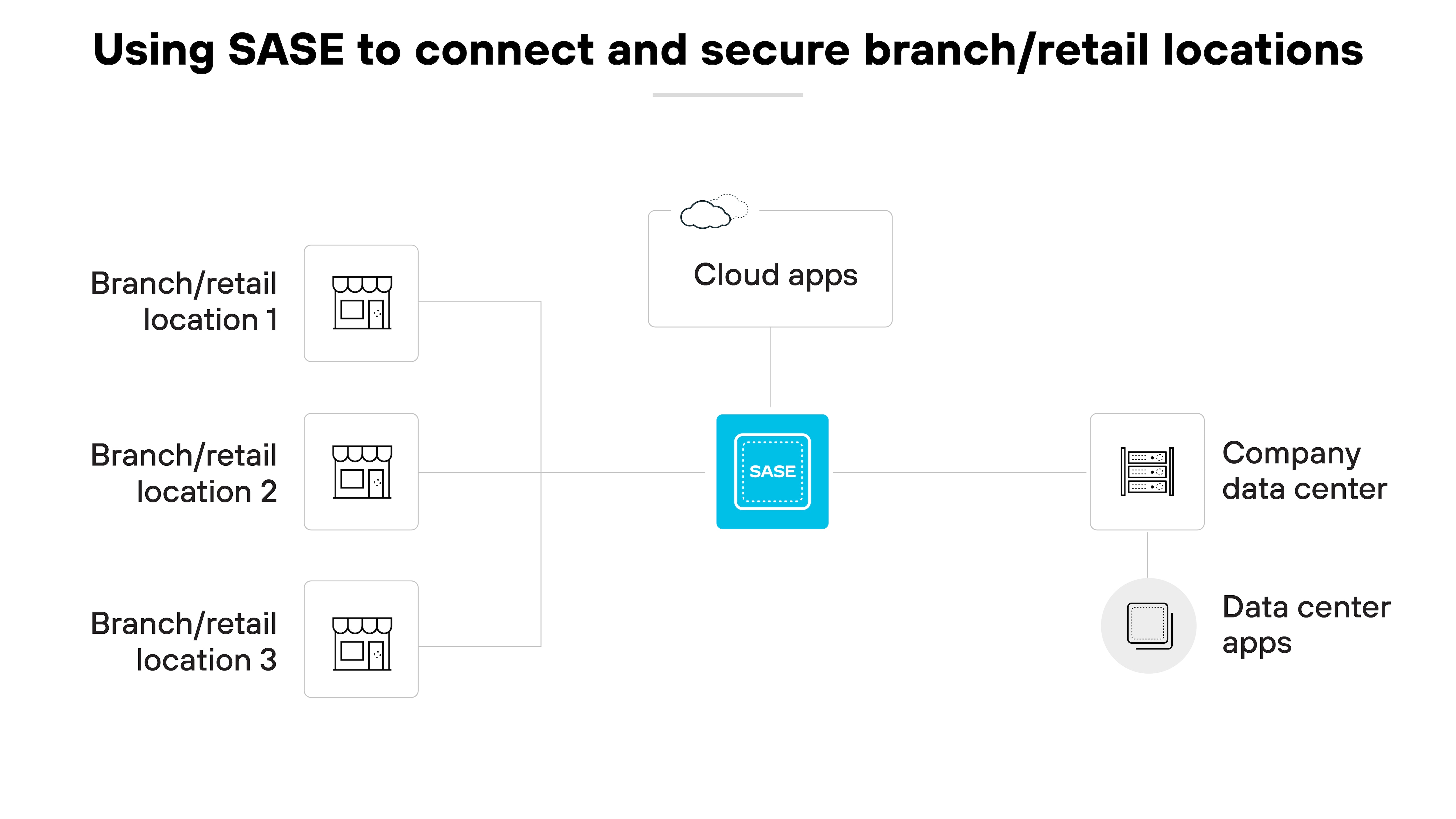

Conectar y proteger sucursales y puntos de venta

El modelo SASE es vital para las organizaciones que utilizan servicios SaaS y de nube pública porque aborda los retos de rendimiento y seguridad.

Mediante SD-WAN de nueva generación, el perímetro de servicio de acceso seguro optimiza el ancho de banda y garantiza la seguridad dinámica, superando los enfoques tradicionales de los centros de datos.

Y de nuevo, la integración de DEM garantiza una experiencia de usuario mejorada.

El Perímetro de servicio de acceso seguro también reduce los gastos de red y seguridad. Y agiliza la gestión de proveedores.

Además: El Perímetro de servicio de acceso seguro refuerza la seguridad de los datos para sucursales y ubicaciones remotas mediante la aplicación de políticas coherentes, la simplificación de la gestión y la aplicación de Zero Trust.

Esto significa que las aplicaciones y los datos están seguros, independientemente de dónde se encuentren.

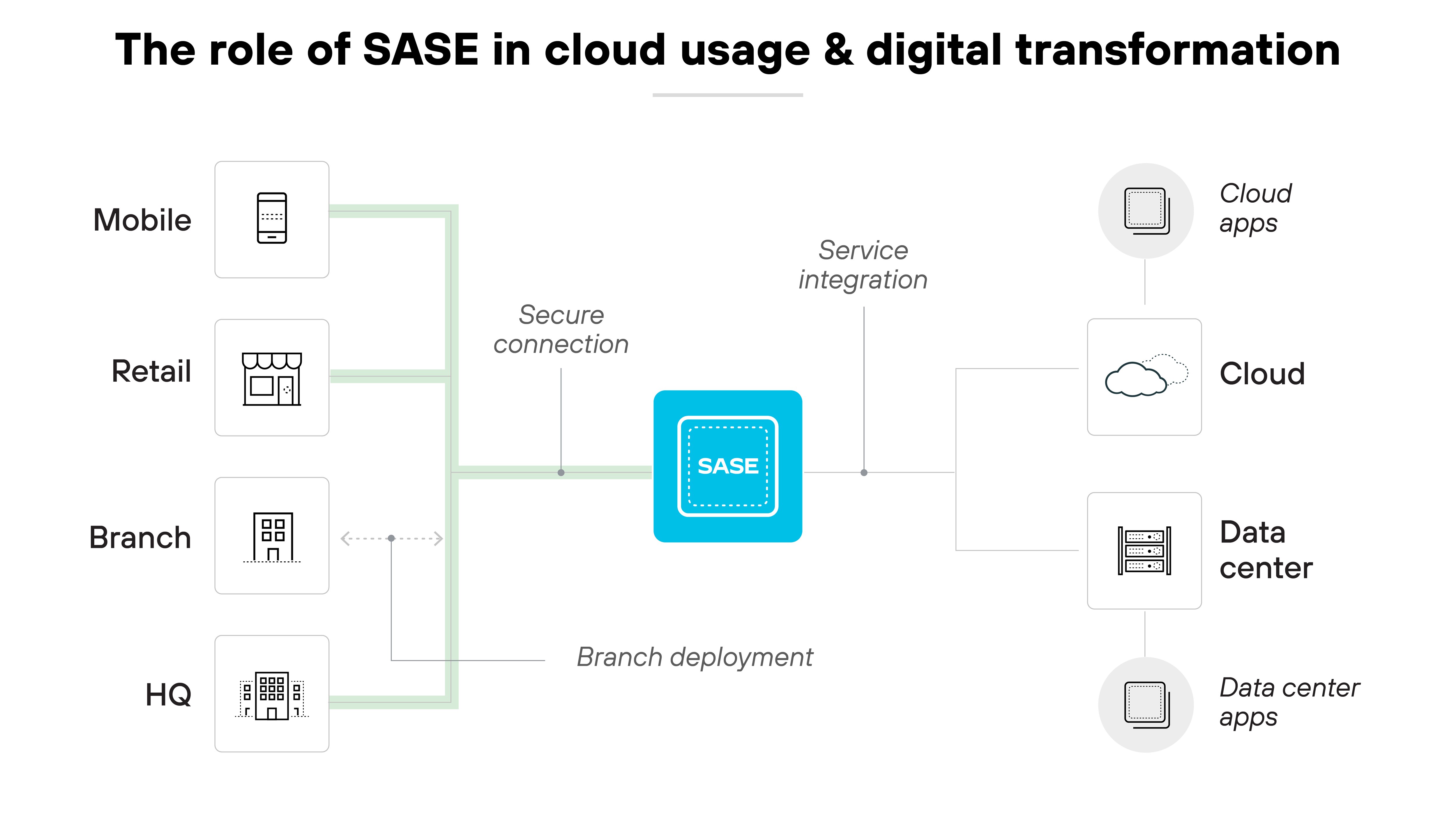

Apoyo a iniciativas digitales y en la nube

SASE es fundamental para la nube y la transformación digital. Y a medida que las organizaciones se inclinan por el SaaS, la conectividad segura y sin fisuras es cada vez más importante.

Gracias a la consolidación de la seguridad, el perímetro de servicio de acceso seguro elimina las limitaciones de los enfoques basados en hardware. Lo que significa servicios integrados e implementaciones de sucursales optimizadas.

También: Las técnicas avanzadas de SD-WAN amplían el ancho de banda y proporcionan una visión más profunda de la red. Y eso se traduce en una mejora de las operaciones y el rendimiento de las aplicaciones.

Además, las funciones de seguridad basadas en IA y ML mejoran significativamente la detección de amenazas.

Los cortafuegos dinámicos ofrecen un enfoque integral del análisis de contenidos.

Y los protocolos seguros gestionan hábilmente los flujos de datos de los dispositivos IoT.

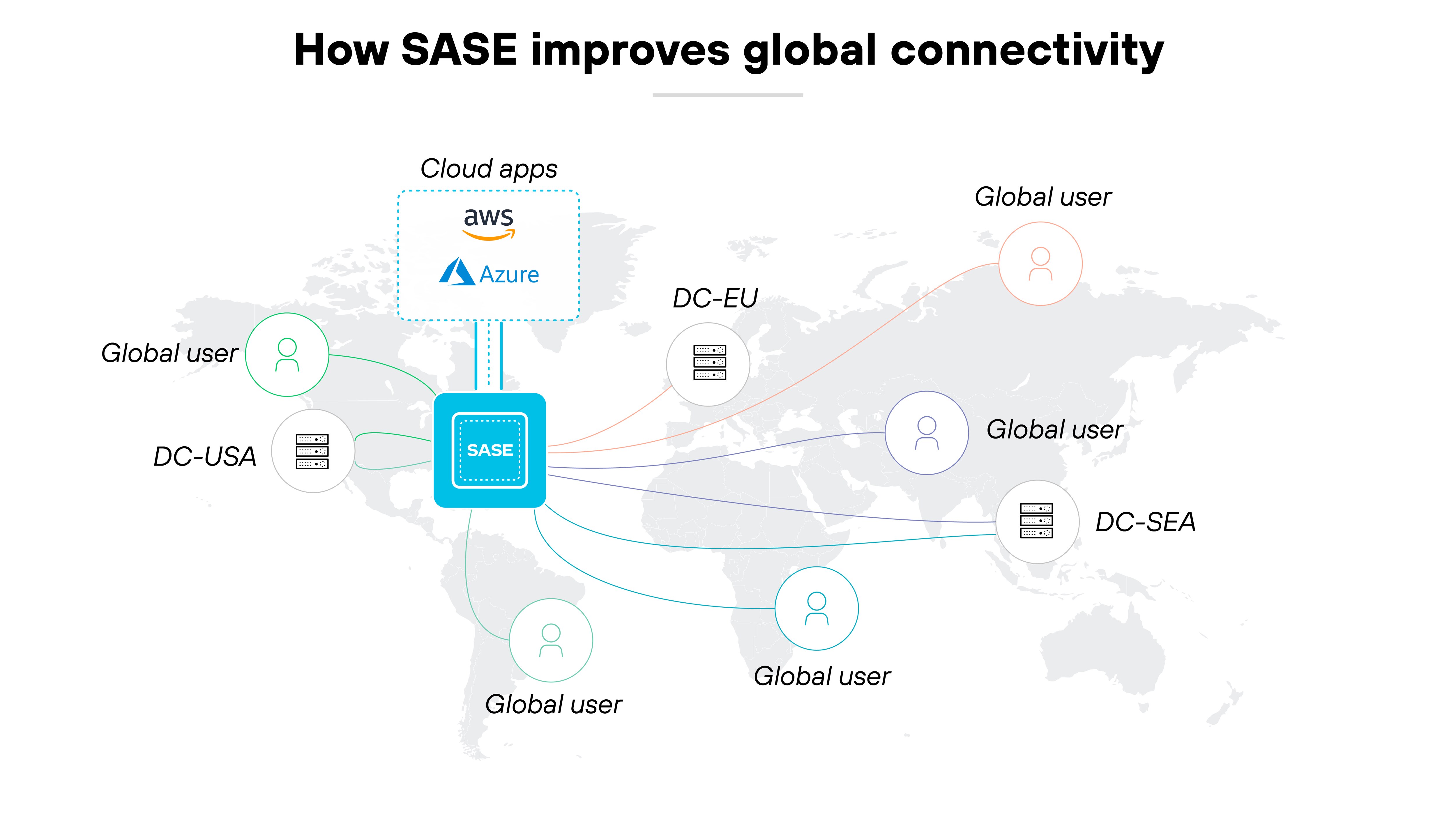

Conectividad global

SASE mejora la conectividad global. Su arquitectura está diseñada para enlazar directamente a los usuarios con una red mundial, evitando la necesidad de enrutar el tráfico a través de centros de datos centralizados.

Este enfoque reduce la latencia y mejora la velocidad de acceso. Como resultado, las organizaciones disfrutan de una experiencia de conexión sin fisuras para usuarios de todo el mundo.

Básicamente, el perímetro de servicio de acceso seguro se basa en una red distribuida de puntos de presencia (PoP) basados en la nube. Estos PoP están situados estratégicamente en todo el mundo. Los usuarios se conectan al PoP más cercano, minimizando la distancia que recorren los datos.

La configuración acelera la conectividad y hace posible un rendimiento y una fiabilidad constantes de la red en todas las ubicaciones.

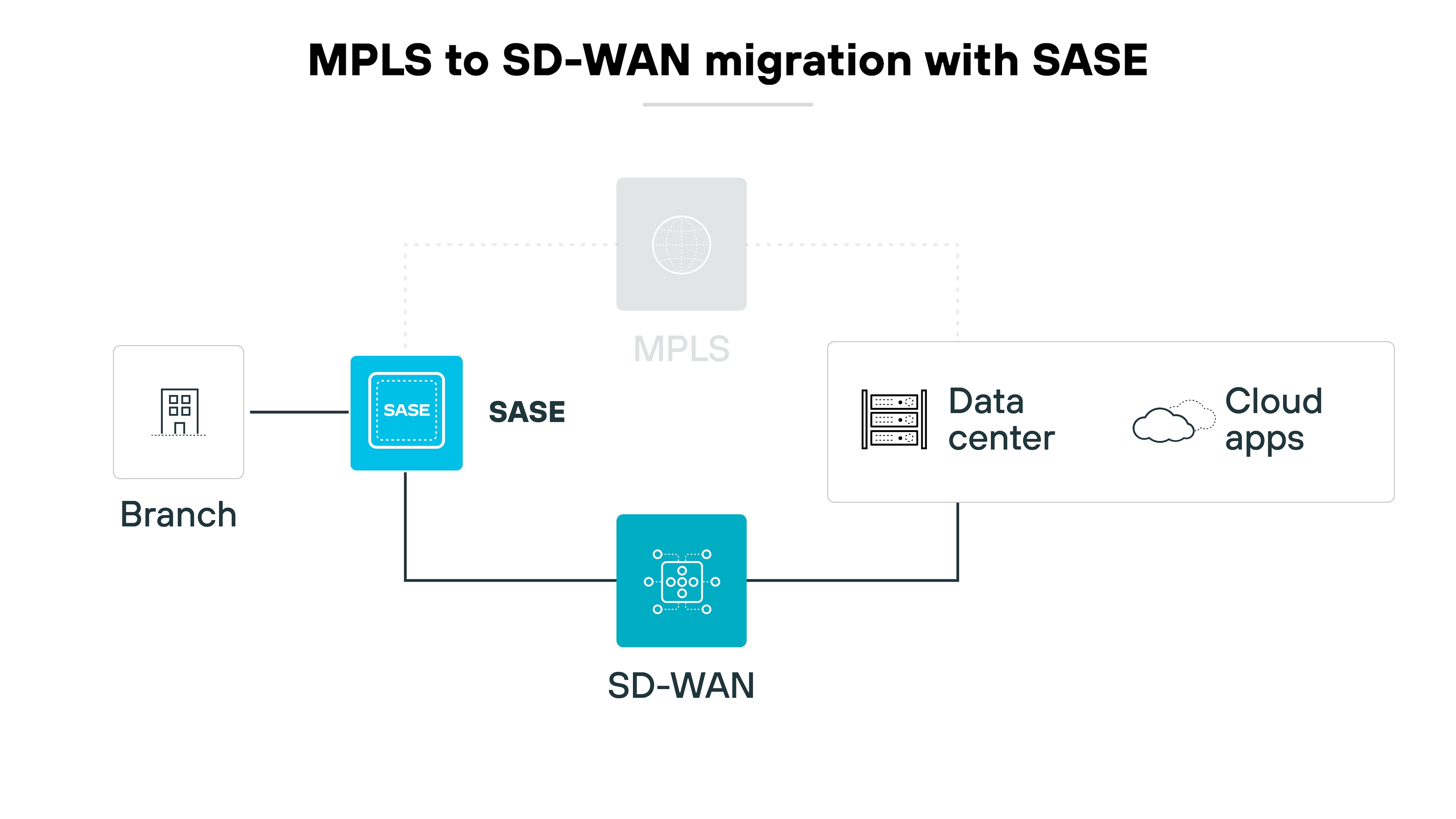

Migración de MPLS a SD-WAN

Migrar de MPLS a SD-WAN a través de SASE es un movimiento estratégico para muchas organizaciones.

Descubra por qué:

Las redes MPLS tradicionales son conocidas por su elevado coste e inflexibilidad. Requieren importantes inyecciones de capital y largos periodos de implantación que pueden obstaculizar la agilidad y escalabilidad de una organización.

Afortunadamente, el perímetro de servicio de acceso seguro proporciona una vía eficiente desde MPLS a una arquitectura SD-WAN más escalable y rentable.

Descubra cómo hacerlo:

Al utilizar Internet para crear conexiones de red seguras y de alto rendimiento.

La migración permite utilizar conexiones a Internet de banda ancha, mucho menos costosas y más flexibles que los enlaces MPLS.

Así, una vez que una organización se conecta a la arquitectura SASE, se beneficia inmediatamente de una mayor agilidad de la red y una mayor resistencia.

Esto se debe a que optimiza el rendimiento y maximiza el rendimiento de las aplicaciones locales y los servicios en la nube.

El proceso de implantación también es más rápido y ágil que el MPLS tradicional, ya que suele durar sólo unos días o incluso horas.

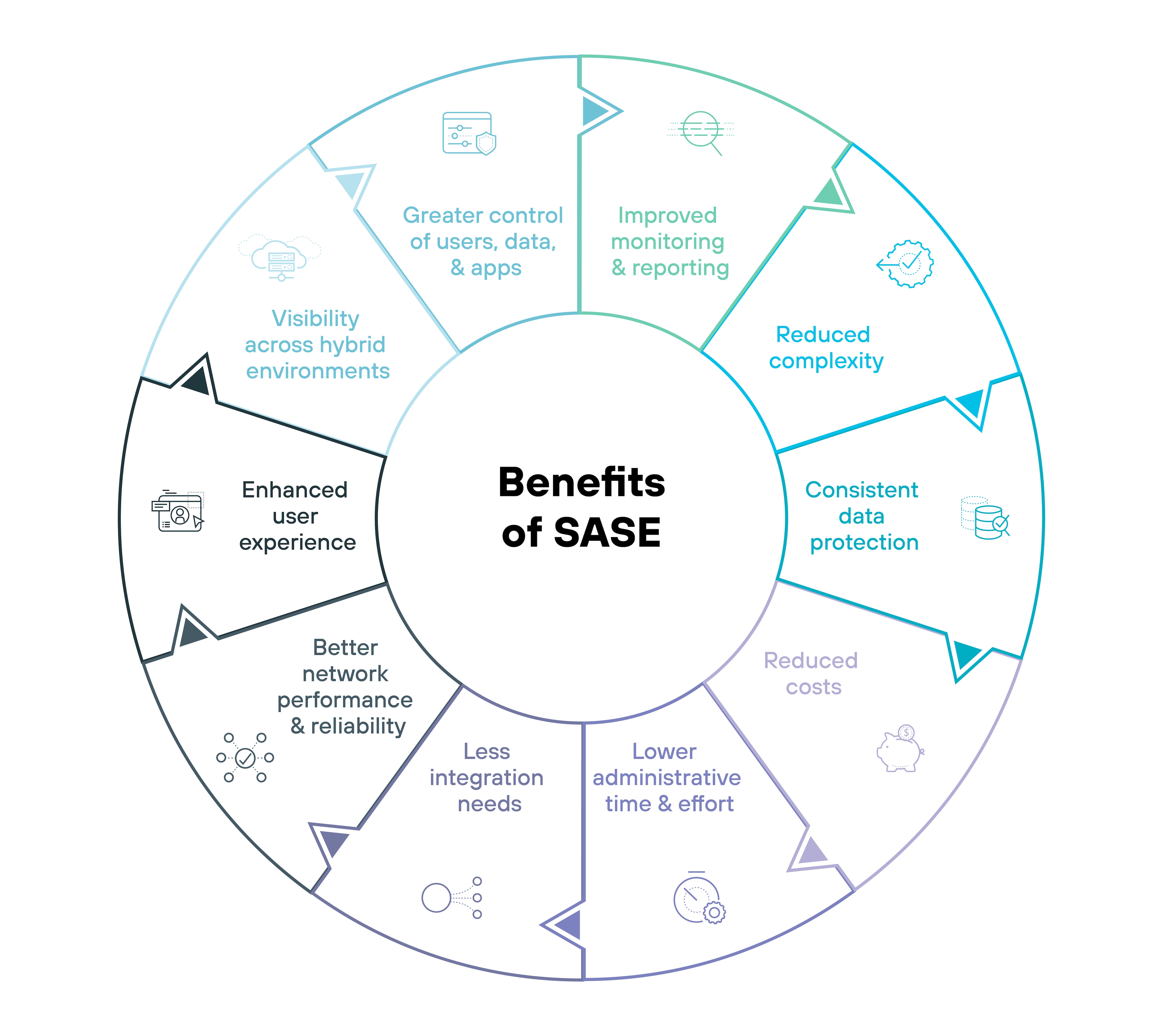

¿Cuáles son las ventajas de SASE?

Visibilidad en entornos híbridos: SASE proporciona visibilidad de entornos de red empresariales híbridos, incluidos centros de datos, sedes centrales, sucursales y ubicaciones remotas, y nubes públicas y privadas. Esta visibilidad se extiende a todos los usuarios, datos y aplicaciones, accesibles desde un único panel.

Mayor control de usuarios, datos y aplicaciones: Al clasificar el tráfico en la capa de aplicación (Capa 7), el perímetro de servicio de acceso seguro elimina la necesidad de complejas investigaciones y asignaciones puerto-aplicación, proporcionando una clara visibilidad del uso de las aplicaciones y mejorando el control.

Supervisión y elaboración de informes mejorados: El perímetro de servicio de acceso seguro consolida la supervisión y la elaboración de informes en una sola plataforma. Esta unificación permite a los equipos de redes y seguridad correlacionar eventos y alertas de forma más eficaz, agilizando la resolución de problemas y acelerando la respuesta ante incidentes.

Menor complejidad: SASE simplifica las redes y la seguridad trasladando las operaciones a la nube, lo que reduce la complejidad operativa y los costes asociados al mantenimiento de múltiples soluciones puntuales.

Protección de datos coherente: El Perímetro de servicio de acceso seguro da prioridad a la protección coherente de los datos en todas las ubicaciones perimetrales mediante la racionalización de las políticas de protección de datos y la resolución de problemas como los puntos ciegos de seguridad y las incoherencias de las políticas.

Reducción de costes: El Perímetro de servicio de acceso seguro (SASE) permite a las organizaciones ampliar su pila de redes y seguridad a todas las ubicaciones de forma rentable, lo que a menudo reduce los costes administrativos y operativos a largo plazo.

Menos tiempo y esfuerzo administrativo: La gestión desde un único punto de vista de SASE reduce la carga administrativa, disminuyendo el tiempo y el esfuerzo necesarios para formar y retener al personal de redes y seguridad.

Menos necesidades de integración: Al combinar múltiples funciones de red y seguridad en una solución unificada suministrada desde la nube, el Perímetro de servicio de acceso seguro elimina la necesidad de complejas integraciones entre distintos productos de varios proveedores.

Mejor rendimiento y fiabilidad de la red: SASE mejora el rendimiento y la fiabilidad de la red integrando capacidades SD-WAN que admiten configuraciones de equilibrio de carga, de agregación y de conmutación por error para varios enlaces.

- Experiencia del usuario mejorada: La supervisión de la experiencia digital (DEM) facilitada por el Perímetro de servicio de acceso seguro optimiza las operaciones y mejora las experiencias de los usuarios en todas las ubicaciones, sin necesidad de instalaciones adicionales de software o hardware.

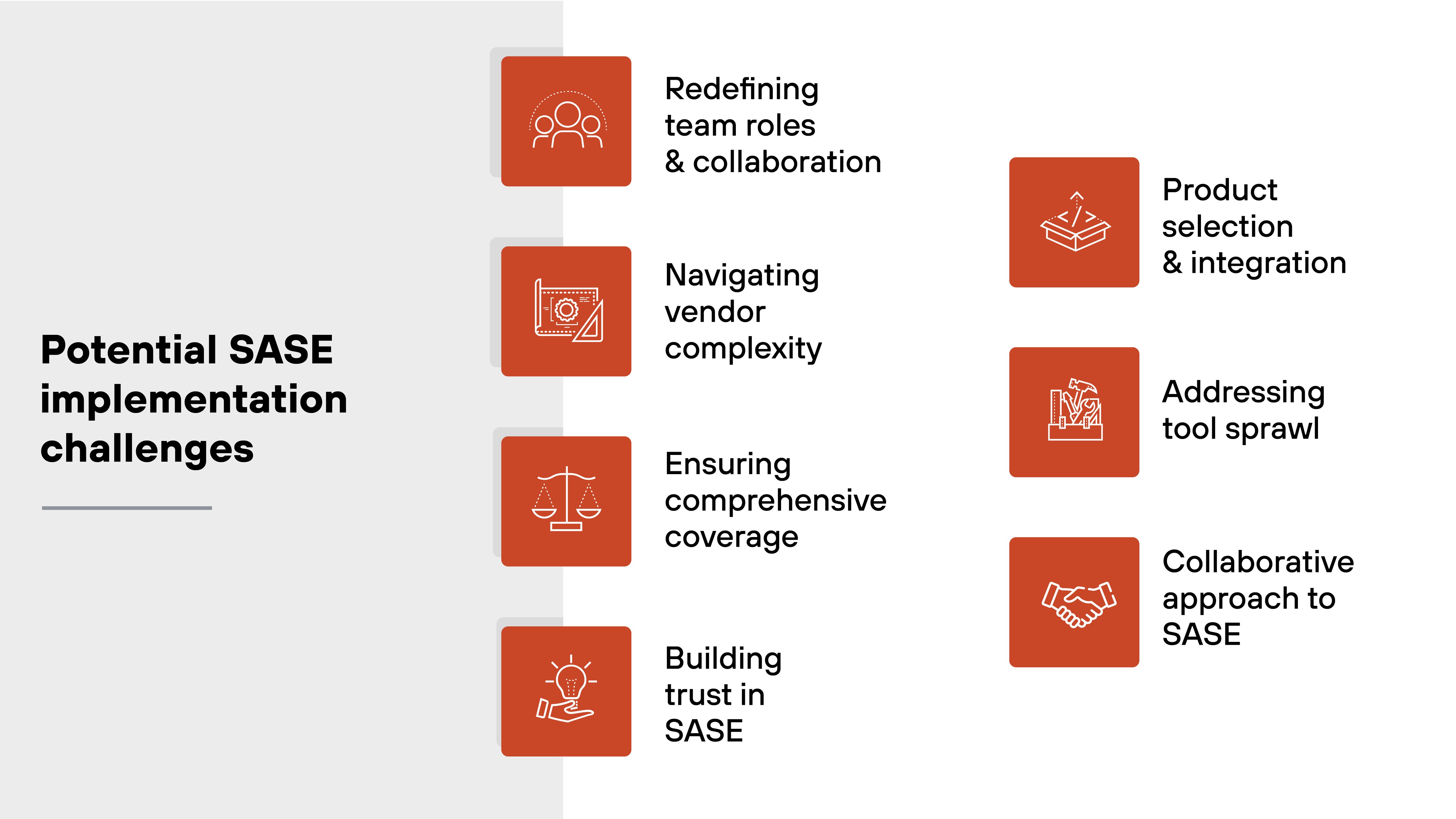

¿Cuáles son los posibles retos de la implementación de SASE?

Redefinición de las funciones y la colaboración en equipo: La implantación del perímetro de servicio de acceso seguro requiere una reevaluación de las funciones dentro del entorno de TI, especialmente en configuraciones de nube híbrida. Es esencial mejorar la colaboración entre los equipos de redes y seguridad, lo que puede poner en tela de juicio los límites tradicionales de las funciones.

Navegar por la complejidad de los proveedores: Gracias a la capacidad de SASE para combinar diversas herramientas y metodologías, las organizaciones pueden navegar con mayor eficacia por el complejo panorama de los productos puntuales y las herramientas de seguridad, alineándose con sus objetivos de transformación.

Garantizar una cobertura exhaustiva: El Perímetro de servicio de acceso seguro ofrece un enfoque consolidado, pero determinadas situaciones, sobre todo en configuraciones con muchas sucursales, pueden requerir una combinación de soluciones en la nube y locales para garantizar una red y una seguridad sin fisuras.

Crear confianza en SASE: A pesar de sus ventajas, algunos profesionales siguen desconfiando de la transición a un perímetro de servicio de acceso seguro, sobre todo en escenarios de nube híbrida. Es fundamental contratar a proveedores de SASE acreditados.

Selección e integración de productos: Para las empresas con equipos de TI compartimentados, la implantación de SASE puede implicar la selección e integración de varios productos para satisfacer por separado las necesidades de red y seguridad, garantizando una funcionalidad complementaria para agilizar las operaciones.

Abordar la proliferación de herramientas: La transición a un modelo de perímetro de servicio de acceso seguro centrado en la nube puede hacer que algunas herramientas existentes resulten redundantes. Identificar y mitigar estas redundancias es esencial para evitar la fragmentación de capacidades y garantizar una infraestructura tecnológica cohesionada.

Enfoque colaborativo hacia el SASE: El éxito de la implementación de SASE depende de la colaboración entre los profesionales de la seguridad y de las redes. Su experiencia combinada ayuda a garantizar que los componentes de vanguardia del perímetro de servicio de acceso seguro se alineen con los objetivos más amplios de la organización, optimizando los beneficios de la tecnología.

Cómo elegir un proveedor de SASE y en qué fijarse

La elección de un proveedor de SASE es una decisión estratégica que afecta en gran medida a la seguridad de la red y a la agilidad operativa de su organización.

He aquí cómo elegir con conocimiento de causa:

Evaluar las capacidades de integración

Dado que SASE combina numerosas funciones de red y seguridad en un único servicio unificado en la nube, es esencial seleccionar un proveedor que ofrezca una solución verdaderamente integrada, en lugar de un paquete de servicios dispares cosidos juntos.

Las soluciones integradas ofrecen una gestión más fluida y una mayor eficacia de la seguridad.

Evaluar el alcance global de la red del proveedor

Los servicios de SASE se prestan a través de la nube, por lo que la presencia mundial del proveedor es fundamental para reducir la latencia y garantizar a los usuarios de todo el mundo un acceso fiable y rápido a los recursos de red.

Considere la escalabilidad y flexibilidad de la solución

A medida que su empresa crezca, sus necesidades de red evolucionarán. Un proveedor de SASE debe ofrecer soluciones escalables que puedan crecer con su negocio sin requerir inversiones adicionales significativas en hardware o cambios en la infraestructura existente.

Verificar la confianza cero y las capacidades de seguridad continua

Zero Trust, confianza cero, es un principio fundamental de SASE, que se centra en la verificación continua de la confianza antes de conceder el acceso a cualquier recurso. Asegúrese de que la solución incorpora la aplicación de políticas en tiempo real y basadas en el contexto.

Compruebe las funciones de conformidad y protección de datos

Para las empresas de sectores regulados, el cumplimiento de las normas y reglamentos pertinentes no es negociable. Los proveedores de SASE no sólo deben cumplir estas normas, sino también ayudarle a cumplirlas mediante sólidas medidas de protección de datos y seguridad.

Evalúe las garantías de rendimiento y fiabilidad del proveedor

Examine los acuerdos de nivel de servicio (SLA) ofrecidos por el proveedor de SASE. Los acuerdos de nivel de servicio son una prueba del compromiso del proveedor con el tiempo de actividad, la fiabilidad y el rendimiento.

Analizar la facilidad de gestión y la visibilidad operativa

La gestión eficaz y la visibilidad de todos los servicios de red y seguridad son cruciales. Una buena solución SASE ofrece un panel centralizado para supervisar y gestionar la red distribuida.

Tenga en cuenta la reputación del proveedor y la atención al cliente

La reputación de un proveedor en el mercado puede ser un buen indicador de la calidad de su servicio y de la satisfacción del cliente. Además, un servicio de atención al cliente atento y bien informado es vital, especialmente cuando se implementan soluciones complejas como SASE.

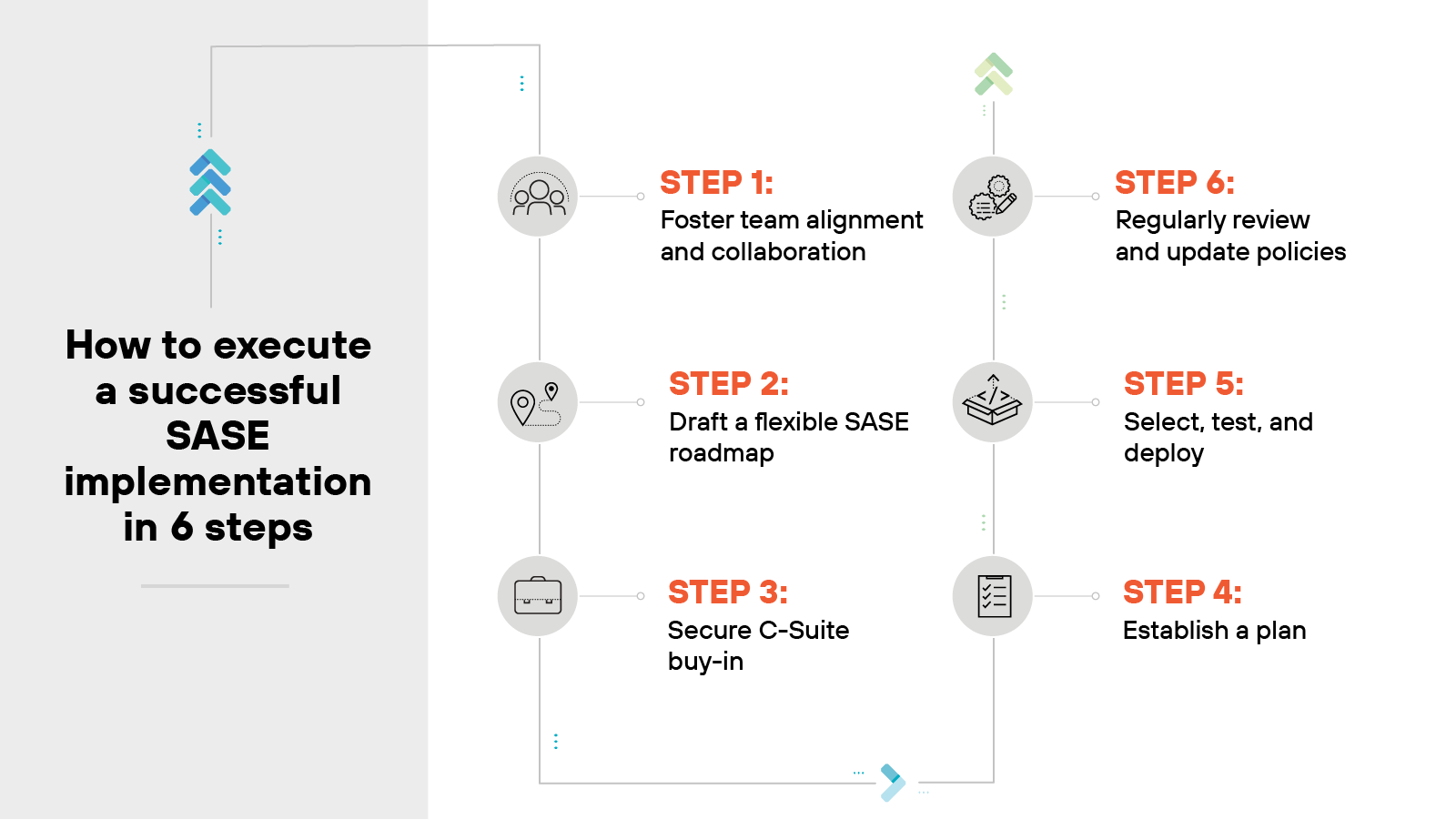

Cómo ejecutar con éxito la implementación de SASE en 6 pasos

La aplicación eficaz del SASE requiere un enfoque estructurado y una gran atención a la colaboración y la planificación estratégica.

Vamos a esbozar un proceso de seis pasos para guiar a su organización a través de una implementación exitosa:

Paso 1: Fomentar la alineación y la colaboración del equipo

Para implantar eficazmente SASE, es absolutamente necesario que los equipos de redes y seguridad colaboren estrechamente.

Históricamente, estos equipos han tenido prioridades distintas: las redes se centran en la velocidad, la seguridad hace hincapié en la protección frente a las amenazas.

Utilizando la evolución de DevOps como modelo, combine los puntos fuertes de estos equipos para lograr un objetivo unificado.

Confíe en el liderazgo experto y en los proveedores de SASE para la educación y el apoyo a la formación para fusionar disciplinas.

Paso 2: Elaborar una hoja de ruta flexible para el SASE

Adoptar SASE no significa que tenga que hacer una revisión instantánea.

Integre el perímetro de servicio de acceso seguro de forma progresiva, en consonancia con las iniciativas de TI y los objetivos empresariales. Y no dude en colaborar con los proveedores o MSP en el desarrollo de una hoja de ruta para asegurarse de que se adapta a las necesidades dinámicas de la empresa.

Tanto si está modernizando SD-WAN como mejorando la seguridad, utilice SASE como vehículo tanto para la convergencia como para la progresión.

Paso 3: Garantizar la participación de la alta dirección

Logre el apoyo corporativo a SASE es vital.

Resalte las ventajas similares a las aplicaciones basadas en la nube, haga hincapié en el retorno de la inversión y subraye la menor necesidad de contar con varios proveedores.

Importante: Destaque la seguridad integral que aporta el modelo, sobre todo ante la escalada de amenazas.

A medida que avancen los proyectos, mida e informe de los éxitos en diversas métricas.

Paso 4: Establecer un plan

Empiece por determinar claramente los objetivos de SASE adaptados a los retos específicos de su organización.

A continuación, analice la configuración actual de la red, identifique las áreas de mejora y lleve a cabo una auditoría de competencias y tecnología para asegurarse de que su equipo está preparado para la transición.

Paso 5: Seleccionar, probar e implementar

Identifique e incorpore soluciones SASE aptas y compatibles con las tecnologías existentes.

Dé prioridad a las soluciones que se integren perfectamente con sus herramientas actuales.

No olvide: Antes de una implantación a gran escala, pruébalos en un entorno controlado para garantizar su eficacia.

Paso 6: Supervisar, optimizar y evolucionar

Una vez implementados, mantenga sólidos mecanismos de apoyo. Evalúe continuamente la configuración de SASE, ajustándola en función de los comentarios, las tendencias tecnológicas emergentes y las necesidades cambiantes de la organización.

¿Cuáles son los mitos más comunes sobre SASE?

A pesar de todas sus ventajas, sigue habiendo muchas ideas equivocadas y mitos sobre el SASE.

Probablemente porque aún es relativamente nuevo, por lo que el concepto está evolucionando. Además, los modelos tradicionales de redes y seguridad suelen estar más compartimentados, lo que hace que el enfoque integral y convergente de SASE resulte poco familiar y, en ocasiones, demasiado amplio.

La confusión se ve a menudo agravada por un marketing agresivo que puede estirar o simplificar en exceso lo que realmente abarca el perímetro de servicio de acceso seguro.

Así pues, aclaremos algunos mitos comunes sobre el SASE y ofrezcamos una imagen más clara de lo que realmente ofrece el SASE:

SASE es una VPN basada en la nube.

SASE no es más que una ligera mejora de SD-WAN.

Sólo las grandes empresas se benefician del SASE.

Las soluciones SASE son exclusivas para entornos remotos.

SASE compromete la seguridad local a cambio de las ventajas de la nube.

Adoptar SASE significa renunciar a otras tecnologías de seguridad.

SASE es una VPN basada en la nube.

SASE proporciona un conjunto completo de servicios de red y seguridad que van más allá del alcance de una VPN tradicional.

Dado que incorpora diversas funcionalidades, SASE ofrece una plataforma unificada para amplias necesidades de seguridad y de red. Lo que supera con creces las capacidades de una VPN estándar.

SASE no es más que una ligera mejora de SD-WAN.

Definitivamente, SASE no es solo una actualización de SD-WAN con algunas funciones de seguridad.

En realidad, el perímetro de servicio de acceso seguro marca un cambio fundamental en la integración de redes y seguridad en la nube. Al fusionar una red escalable con la seguridad basada en funciones en un solo servicio, elimina la necesidad de gestionar varios sistemas y proveedores.

El planteamiento representa realmente una transformación significativa. Orienta a las empresas hacia un modelo de seguridad de red más unificado y fácil de gestionar. Y el cambio es revolucionario porque introduce un marco escalable y ágil.

Sólo las grandes empresas se benefician del SASE.

Empresas de todos los tamaños pueden aprovechar las ventajas de SASE. Incluso para las organizaciones pequeñas y medianas, SASE puede simplificar absolutamente la gestión de la red y la seguridad.

Además: Su escalabilidad garantiza que las organizaciones puedan adaptarla a sus necesidades específicas y a su trayectoria de crecimiento.

Las soluciones SASE son exclusivas para entornos de trabajo remotos.

Aunque SASE se asocia a menudo con la facilitación del trabajo a distancia por su capacidad de acceso seguro, es igualmente beneficioso para las infraestructuras de las oficinas.

El perímetro de servicio de acceso seguro garantiza que tanto los usuarios remotos como los trabajadores en la oficina tengan un acceso seguro y constante a los recursos de la nube. Defiende contra las amenazas independientemente de la ubicación física.

SASE compromete la seguridad local a cambio de las ventajas de la nube.

Una arquitectura SASE no impone un enfoque exclusivamente centrado en la nube.

En realidad, las organizaciones pueden integrar las soluciones SASE con sistemas locales —como los cortafuegos de nueva generación— y optimizar el rendimiento y la seguridad en función de requisitos específicos.

Adoptar SASE significa renunciar a otras tecnologías de seguridad esenciales.

Aunque el perímetro de servicio de acceso seguro ofrece un amplio espectro de soluciones de seguridad, no elimina la necesidad de tecnologías complementarias como la detección y respuesta de endpoints o la protección de cargas de trabajo en la nube.

Implantar SASE no significa dejar de lado otros componentes de seguridad cruciales. Se trata de integrarlos para lograr una postura de seguridad holística.

Cómo funciona SASE con tecnologías complementarias

Dado que SASE tiene una arquitectura tan flexible, es versátil en diversas aplicaciones y entornos.

El perímetro de servicio de acceso seguro se integra especialmente bien con sistemas que admiten arquitecturas de red distribuidas y basadas en la nube.

Puede funcionar fácilmente con tecnologías como servicios en la nube, redes móviles y sistemas IoT, que se benefician de la capacidad de SASE para proporcionar una gestión centralizada de la seguridad en diversos entornos.

Echemos un vistazo a cómo funciona SASE con las soluciones 5G, IoT y DLP.

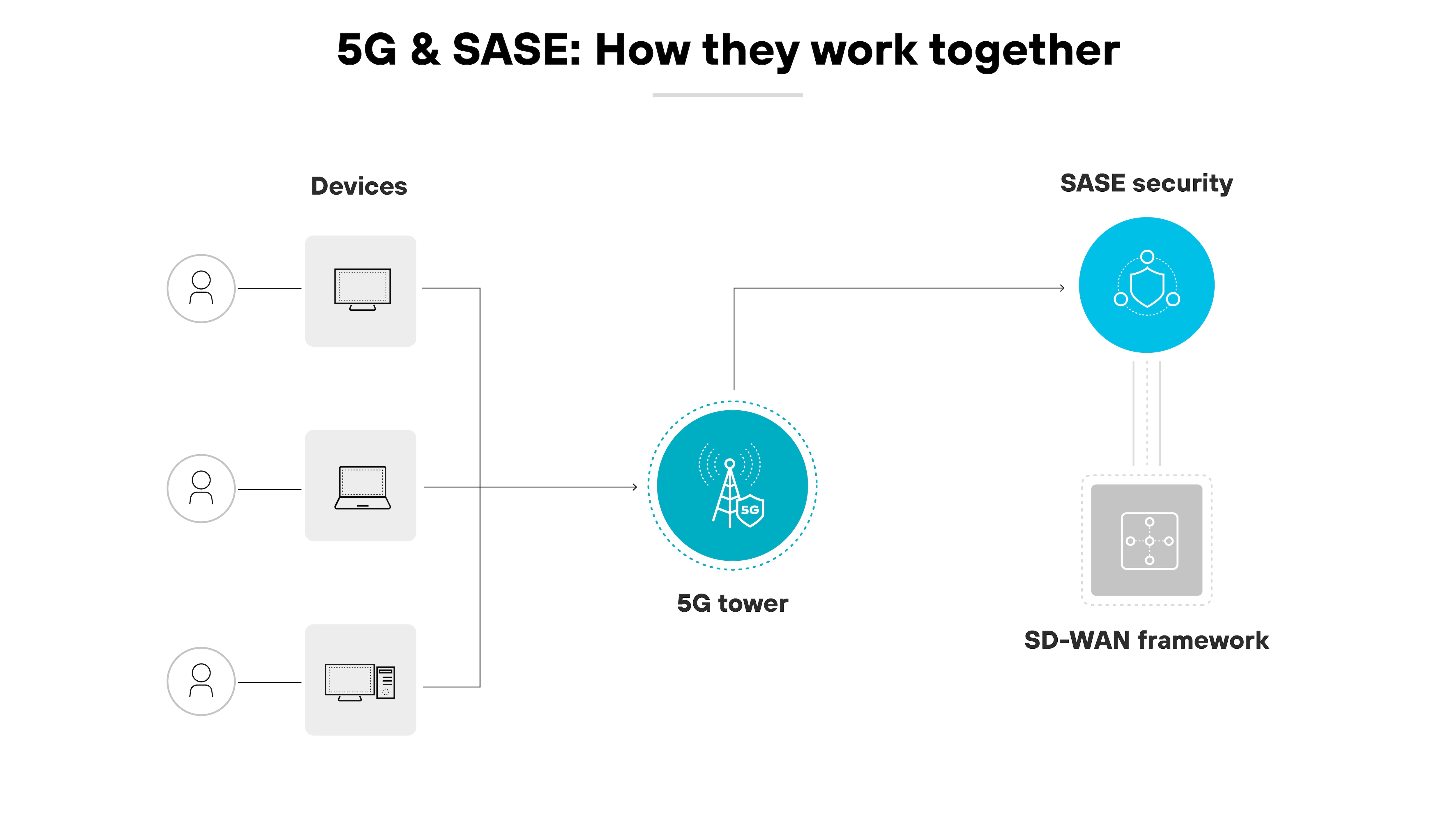

Cómo colaboran SASE y 5G

5G revoluciona las redes móviles con velocidad y latencia reducida. Y a medida que las redes 5G evolucionan más allá de las arquitecturas tradicionales, se hace acuciante la necesidad de abordar nuevos retos de seguridad.

SASE es una solución potencial porque ofrece un marco de seguridad centralizado adaptado a la naturaleza dinámica de las redes modernas.

Cuando se integra con 5G, SASE optimiza el potencial de la red sin comprometer la seguridad. Enrutando el tráfico 5G a través de una plataforma SASE, las empresas pueden aplicar medidas de seguridad coherentes y lograr una mayor eficiencia operativa.

De este modo, los usuarios pueden acceder a los recursos corporativos desde diversas ubicaciones. Y cada conexión se somete a una rigurosa validación.

El componente SD-WAN de SASE aumenta aún más este efecto.

5G y SASE se combinan para proporcionar un marco seguro y de alto rendimiento que facilita la comunicación rápida y segura a través de redes extendidas.

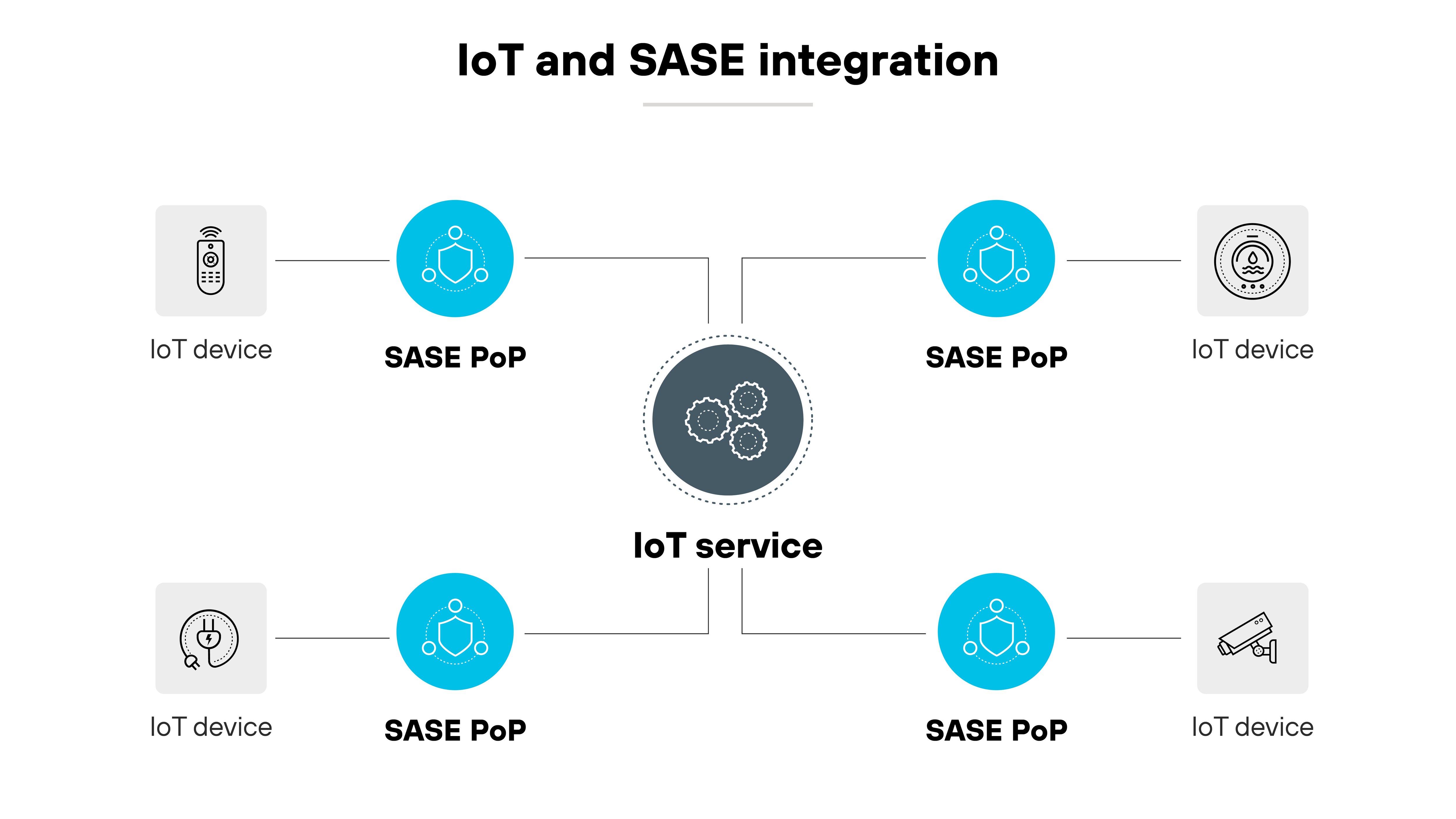

Cómo se integra IoT con SASE

Los sistemas IoT heredados dependen en gran medida de redes centralizadas de proveedores de servicios, lo que conlleva un enrutamiento intrincado y la posibilidad de una mayor latencia.

La amplia difusión de dispositivos y datos IoT a través de nubes multirregionales agrava estos problemas.

Afortunadamente, el perímetro de servicio de acceso seguro es experto en gestionar la naturaleza distribuida de IoT.

Al converger los servicios de red y seguridad virtualizados, SASE ofrece un control centralizado de las políticas. Agiliza el enrutamiento de los datos y los salvaguarda con independencia de su origen o destino.

Al acercar la seguridad a las fuentes de datos, SASE utiliza puntos de presencia (PoP) distribuidos para autenticar el acceso en función de los distintos atributos del dispositivo. Y la postura descentralizada mejora la seguridad de IoT, reduce la latencia y se ajusta a las normativas regionales sobre datos.

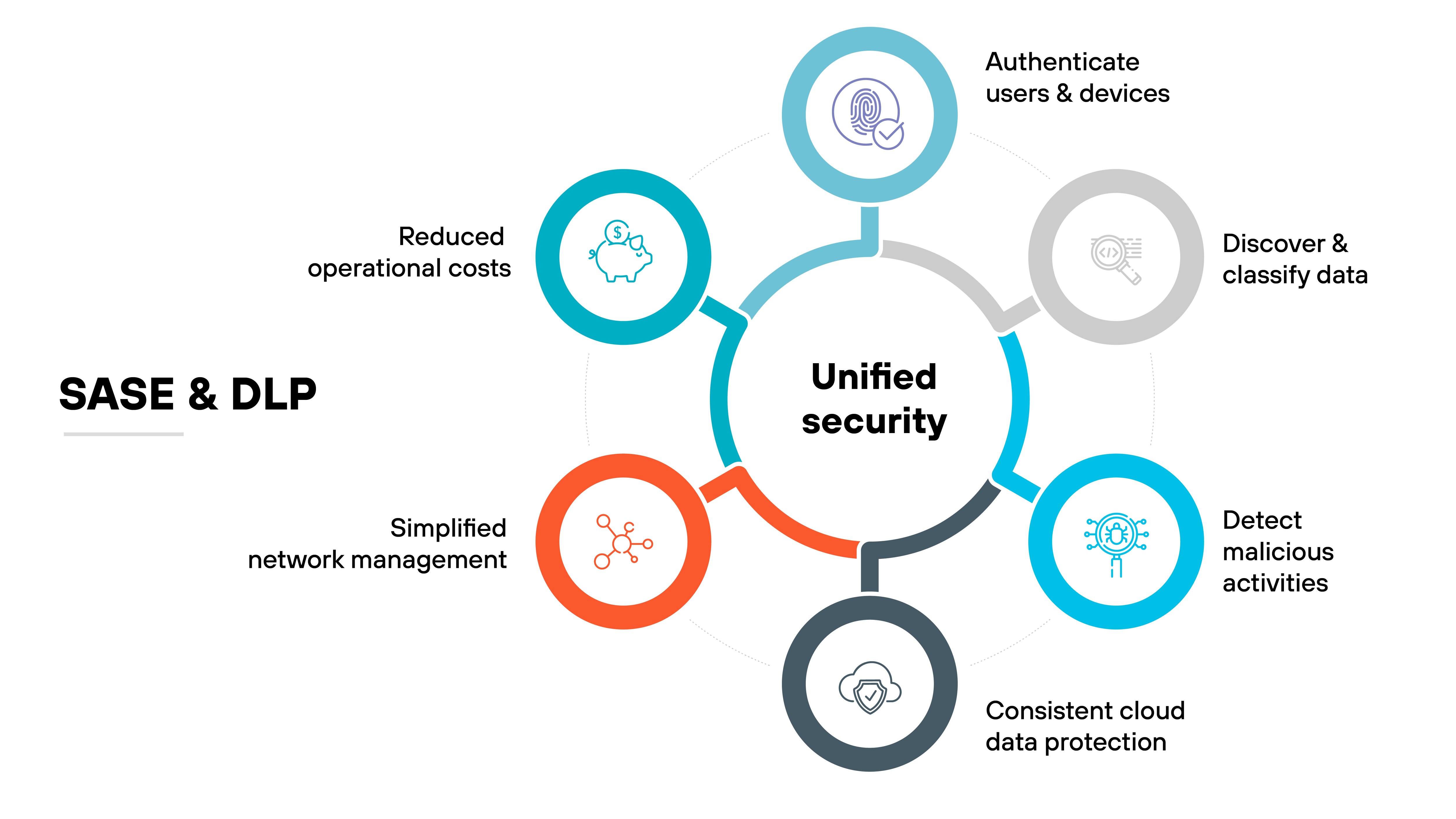

Protección de datos con SASE y DLP

Los datos están en todas partes, desde la nube hasta los dispositivos móviles.

Y los métodos tradicionales de prevención de pérdida de datos (DLP) no ofrecen protección suficiente para los entornos informáticos modernos y altamente distribuidos.

A menudo no son lo suficientemente ágiles para gestionar la naturaleza dispersa de los datos. Esto puede dificultar la identificación y clasificación de información sensible.

Aquí es donde entra en juego SASE.

Combina DLP y seguridad avanzada en un marco unificado nativo de la nube. Esta configuración permite aplicar políticas de seguridad precisas directamente a los datos a medida que se desplazan por las redes.

Por no hablar de que SASE mejora la visibilidad y el control de los datos sensibles. Lo que se traduce en una protección sólida que se adapta sin problemas a infraestructuras informáticas complejas y ciberamenazas en evolución.

Comparación de SASE con otras soluciones tecnológicas y de seguridad

| Característica | SD-WAN | SASE | CASB | ZTE | sobre ZTNA | SSE | Seguridad de redes tradicionales | Cortafuegos | SEGURIDAD ZERO TRUST | VPN |

|---|---|---|---|---|---|---|---|---|---|---|

| Integración de redes y seguridad | Limitada; se centra principalmente en la conectividad | Completa; integra la conexión en red con una amplia gama de servicios de seguridad | Limitado a las aplicaciones en la nube | Integra las redes con la seguridad centrada en la nube | Parte del marco más amplio de SASE | Se centra en la seguridad y no tanto en las redes | Separada; las configuraciones tradicionales no integran ambas | Limitada; filtra principalmente el tráfico | Enfoque de seguridad que puede formar parte de soluciones más amplias | Proporciona principalmente acceso seguro a la red |

| Enfoque en la implementación | Conectividad de sucursales | Conectividad sin fisuras en varios entornos | Seguridad para aplicaciones SaaS | Amalgama de funciones de red y seguridad centrada en la nube | Modelo de seguridad específico centrado en el control de acceso dentro de SASE | Servicios de seguridad como SWG, CASB y ZTNA sin elementos de red | Basado en un perímetro fijo y seguro, normalmente dentro de instalaciones físicas | Actúa como guardián de la red | Garantiza la autenticación y autorización de todas las solicitudes de acceso | Conexiones seguras a través de servidores centralizados |

| Ventaja principal | Optimiza y gestiona las conexiones de red distribuidas | Conectividad segura y optimizada para diversos entornos, incluidos los móviles y la nube | Amplía la seguridad a las implementaciones basadas en la nube | Centrado en Zero Trust como un servicio integral | Garantiza una validación rigurosa de las solicitudes de acceso | Racionaliza varias medidas de seguridad bajo un mismo control | Se basa en hardware físico y defensas basadas en la ubicación | Controla el tráfico en función de normas predefinidas | Sin confianza implícita; verificación rigurosa y continua | Cifra las conexiones para proteger los datos en tránsito |

| Idoneidad para entornos de trabajo modernos | Adecuado para oficinas tradicionales | Muy adecuado para equipos remotos y dispersos | Adecuado para organizaciones que hacen mucho uso de SaaS | Adecuado para organizaciones que adoptan un marco Zero Trust | Parte fundamental para el acceso remoto seguro en entornos de trabajo modernos | Aborda la seguridad en entornos periféricos y remotos | Menos adecuado debido a que el perímetro fijo se vuelve redundante | Filtrado de tráfico básico menos adecuado para entornos digitales complejos | Esencial para garantizar la seguridad en redes descentralizadas | Adecuado pero puede introducir latencia debido a la dependencia del servidor central |

- SASE frente a CASB: ¿En qué se diferencian?

- SASE frente a SSE: ¿En qué se diferencian?

- SASE frente a Cortafuegos: ¿En qué se diferencian?

- SASE frente a VPN: ¿En qué se diferencian?

- Cómo pueden colaborar Zero Trust y SASE

- SASE frente a ZTE: ¿En qué se diferencian?

- SD-WAN frente a SASE: ¿en qué se diferencia?

- SASE y puerta de enlace web segura: ¿Qué relación tienen?

- SD-WAN frente a SASE frente a SSE: ¿Cuáles son las diferencias?

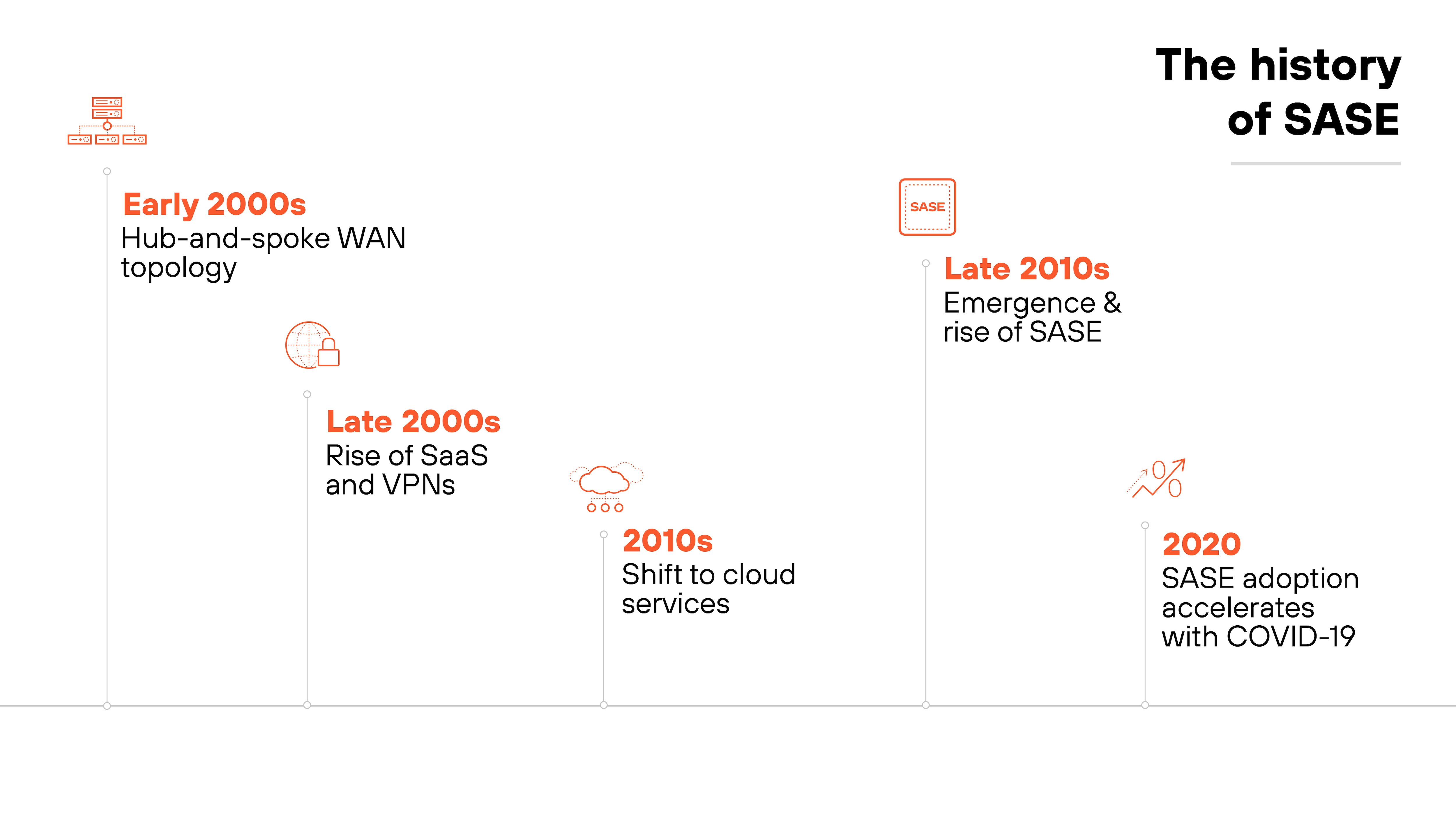

¿Cuál es la historia de SASE?

Históricamente, las empresas se basaban en una topología de red de área extensa (WAN) de tipo hub-and-spoke, con servidores centralizados y costosas líneas que conectaban las oficinas remotas.

A medida que se popularizaron las aplicaciones de software como servicio (SaaS) y las redes privadas virtuales (VPN), las empresas trasladaron las aplicaciones a la nube.

Los cortafuegos de las sucursales empezaron a aplicar políticas de seguridad al tiempo que optimizaban el tráfico.

Con el crecimiento de los servicios en la nube, disminuyó la dependencia de los recursos locales. Lo que significaba que las ineficiencias del acceso tradicional a la red se hacían evidentes.

Para hacer frente a estos retos surgió la tecnología SASE, que integra múltiples tecnologías de red y seguridad en una única solución.

El cambio hacia soluciones de red y seguridad integradas se hizo crucial cuando las aplicaciones SaaS clave, como Microsoft Office 365, se trasladaron a Azure, impulsando la necesidad de una gestión e inspección del tráfico más eficaces.

La pandemia del COVID-19 aceleró la adopción de SASE a medida que aumentaba el trabajo a distancia y la seguridad de las redes se convertía en algo primordial.

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA