-

- ¿Qué hace un cortafuegos?

- Tipos de cortafuegos

- Características de los cortafuegos

- Ventajas de los cortafuegos

- Retos cortafuegos

- Amenazas y vulnerabilidades de los cortafuegos

- Configuración de cortafuegos

- Arquitectura de cortafuegos

- Reglas del cortafuegos

- Mejores prácticas de cortafuegos

- ¿Qué es el cortafuegos como servicio (FWaaS)?

- Comparación de cortafuegos con otras tecnologías de seguridad

- Historia de los cortafuegos

- Preguntas frecuentes

Contenido

-

La historia de los cortafuegos | ¿Quién inventó el cortafuegos?

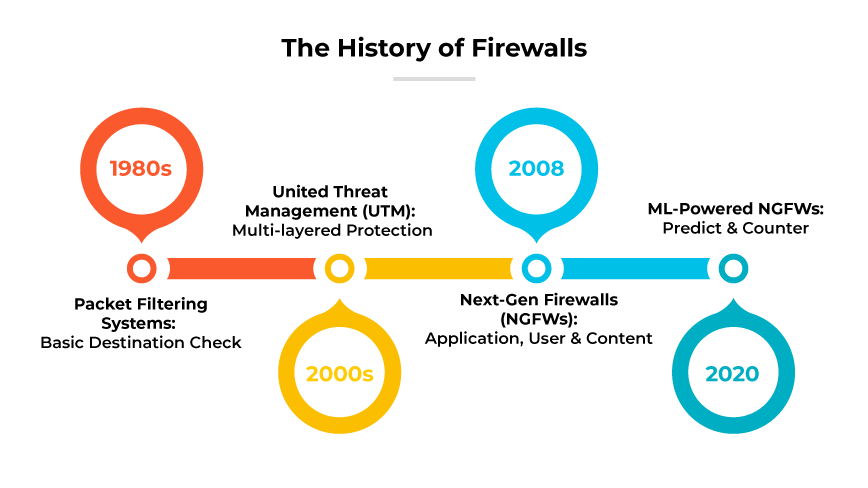

- Cronología de la historia de los cortafuegos

- Historia Antigua-1980s: Predecesores de los cortafuegos

- 1990s: Primera generación de cortafuegos: cortafuegos con filtrado de paquetes

- Principios de la década de 2000: Segunda generación de cortafuegos-Stateful Firewalls

- 2008: Tercera generación de cortafuegos-Cortafuegos de nueva generación

- 2020: Cuarta generación de cortafuegos: NGFW con tecnología ML

- Historia de los cortafuegos Preguntas frecuentes

-

IPS. vs. IDS vs. cortafuegos: ¿Cuáles son las diferencias?

- ¿Qué es un cortafuegos?

- ¿Qué es un sistema de detección de intrusos (IDS)?

- ¿Qué es un sistema de prevención de intrusiones (IPS)?

- ¿Cuáles son las diferencias entre un cortafuegos, un IDS y un IPS?

- ¿Cuáles son las similitudes entre un cortafuegos, un IDS y un IPS?

- ¿Pueden funcionar juntos un cortafuegos y un IDS o IPS?

- Preguntas frecuentes sobre IDS vs. IPS vs. cortafuegos

¿Qué es un cortafuegos? | Definición de cortafuegos

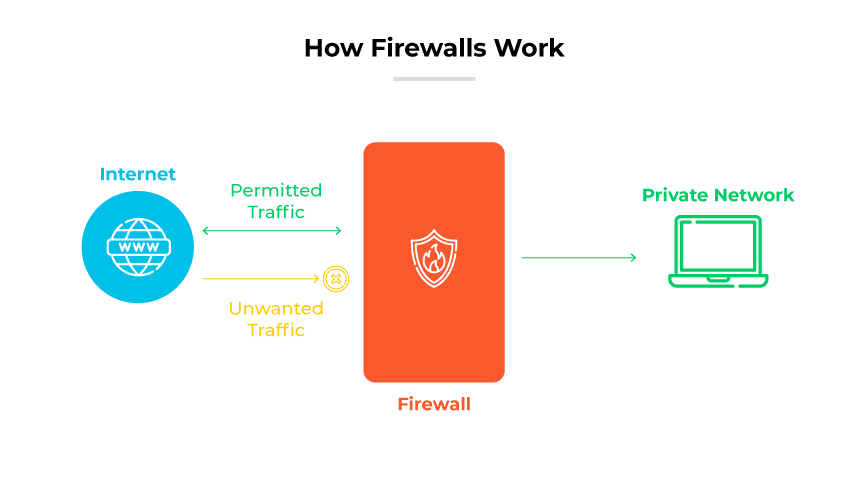

Un cortafuegos es una solución de seguridad de red que supervisa y regula el tráfico basándose en normas de seguridad definidas y acepta, rechaza o desecha el tráfico en consecuencia.

Contenido

Los cortafuegos actúan como barreras entre las redes privadas y las externas, comprobando y filtrando los datos en función de las normas de seguridad establecidas. Mediante estas reglas, los cortafuegos deciden si deben permitir, bloquear o descartar los datos para proteger la red. Los factores de forma incluyen hardware, software o una mezcla de ambos. Este proceso garantiza que sólo acceda el tráfico seguro y legítimo.

¿Qué hace un cortafuegos?

La función de un cortafuegos es asegurar los hosts de la red supervisando y gestionando el flujo de tráfico. Los hosts de red son dispositivos (por ejemplo, ordenadores) que se comunican dentro de una red. Sus intercambios pueden producirse dentro de una red interna o entre redes internas y externas.

El papel de un cortafuegos en la ciberseguridad es primordial. Sirve como primera línea de defensa, escudriñando y controlando el tráfico de la red para frustrar posibles ciberamenazas. Al mantener una barrera vigilante entre las redes fiables y las que no lo son, los sistemas de cortafuegos son fundamentales para garantizar la seguridad digital de los activos y los datos de una organización.

Los cortafuegos filtran y examinan los paquetes en función de sus conjuntos de reglas. Si un paquete no cumple los criterios establecidos, se deniega la entrada. Un paquete es una pieza de datos formateada y equipada para su transmisión en línea. Los paquetes transportan todos los datos transferidos por Internet. Contienen datos básicos, información sobre el origen de los datos, el puerto de destino y otros detalles relevantes.

La inspección de paquetes con seguimiento de estado es un concepto fundamental. Cada paquete se examina en el contexto de su sesión de origen. Esto garantiza que se conoce el recorrido de cada paquete -origen, destino y camino que ha seguido-, lo que permite una evaluación exhaustiva frente a posibles amenazas.

Los cortafuegos se basan en múltiples tecnologías y metodologías para distinguir el tráfico de red legítimo de la actividad potencialmente maliciosa. Fundamentalmente, el acceso con privilegios mínimos estipula que las entidades sólo deben acceder a lo que necesitan. Al establecer políticas acordes con este principio, los usuarios no introducen amenazas inadvertidamente.

También llevan a cabo rigurosas inspecciones de tráfico. Comparan los datos entrantes con las bases de datos de firmas de amenazas conocidas. Si el tráfico coincide con un patrón de amenaza conocido, se bloquea. Es importante señalar que confiar únicamente en las firmas conocidas no es suficiente debido a la naturaleza dinámica de las ciberamenazas. Las soluciones deben actualizar constantemente las bases de datos con los patrones de amenazas emergentes y emplear métodos avanzados para detectar amenazas nunca antes vistas.

La forma en que un cortafuegos trata el tráfico de red entrante y saliente es distinta. El tráfico entrante, o norte-sur, procede de fuentes externas como Internet. Como este tráfico puede transportar URL maliciosas o malware, los cortafuegos lo inspeccionan a fondo, comprobando si hay amenazas y asegurándose de que ningún elemento dañino penetre en el perímetro. Este-oeste, o tráfico interno, se mueve entre diferentes secciones de una red interna. Aunque pueda parecer más seguro, es crucial inspeccionar este tráfico porque las amenazas pueden eludir el perímetro o entrar por otros medios.

Profundice en cómo los cortafuegos examinan y filtran el tráfico de red para garantizar que sólo pasa el tráfico autorizado y seguro leyendo, ¿Qué hace un cortafuegos? | Cómo funcionan los cortafuegos.

Tipos de cortafuegos

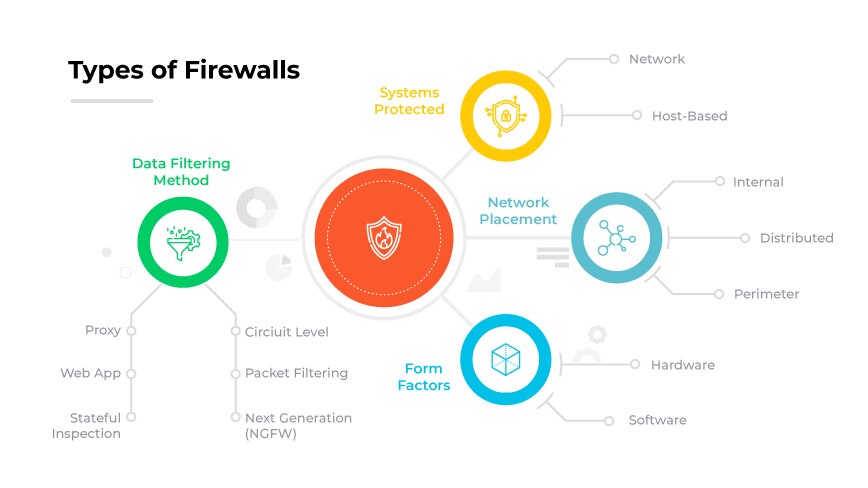

Los cortafuegos suelen clasificarse en función de los sistemas que protegen, los factores de forma, la ubicación dentro de una infraestructura de red o la forma en que filtran los datos.

Tipos de cortafuegos por sistemas protegidos

Cortafuegos de red

Protege toda una red supervisando y controlando el tráfico entrante y saliente en función de políticas de seguridad predeterminadas.

Cortafuegos basado en host

Instalados en dispositivos o hosts individuales, supervisan el tráfico entrante y saliente de ese dispositivo específico.

Tipos de cortafuegos por factores de forma

Cortafuegos de hardware

Un cortafuegos de hardware es un dispositivo físico individual instalado entre los elementos de la red y los dispositivos conectados.

Cortafuegos de software

Un cortafuegos de software es un factor de forma de software en lugar de un aparato físico, que puede implementarse en servidores o máquinas virtuales para proteger entornos de nube.

Los tipos incluyen cortafuegos de contenedor, cortafuegos virtuales (también conocidos como cortafuegos de nube) y cortafuegos de servicios gestionados.

Descubra cómo se pueden implementar cortafuegos de software en servidores o máquinas virtuales para proteger entornos de nube leyendo nuestro artículo, ¿Qué es un cortafuegos de software?

Tipos de cortafuegos por ubicación dentro de la infraestructura de red

Cortafuegos interno

Se colocan dentro de una red, en lugar de en el borde, para proteger contra las amenazas internas.

Cortafuegos distribuido

Se trata de un enfoque escalable, en el que la solución se distribuye a través de múltiples dispositivos o servidores.

Cortafuegos perimetral

Situado en el borde o límite de una red, este cortafuegos controla el tráfico que entra o sale de la red.

Tipos de cortafuegos por método de filtrado de datos

Cortafuegos de nueva generación (NGFW)

Una tecnología más sofisticada, NGFW combina las capacidades tradicionales con funcionalidades avanzadas como los sistemas de prevención de intrusiones (IPS) y la inspección del tráfico cifrado.

Cortafuegos de filtrado de paquetes

Esta tecnología examina cada paquete de datos enviado a la red. Si el paquete coincide con un conjunto de reglas de seguridad establecido, se permite; de lo contrario, se deniega.

Puerta de enlace a nivel de circuito

Funcionan en la capa de sesión y garantizan la validez de los paquetes en un intento de conexión. Una vez validada, se permite una conexión persistente entre redes.

Cortafuegos de aplicaciones web

Diseñada específicamente para proteger las aplicaciones web, esta solución filtra, supervisa y bloquea el tráfico HTTP hacia y desde las aplicaciones web, defendiéndolas contra amenazas como las secuencias de comandos entre sitios y la inyección SQL.

Cortafuegos Proxy

Operando en la capa de aplicación, esta solución actúa como intermediario para las peticiones de los clientes. Evalúa las solicitudes frente a un conjunto de reglas de seguridad y las bloquea o permite en consecuencia.

Cortafuegos de inspección de estado

A diferencia de los cortafuegos sin estado, éstos recuerdan las conexiones activas anteriores. Las decisiones se basan en reglas establecidas y en el contexto, haciendo un seguimiento del estado de las conexiones activas.

Descubra más detalles sobre cada tipo de cortafuegos leyendo nuestro artículo, Definición y explicación de los tipos de cortafuegos.

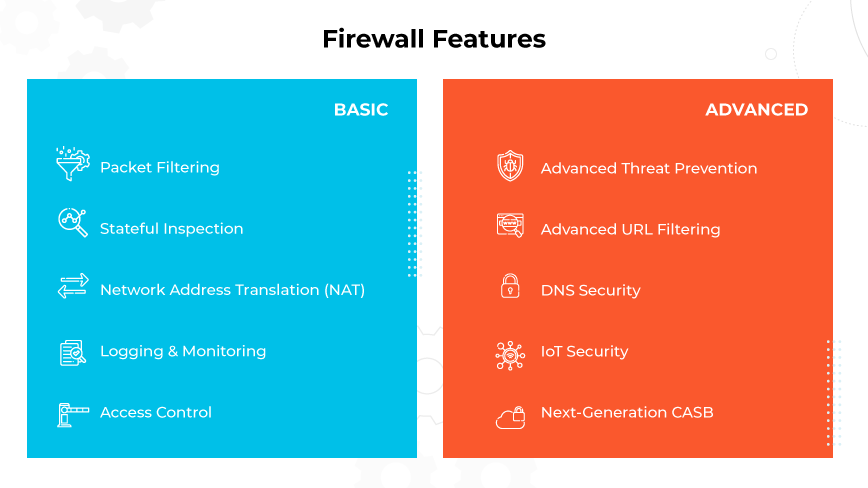

Características de los cortafuegos

Con la evolución de los tiempos, los métodos de protección empresarial deben adaptarse. Es importante tener en cuenta que los cortafuegos tradicionales proporcionan una defensa básica, pero los Cortafuegos de nueva generación (NGFW), incluidas las versiones con tecnología ML, reflejan las amenazas digitales avanzadas de hoy en día. Estos cortafuegos combinan tecnologías antiguas y nuevas para mejorar la seguridad de red.

Características básicas del cortafuegos

Filtrado de paquetes

El filtrado de paquetes evalúa los paquetes de datos cuando atraviesan un cortafuegos. Basándose en criterios predeterminados, como las direcciones IP de origen y destino o los números de puerto, el cortafuegos decide si permite o bloquea cada paquete.

Inspección de estado

La inspección de estado supervisa las conexiones activas de una red. Al rastrear el estado y los atributos de cada paquete de datos, garantiza que sólo pase el tráfico legítimo, lo que mejora la seguridad.

Traducción de direcciones de red (NAT)

NAT modifica la dirección IP de origen o de destino de los paquetes de datos. De este modo, no sólo se conservan las direcciones IP, sino que también se ocultan las estructuras internas de la red, lo que dificulta a los posibles atacantes el conocimiento de la red.

Registro y supervisión

El registro mantiene un registro de las actividades de la red. Esto proporciona información sobre los patrones de tráfico, ayudando en la evaluación de vulnerabilidades y facilitando respuestas oportunas a posibles brechas de seguridad.

Control de acceso

El control de acceso regula qué entidades pueden comunicarse con el sistema. Mediante la definición de un conjunto de reglas, los cortafuegos determinan a qué usuarios, sistemas o direcciones IP se les concede o deniega el acceso a los recursos de la red.

Funciones avanzadas de cortafuegos

Advanced Threat Prevention

Los cortafuegos modernos incorporan Advanced Threat Prevention para contrarrestar al instante los ataques de día cero. Utilizando motores de Aprendizaje profundo en línea, esta función ofrece una defensa superior contra nuevos intentos de explotación y mecanismos de mando y control. También admite flujos de trabajo automatizados para formatos de firma ampliamente aceptados.

URL Filtering avanzado

El URL Filtering avanzado de los productos cortafuegos de última generación emplea el Aprendizaje profundo en línea para analizar el tráfico web en tiempo real. Esta tecnología detiene eficazmente tanto las amenazas conocidas como las nuevas basadas en la web, como el phishing y el malware, garantizando una experiencia de navegación más segura.

DNS Security

La seguridad DNS, que se encuentra en la tecnología de cortafuegos actual, utiliza el análisis predictivo y el aprendizaje automático para frustrar los ataques sofisticados que aprovechan el DNS. Su estrecha integración con el cortafuegos automatiza las protecciones, proporcionando una visión más profunda de las amenazas y eliminando la necesidad de herramientas independientes.

IoT Security

IoT Security ofrece un sólido enfoque de seguridad de confianza cero para los dispositivos de IoT, que combina visibilidad, prevención y aplicación. Con la integración del aprendizaje automático, los cortafuegos modernos pueden segmentar las redes en función del contexto, reduciendo el riesgo y protegiendo tanto los dispositivos de IoT como los de TI de diversas amenazas.

CASB de nueva generación

La actual tecnología de cortafuegos introduce el CASB de nueva generación para asegurar las aplicaciones SaaS en tiempo real en todas las empresas. A diferencia de las soluciones CASB tradicionales, la versión de nueva generación ofrece una protección integral de los datos, adaptándose a las necesidades cambiantes de las plantillas distribuidas.

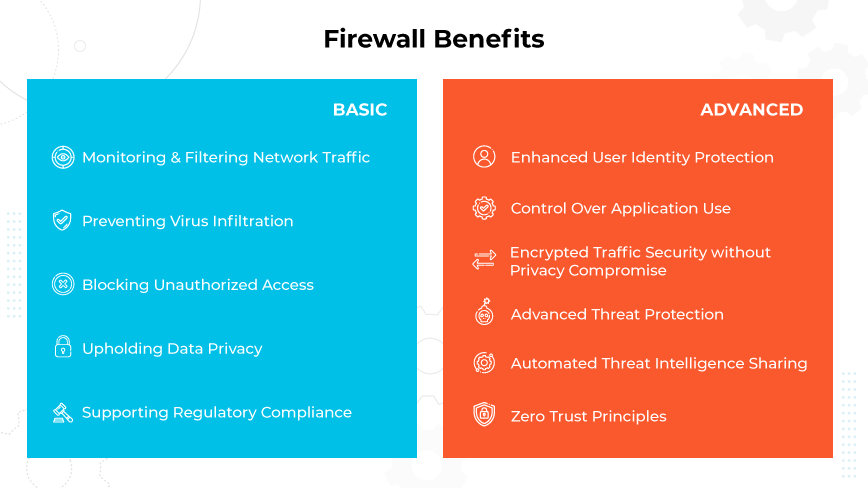

Ventajas de los cortafuegos

Ventajas básicas del cortafuegos

Supervisión y filtrado del tráfico de red

Un cortafuegos supervisa todos los paquetes de datos de una red, utilizando principalmente la inspección de estado para controlar las conexiones activas. Actuando como barrera inicial, filtra la información entrante, garantizando el bloqueo de datos o patrones dañinos, salvaguardando así la red interna.

Prevención de la infiltración de virus

Los cortafuegos, junto con el software antivirus, proporcionan una barrera eficaz contra los virus en evolución. Mediante el análisis de las cabeceras de los paquetes de datos, identifican y neutralizan los patrones maliciosos. Los cortafuegos de nueva generación (NGFW) elevan aún más esta defensa, atrapando incluso los virus más avanzados.

Bloqueo de accesos no autorizados

Dado el aumento de los intentos de acceso no autorizado, los cortafuegos actúan como guardianes de todos los puntos de entrada digitales. Los cortafuegos de red, en particular, aprovechan los controles de acceso para garantizar que sólo las fuentes de confianza interactúan con el sistema.

Defensa de la privacidad de los datos

Los cortafuegos examinan los datos que entran o salen de una red, garantizando que se impida el acceso no autorizado y que los datos privados se mantengan confidenciales. Son esenciales para proteger la información empresarial sensible de las amenazas externas en el panorama digital.

Apoyo al cumplimiento normativo

Los cortafuegos imponen una estricta protección de los datos, controlando y registrando el acceso a la información confidencial. Estos registros sirven como prueba vital para las auditorías normativas. Al mantener la integridad de los datos y ofrecer registros verificables, los cortafuegos ayudan a las organizaciones a cumplir la normativa y fomentar la confianza.

Ventajas del cortafuegos avanzado

Protección mejorada de la identidad del usuario

Los cortafuegos modernos identifican con precisión a los usuarios, garantizando que las políticas de seguridad se adaptan a las necesidades específicas de la empresa. Este control preciso permite que sólo determinados grupos de usuarios realicen tareas específicas.

Control sobre el uso de la aplicación

Los sofisticados cortafuegos pueden identificar y controlar el acceso a las aplicaciones, garantizando que sólo se utilicen las aprobadas. Este equilibrio garantiza la seguridad al tiempo que permite la flexibilidad de las aplicaciones en función de las necesidades empresariales.

Seguridad del tráfico cifrado sin comprometer la privacidad

Los cortafuegos avanzados pueden descifrar el tráfico malicioso sin comprometer la privacidad del usuario, lo que permite un escrutinio exhaustivo de las amenazas potenciales sin violar sus derechos.

Protección avanzada contra amenazas

Con la escalada de las ciberamenazas, muchos cortafuegos contemporáneos proporcionan soluciones integradas para la protección a través de varios vectores de ataque, asegurando la defensa tanto contra las amenazas conocidas como contra las emergentes.

Intercambio automatizado de inteligencia de amenazas

Algunos cortafuegos avanzados automatizan la detección de amenazas, el análisis y la respuesta, recopilando información de forma global para realizar actualizaciones de seguridad rápidas.

Principios de confianza cero

Los cortafuegos avanzados hacen hincapié en el enfoque de Confianza Cero, exigiendo una validación y autenticación coherentes para todas las acciones de la red, garantizando que se detecta y aborda cada amenaza potencial.

Explore cómo los avances modernos han dado lugar a características y ventajas aún más sofisticadas de los cortafuegos leyendo, ¿Cuáles son las ventajas de un cortafuegos?

Retos cortafuegos

Selección de un cortafuegos adecuado

El mercado ofrece varios tipos, desde el filtrado básico de paquetes hasta el avanzado de nueva generación con funciones mejoradas. El proceso de selección exige una comprensión clara de las necesidades de la organización. A menudo, las organizaciones implementan varias soluciones para garantizar un equilibrio óptimo entre seguridad, rentabilidad y rendimiento.

Configuración efectiva

Una configuración adecuada es imprescindible. Dado que no existe una configuración universal que sirva para todos, es esencial adaptar funciones como la segmentación de red, la priorización del ancho de banda y los controles de las aplicaciones. Las políticas detalladas que especifican los servicios, aplicaciones y redes permitidos son beneficiosas.

Actualizaciones periódicas

El panorama de las amenazas evoluciona constantemente. Por lo tanto, los cortafuegos requieren actualizaciones periódicas para abordar las vulnerabilidades y refrescar las definiciones de tráfico hostil. Se aconseja un calendario de revisión y actualización coherente para garantizar la máxima protección. Antes de actualizar, es esencial evaluar los impactos, como posibles interrupciones o problemas de rendimiento.

Gestión de normas y políticas

Con el tiempo y las circunstancias cambiantes, es necesario revisar las normas y las políticas. Añadir continuamente reglas puede conducir a un sistema desordenado con posibles problemas de rendimiento y vulnerabilidades potenciales. Las herramientas de gestión eficaces ofrecen información sobre qué reglas son redundantes o necesitan optimización.

Prevención de falsos positivos

Unas políticas demasiado estrictas podrían identificar erróneamente el tráfico legítimo como amenazas. Aunque las normas estrictas son preferibles a las laxas, pueden obstaculizar las actividades de los usuarios finales. Las reglas y configuraciones personalizadas se vuelven esenciales para diferenciar tipos de tráfico específicos. Con el tiempo, la comprensión de los perfiles de tráfico diarios puede reducir estos retos, ofreciendo una mejor protección.

Supervisión y gestión de alertas

La supervisión continua del rendimiento y la disponibilidad es vital. Las métricas relacionadas con el funcionamiento del dispositivo ayudan a detectar a tiempo posibles problemas. Por ejemplo, el seguimiento de los fallos de alta disponibilidad de los dispositivos puede identificar posibles errores de software o problemas de hardware antes de que se agraven.

Gestión del cambio en entornos dinámicos

Los sistemas informáticos experimentan cambios constantes. Con cada adición a la red, es necesario actualizar las normas. A veces, la documentación del proveedor puede carecer de claridad sobre los protocolos o puertos de las aplicaciones, lo que obliga a solucionar los problemas para garantizar un acceso adecuado.

Sólida gestión de parches

Existen vulnerabilidades en todos los sistemas informáticos. Un proceso integral de gestión de parches para los dispositivos de seguridad es fundamental para garantizar que las vulnerabilidades no se conviertan en un punto de brecha. La supervisión de los avisos de seguridad y la actualización periódica de las versiones de software garantizan un entorno de red fortificado.

Traducción de lógica empresarial a reglas de cortafuegos

La arquitectura inherente de los cortafuegos puede plantear problemas de traducción. Los CISO y otros ejecutivos pueden establecer intenciones de seguridad basadas en la lógica empresarial. Sin embargo, no todos los proveedores permiten traducir fácilmente esta lógica empresarial en reglas. Si el diseño no puede acomodar fácilmente esta traducción, el resultado puede ser un conjunto de reglas complejo e ineficaz.

Capa 7 Dificultad de la transición

Los cortafuegos tradicionales de Capa 3 y Capa 4 suelen acumular complejos conjuntos de reglas con el tiempo. La transición de estos sistemas arraigados a una solución de Capa 7 a nivel de aplicación puede resultar desalentadora. Este cambio requiere abandonar las viejas políticas y adoptar un enfoque más claro y lógico.

Equilibrio entre seguridad y rendimiento

Los cortafuegos gestionan e inspeccionan enormes cantidades de tráfico, convirtiéndose potencialmente en cuellos de botella de la red. A menudo, los administradores deben decidir entre funciones de seguridad mejoradas y una velocidad de red óptima. La sobrecarga de los cortafuegos puede ralentizar o detener el funcionamiento de la red, afectando a las actividades empresariales.

Depender en exceso de una única solución puede provocar problemas de rendimiento o el fallo total del sistema. Las soluciones modernas ofrecen herramientas predictivas, como AIOps, que permiten a los administradores prever los problemas de capacidad y ajustarse en consecuencia.

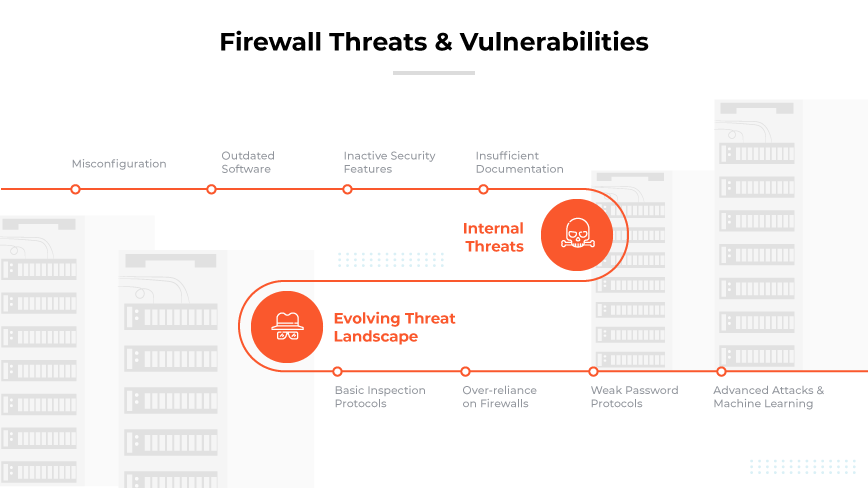

Amenazas y vulnerabilidades de los cortafuegos

Configuraciones erróneas

La eficacia de los cortafuegos depende en gran medida de su correcta configuración. Cualquier desviación o descuido durante este proceso puede dar lugar a aperturas involuntarias para entidades maliciosas. Por ejemplo, cuando no se modifican los ajustes predeterminados, el dispositivo se convierte en un objetivo más fácil. Los atacantes, al estar familiarizados con los productos populares, pueden explotar estos valores predeterminados, allanando el camino para las intrusiones cibernéticas. Revisar y ajustar regularmente las configuraciones puede ayudar a prevenir este tipo de vulnerabilidades.

Software obsoleto

La actualización continua del software es imprescindible para mantener la eficacia. Los fabricantes lanzan parches para combatir las nuevas amenazas y vulnerabilidades identificadas. Un cortafuegos que funcione con software obsoleto no sólo se vuelve susceptible a estas amenazas, sino que también puede encontrar problemas de incompatibilidad con sistemas más recientes, lo que provoca brechas de seguridad imprevistas. La actualización oportuna del software desempeña un papel fundamental en la preservación de la integridad de la protección.

Funciones de seguridad inactivas

Los cortafuegos suelen venir equipados con una serie de funciones de seguridad. Sin embargo, si no se activan, estas características permanecen inactivas, sin proporcionar ninguna protección real. Por ejemplo, es necesario activar medidas anti-spoofing para detectar y bloquear el tráfico disfrazado y malicioso. Las auditorías rutinarias del sistema pueden garantizar que todas estas herramientas están activas y funcionan de forma óptima.

Documentación insuficiente

Una documentación exhaustiva de las configuraciones, reglas y protocolos de los cortafuegos es crucial. La documentación puede ayudar a solucionar problemas, garantizar una gestión coherente de los cortafuegos y agilizar la incorporación de nuevo personal informático. En su ausencia, las organizaciones corren el riesgo de sufrir incoherencias, especialmente durante las transiciones de personal, lo que hace que los sistemas sean más susceptibles de sufrir infracciones.

Amenazas internas

Los empleados malintencionados o descontentos con el acceso al sistema pueden a veces saltarse los cortafuegos, aprovechando su conocimiento íntimo de los sistemas internos. Supervisar el tráfico interno y revisar rutinariamente los privilegios de los usuarios se convierte en algo esencial para contrarrestar estas amenazas.

Protocolos de contraseñas débiles

Las prácticas deficientes en materia de contraseñas pueden socavar significativamente la eficacia de los cortafuegos. Las contraseñas simples, fáciles de adivinar o predeterminadas son puntos de entrada atractivos para los ciberatacantes. Al instituir protocolos de contraseñas fuertes y obligar a cambiar las contraseñas con regularidad, las organizaciones pueden reducir sustancialmente esta vulnerabilidad.

Protocolos básicos de inspección

Los dispositivos tradicionales suelen basarse en métodos de inspección rudimentarios, comprobando el origen y el destino de los paquetes de datos. Los actores maliciosos pueden eludir fácilmente estos métodos utilizando técnicas como la suplantación de identidad. Por el contrario, las generaciones más recientes emplean estrategias avanzadas como la inspección profunda de paquetes, que escudriña el contenido dentro de los paquetes de datos, garantizando un escrutinio más exhaustivo del tráfico entrante.

Exceso de confianza en los cortafuegos

Aunque los cortafuegos son indispensables en el marco de la ciberseguridad de una organización, depender únicamente de ellos puede ser peligroso. Una seguridad eficaz tiene varios niveles y abarca sistemas de detección de intrusos, soluciones antimalware y auditorías de seguridad periódicas. Mediante la integración de múltiples capas de seguridad, las organizaciones pueden garantizar que, incluso si una capa se ve comprometida, las demás permanezcan intactas para neutralizar las amenazas potenciales.

Un panorama de amenazas en evolución

Confiar únicamente en las firmas de amenazas conocidas para la defensa se está volviendo insuficiente. Los avances tecnológicos han dotado a los piratas informáticos de métodos sofisticados que les permiten generar nuevas amenazas con firmas únicas o en evolución. Esta realidad exige que las soluciones se adapten rápidamente, reconociendo y contrarrestando las amenazas que no se ajustan a los perfiles tradicionales.

Ataques avanzados y aprendizaje automático

Los piratas informáticos aprovechan ahora el aprendizaje automático y la IA para mejorar sus métodos de ataque. Estas amenazas avanzadas pueden eludir las defensas tradicionales basadas en firmas, lo que exige que los cortafuegos incorporen mecanismos de detección más proactivos e inteligentes.

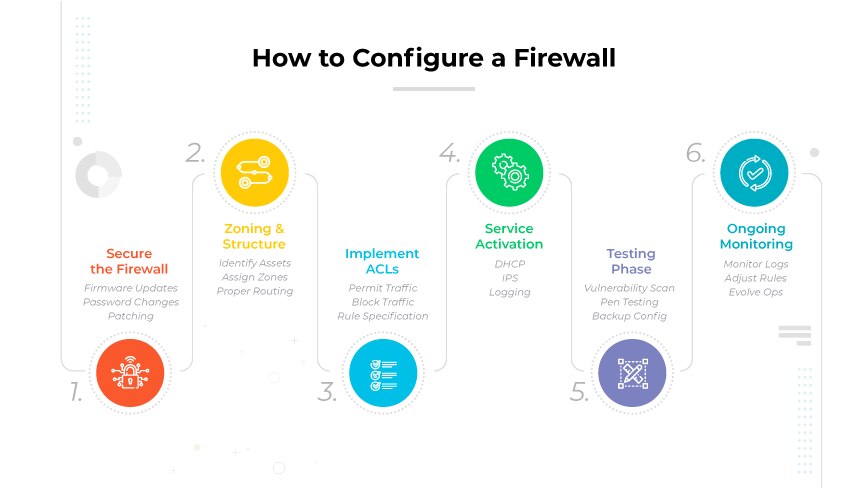

Configuración de cortafuegos

La configuración de cortafuegos implica determinar y establecer reglas, políticas y otros criterios para proteger una red. El procedimiento implica tomar decisiones sobre a qué paquetes de datos se les debe conceder o denegar el acceso en función de criterios específicos, como las direcciones IP de origen y destino o los nombres de dominio.

Cómo configurar un cortafuegos

Asegure el cortafuegos

Comience por actualizar el firmware más reciente para recibir los parches de seguridad recientes. Las cuentas de usuario y contraseñas predeterminadas deben cambiarse o desactivarse. El acceso administrativo debe restringirse, limitando la exposición a las amenazas.

Diseño de zonas cortafuegos y estructura de direcciones IP

Identifique y clasifique los activos de la red en función de sus funciones y riesgos. Por ejemplo, los servidores que interactúan con Internet deben estar en una DMZ, protegiendo la red interna. Asigne zonas a las interfaces designadas para garantizar un enrutamiento adecuado.

Implementación de listas de control de acceso (ACL)

Las ACL definen el tráfico permitido o bloqueado entre zonas. Las reglas deben ser específicas para las IP de origen y destino y los números de puerto. Finalice cada ACL con una regla "denegar todo", asegurándose de que sólo se permite el tráfico explícito.

Activar servicios adicionales y registro

Las soluciones modernas ofrecen servicios adicionales como DHCP y IPS; active los que necesite pero desactive los que no utilice. El registro es esencial: configure los cortafuegos para que envíen registros detallados a un servicio central. Estos datos ayudan a los administradores a supervisar la actividad de la red.

Probar la configuración

Tras la configuración, pruebe el cortafuegos utilizando escaneadores de vulnerabilidades y probadores de penetración. Esto confirma que el tráfico no deseado está bloqueado y que el tráfico legítimo pasa. Asegure una copia de seguridad de la configuración para una rápida recuperación.

Seguimiento y gestión continuos

Supervise continuamente los registros y las alertas para una seguridad óptima. Ajuste las reglas a medida que evolucionen las amenazas o cambien las operaciones de la red. Documente todos los cambios y actualizaciones para mayor claridad y responsabilidad.

La salud, como el uso de la CPU y la memoria, es primordial. Herramientas como AIOps no sólo supervisan la adecuación de los cortafuegos a las mejores prácticas de seguridad, sino que también evalúan su salud a lo largo del tiempo. Los análisis predictivos pueden señalar problemas potenciales, ayudando a una reparación proactiva.

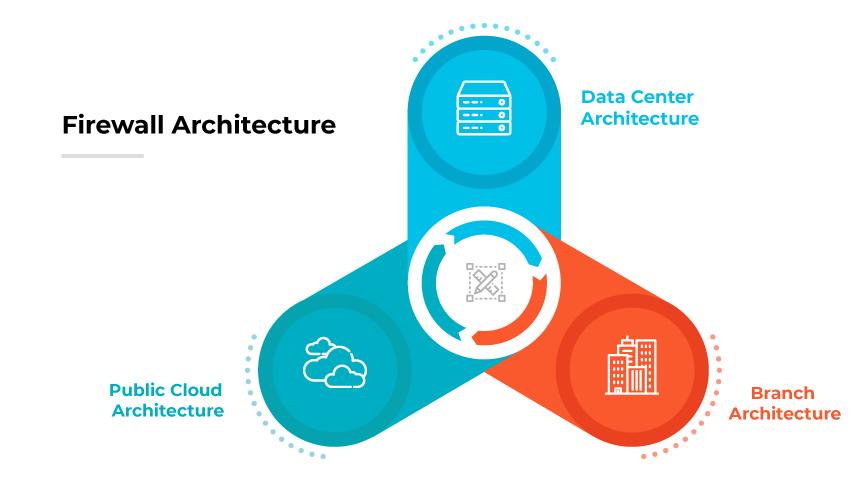

Arquitectura de cortafuegos

La arquitectura de cortafuegos se refiere al diseño e implementación de cortafuegos en diversos entornos para proteger redes, aplicaciones y datos. Los diagramas de cortafuegos han evolucionado a lo largo de los años en respuesta a los cambiantes panoramas tecnológicos y a las amenazas emergentes.

Antes, los cortafuegos se entendían principalmente en términos de tipos, como el filtrado de paquetes o los sistemas de prevención de intrusiones. Sin embargo, el enfoque ha pasado de la simple clasificación de los cortafuegos por sus tecnologías específicas a la comprensión de su papel en diversos entornos. El principal objetivo de las arquitecturas modernas sigue siendo salvaguardar las redes y los datos.

Arquitectura del centro de datos

El centro de datos representa una arquitectura distinta. En muchos centros de datos, los cortafuegos, a menudo denominados dispositivos "top of the rack", protegen los servidores y las cargas de trabajo. Estas soluciones están optimizadas para operaciones de centros de datos de alta velocidad, pero pueden encargarse de tareas avanzadas de protección frente a amenazas, como detener el malware. Además, con cargas de trabajo variadas en un centro de datos, la segmentación se vuelve crucial. Ya se trate de servidores web de cara al exterior o de servidores internos, los diferentes servidores tienen diferentes panoramas de amenazas. Las configuraciones apropiadas garantizan la protección adecuada de diversas cargas de trabajo.

Arquitectura de nube pública

Con la migración de las cargas de trabajo a entornos de nube pública, la arquitectura debe adaptarse. Estos entornos requieren cortafuegos capaces de proteger construcciones específicas de la nube. Además, con el auge de las aplicaciones en contenedores, existe la necesidad de soluciones que puedan abordar estos casos de uso en entornos de nube. Los principales proveedores han empezado a ofrecer soluciones integradas directamente en plataformas en la nube. Esto permite la gestión directa de las reglas desde las interfaces de la nube, agilizando las operaciones y garantizando el cumplimiento.

Arquitectura de ramas

Al hablar de la implementación en un entorno de sucursales u oficinas, es esencial reconocer que el término "arquitectura" se refiere más al caso de uso que a un diseño estructural tradicional. En este contexto, la arquitectura de sucursales se refiere a cómo se colocan estratégicamente los cortafuegos en una oficina para proteger tanto el tráfico interno como el externo. Esto implica considerar las soluciones basadas en zonas, el refuerzo de la seguridad mediante la identidad y la identificación de aplicaciones, entre otros factores. Una solución moderna en un entorno de sucursales es fundamental para supervisar y proteger frente a las amenazas, especialmente a medida que las cargas de trabajo y las actividades de los usuarios siguen evolucionando.

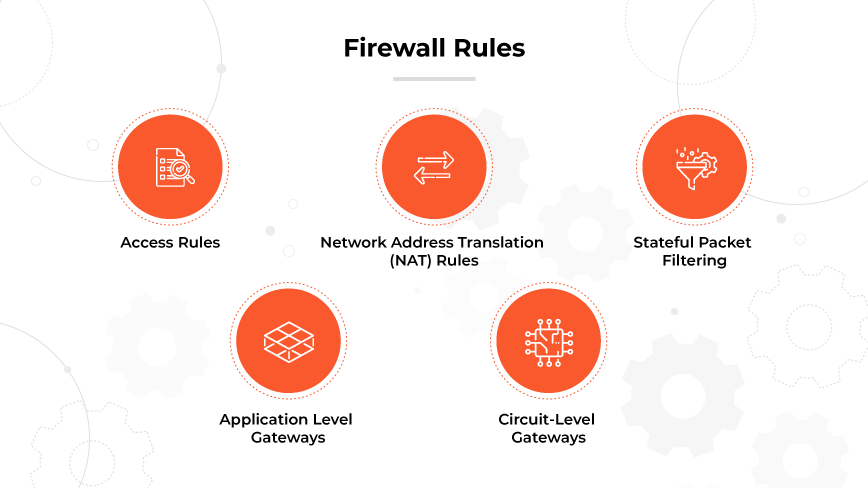

Reglas del cortafuegos

Las reglas del cortafuegos son especificaciones establecidas por los administradores de red que indican a un cortafuegos cómo procesar el tráfico de red entrante y saliente. Al dictar cómo deben gestionar el tráfico los cortafuegos en función de parámetros como las direcciones IP de origen o destino, los puertos y los protocolos, desempeñan un papel fundamental en el mantenimiento de la seguridad de red.

Tipos de reglas cortafuegos

Normas de acceso

Las reglas de acceso gestionan el tráfico evaluando parámetros como las direcciones de origen y destino, el protocolo y el número de puerto. El tráfico se permite, se bloquea o se rechaza en función de estas evaluaciones.

Reglas de traducción de direcciones de red (NAT)

Esenciales para alterar las direcciones IP a medida que el tráfico se mueve entre redes, las reglas NAT facilitan el enrutamiento y pueden proteger las redes privadas de amenazas externas.

Filtrado de paquetes con estado

El filtrado de paquetes con seguimiento de estado inspecciona los paquetes de datos individuales en relación con los estados de conectividad existentes en la red, tomando decisiones para permitir o bloquear el tráfico tras la comparación.

Puertas de enlace a nivel de aplicación

Operando en la capa 7 del modelo OSI, las puertas de enlace a nivel de aplicación median en el tráfico entre Internet y una red interna, a menudo utilizadas para controlar el acceso.

Puertas de enlace a nivel de circuito

Al trabajar en la capa 5 del modelo OSI, las puertas de enlace a nivel de circuito verifican la legitimidad de una sesión mediante la supervisión de los apretones de manos TCP, centrándose en verificar la legitimidad del sistema remoto en lugar de inspeccionar los paquetes individuales.

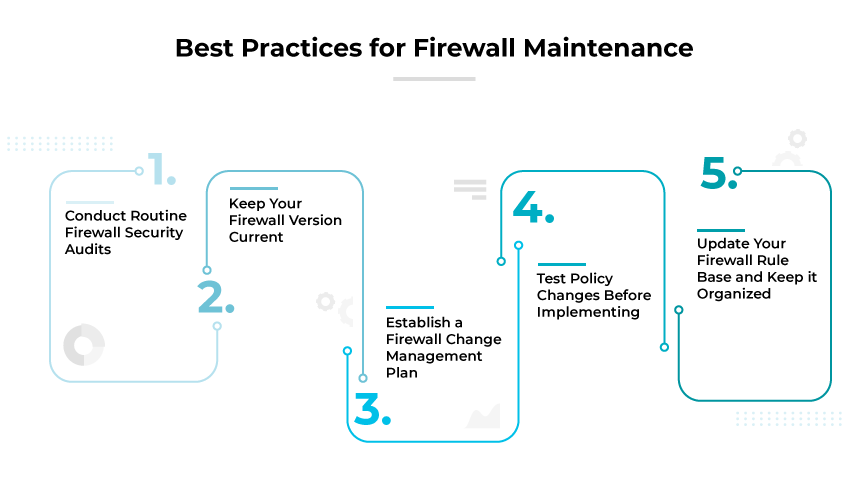

Mejores prácticas de cortafuegos

Endurezca y configure correctamente

Antes de la implementación, es imprescindible parchear y endurecer el sistema operativo. Siguiendo las directrices de configuración tanto de los proveedores como de fuentes externas acreditadas, como el Centro para la Seguridad en Internet, las organizaciones pueden consolidar su primera línea de defensa.

Estrategia de implementación

Los cortafuegos sirven como pilares en la ejecución de doctrinas de seguridad de confianza cero. No se puede subestimar su papel en la regulación del acceso a través de los límites de las redes con diversas configuraciones, ya se trate de conexiones macrosegmentadas entre redes o de aislamiento microsegmentado dentro de una red.

Mejore la seguridad de los cortafuegos

Elevar la seguridad de los cortafuegos implica múltiples medidas. Es aconsejable desactivar los protocolos inseguros como telnet y SNMP y, si es necesario, cambiar a configuraciones seguras. Además, es vital mantener copias de seguridad, supervisar los cambios del sistema y estar al tanto de las vulnerabilidades conocidas.

Gestionar cuentas de usuario

La seguridad comienza con la gestión de los usuarios. Las cuentas y contraseñas predeterminadas deben modificarse con prontitud. Al imponer la autenticación multifactor y una normativa estricta en materia de contraseñas, junto con controles de acceso basados en funciones, se puede mitigar considerablemente el riesgo de acceso no autorizado.

Controlar el tráfico y el acceso

Al clasificar y controlar el tráfico en función de distintas categorías, como externas, internas o unidades de negocio específicas, se mantiene un flujo sistemático y organizado.

Mantener el cumplimiento

Es primordial alinear las políticas con los mandatos normativos pertinentes. A menudo, esta alineación hace necesaria la integración de mecanismos de seguridad auxiliares como VPN, programas antivirus y sistemas de detección de intrusos para garantizar una protección integral.

Pruebas periódicas

Un enfoque proactivo implica el uso de herramientas para el análisis de rutas y la verificación de la integridad de las políticas. Mediante la optimización rutinaria del rendimiento, no sólo en función de las funcionalidades sino también de los patrones de uso, las organizaciones pueden garantizar la eficacia de sus operaciones. Además, las pruebas de penetración son un ejercicio valioso para detectar vulnerabilidades.

Auditorías rutinarias

Para mantener la integridad, es esencial confirmar la vigencia del software y el firmware, así como la funcionalidad de los registros. Instaurar un enfoque estructurado para las modificaciones de las políticas garantiza que la seguridad nunca se vea comprometida, incluso cuando se realizan ajustes.

Profundice para asegurarse de que sus conocimientos sobre las mejores prácticas de cortafuegos están al día leyendo nuestro artículo, Mejores prácticas clave de cortafuegos.

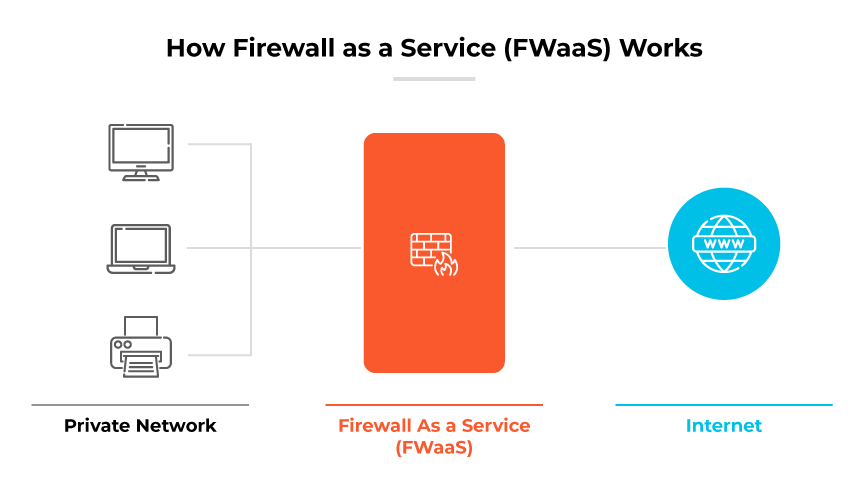

¿Qué es el cortafuegos como servicio (FWaaS)?

El cortafuegos como servicio (FWaaS) desplaza las funcionalidades típicas de los equipos in situ a la nube. FWaaS ofrece las funciones avanzadas de seguridad de red que se encuentran en los NGFW. Esto incluye la inspección tradicional del tráfico, así como la prevención de intrusiones, la aplicación de políticas específicas para cada aplicación, el filtrado de URL y la detección avanzada de malware.

La transición a la nube permite a FWaaS proporcionar medidas de seguridad escalables y adaptadas a las necesidades específicas de una organización. Al funcionar en la nube, el FWaaS elimina la necesidad de infraestructura física, reduciendo así las exigencias de gestión y mantenimiento. Esto es especialmente valioso para las organizaciones con una fuerza de trabajo remota en crecimiento o múltiples ubicaciones de oficinas, ya que garantiza protocolos de seguridad coherentes independientemente de dónde acceda un empleado a la red.

Al situarse entre una red y la conectividad a Internet, FWaaS examina el tráfico entrante para discernir y contrarrestar las amenazas. Se trata de inspeccionar las cabeceras de los paquetes de datos para averiguar su origen y posibles indicadores maliciosos. Algunas soluciones FWaaS ofrecen incluso la inspección profunda de paquetes, que profundiza en el contenido de los paquetes de datos, garantizando una comprensión más completa de las amenazas potenciales.

Sepa por qué las organizaciones necesitan el cortafuegos como servicio (FaaS) leyendo, ¿Qué es el cortafuegos como servicio?

Comparación de cortafuegos con otras tecnologías de seguridad

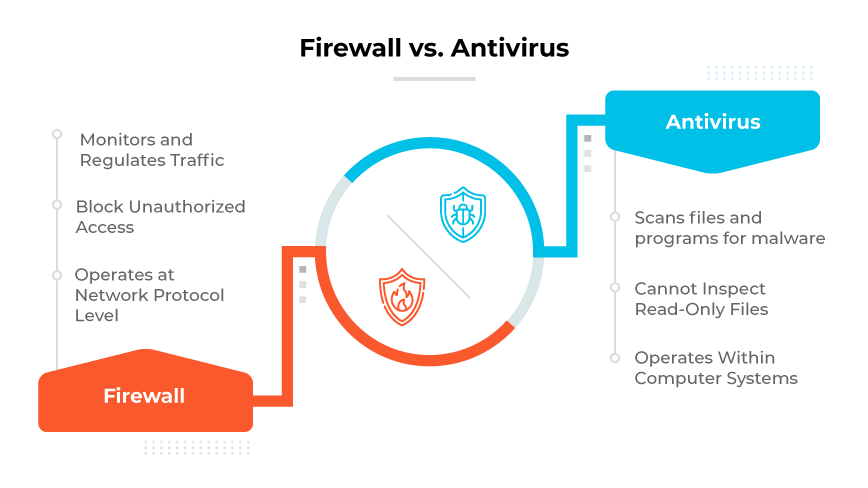

Cortafuegos frente a antivirus

Los cortafuegos se encargan principalmente de supervisar y regular el tráfico de datos que entra y sale de una red, con el objetivo de bloquear el acceso no autorizado. Pueden estar basados tanto en hardware como en software y funcionan a nivel del protocolo de red, lo que los hace cruciales para frustrar intrusiones no deseadas.

Por otro lado, el software antivirus opera dentro de los sistemas informáticos, escaneando archivos y programas en busca de elementos maliciosos como virus, gusanos y troyanos. Al detectar, prevenir y eliminar estas amenazas, las herramientas antivirus desempeñan un papel fundamental a la hora de salvaguardar la integridad de un sistema informático. Sin embargo, una limitación es su incapacidad para inspeccionar archivos de sólo lectura.

Mientras que los cortafuegos ofrecen protección predominantemente a nivel de red, las soluciones antivirus hacen hincapié en la seguridad de los endpoints. Cuando se implementan juntas, ambas herramientas proporcionan una defensa integral contra una amplia gama de ciberamenazas. Combinarlas garantiza que se aborden tanto las amenazas externas como las internas.

Descubra las diferencias clave entre las funciones de los cortafuegos y los antivirus leyendo, Cortafuegos | Antivirus: ¿Cuál es la diferencia?

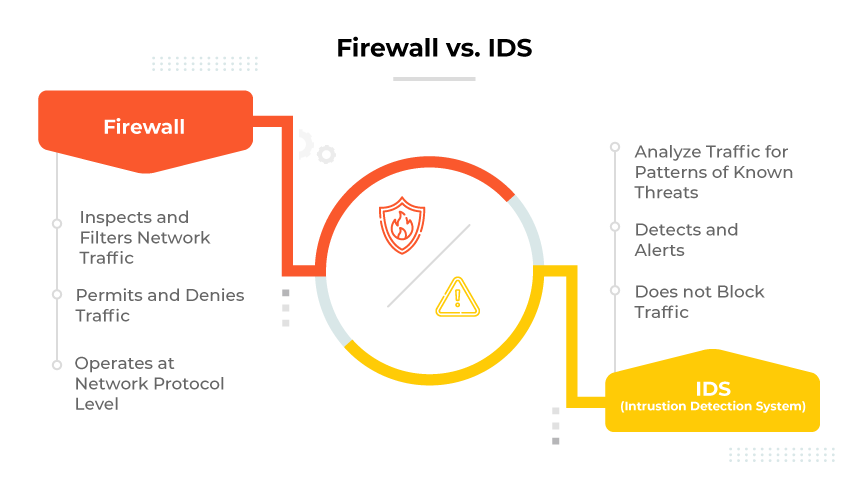

Cortafuegos frente a IDS

Un cortafuegos inspecciona y filtra activamente el tráfico de la red basándose en reglas establecidas. Analizando los metadatos de los paquetes de red, determina qué tráfico debe permitirse o denegarse, creando una barrera contra la comunicación no deseada.

Por el contrario, un IDS es más bien un observador atento. Examina el tráfico de la red y busca patrones o actividades que se alineen con amenazas conocidas. Al identificar tales patrones, lanza una alerta para que el personal de ciberseguridad actúe en consecuencia. Un IDS no interviene ni bloquea el tráfico; su función principal es la detección y la alerta.

En muchas soluciones modernas de ciberseguridad, estas capacidades se fusionan, ofreciendo tanto filtrado de tráfico como detección de amenazas en un único sistema.

Historia de los cortafuegos

Los cortafuegos surgieron a finales de la década de 1980 como una solución para salvaguardar los recursos internos de las empresas. Los primeros, los sistemas de filtrado de paquetes, examinaban la dirección de destino, el protocolo y el número de puerto de los paquetes de datos. El tráfico que no se ajustaba a una serie de normas era descartado o rechazado.

La progresión de la tecnología condujo al desarrollo de los cortafuegos con estado. Esta nueva generación llevaba un registro de las conexiones informáticas, reteniendo los paquetes de datos para evaluar su estado antes de decidir sobre su legitimidad. Esta capacidad de determinar si un paquete formaba parte de una conexión existente o nueva simplificó el proceso de filtrado.

A principios de la década de 2000 se produjo un cambio hacia los dispositivos de gestión unificada de amenazas (UTM). Combinando varias tecnologías de seguridad, los UTM ofrecían una única plataforma para proporcionar múltiples capas de protección. Integraron cortafuegos, antivirus, prevención de intrusiones y mucho más. Aunque consolidaron múltiples tecnologías de sistemas de seguridad de red, la falta de integración nativa provocó a veces lagunas en la seguridad, un rendimiento más lento y una gestión compleja.

En 2008, los Cortafuegos de nueva generación (NGFW) hicieron su entrada y Palo Alto Networks desempeñó un papel decisivo a la hora de definir y ser pionero en este segmento. A diferencia de los UTM, los NGFW proporcionados por PANW y otros proveedores ofrecían capacidades integradas de forma nativa. Hicieron hincapié en la identificación del tráfico en función de la aplicación, el usuario y el contenido, e incorporaron funciones como la prevención de intrusiones, la seguridad web y la inspección del tráfico cifrado. Es importante destacar que los NGFW de Palo Alto Networks subrayaron la importancia de la protección de la identidad de los usuarios, destacando que muchas brechas de seguridad implicaban credenciales comprometidas.

El avance más reciente es la introducción de Cortafuegos de nueva generación potenciados por aprendizaje automático (NGFWs ML-Powered) en 2020. Éstas utilizan el aprendizaje automático para predecir y contrarrestar las amenazas en tiempo real. Mientras el sector empezaba a adaptarse a los NGFW con ML, Palo Alto Networks se encontraba entre los pioneros, aprovechando el aprendizaje automático no sólo para identificar amenazas conocidas y sus variantes, sino también para detectar anomalías en el comportamiento de la red, proporcionando recomendaciones de seguridad a medida.

En el contexto del cambio a la computación en la nube, los cortafuegos basados en la nube o las soluciones de seguridad suministradas desde la nube han cobrado importancia. Palo Alto Networks desempeñó un papel importante aquí con su oferta Prisma Access, que proporciona soluciones de seguridad nativas de la nube para las organizaciones.

La tecnología de cortafuegos sigue avanzando, con la integración del aprendizaje automático y la inteligencia artificial marcando hitos notables.

Preguntas frecuentes

Un cortafuegos es una solución de seguridad de red que regula el tráfico basándose en reglas de seguridad específicas. Examina los paquetes de datos y decide si permitirlos, bloquearlos o eliminarlos en función de criterios establecidos. El objetivo principal es proteger los dispositivos de red supervisando el flujo de tráfico y bloqueando las amenazas potenciales.

Un cortafuegos defiende los ordenadores o las redes de accesos no autorizados y amenazas potenciales mediante la supervisión y el filtrado de datos entre redes privadas y externas. Identifica y bloquea el tráfico malicioso comparándolo con firmas de amenazas conocidas y escudriñando el recorrido de cada paquete. Además, protege frente a las amenazas que puedan eludir el perímetro o provenir de una red interna.

Un cortafuegos proporciona la función de supervisar y regular el tráfico de la red basándose en reglas de seguridad definidas. Examina los paquetes en función de criterios establecidos, rechazando o permitiendo los datos en función de estas reglas. Además, emplean la inspección de paquetes con estado, lo que garantiza una evaluación exhaustiva de cada paquete en el contexto de su sesión de origen.

Para una seguridad óptima, tanto los particulares como las organizaciones deberían emplear cortafuegos para proteger sus datos y mantener la integridad de su red o sistemas domésticos.

Los cortafuegos se implementan en función de las necesidades específicas y la arquitectura de la red o el dispositivo que pretenden proteger. Los tipos de incluyen cortafuegos de red, que protegen redes enteras; cortafuegos basados en host que supervisan dispositivos individuales; y factores de forma como cortafuegos de hardware y software. La elección también depende de su ubicación prevista dentro de la infraestructura de la red, del método de filtrado de datos requerido y de los sistemas específicos que está diseñado para salvaguardar.

Un cortafuegos se utiliza para salvaguardar las redes controlando y filtrando el tráfico de datos, asegurando que sólo el tráfico legítimo consigue entrar y bloqueando las amenazas potenciales.

Un cortafuegos puede manifestarse de diferentes formas. Como dispositivo de hardware, podría parecerse a una típica caja de red montable en bastidor con puertos y LED. En forma de software, suele aparecer como una interfaz de usuario que muestra los ajustes y los datos de tráfico. La apariencia varía en función del tipo, ya sea para una gran empresa, una pequeña oficina o un dispositivo individual.

Entre los ejemplos de cortafuegos se incluyen los clasificados por sistemas protegidos, como los basados en red y en host; factores de forma, como hardware y software; ubicación dentro de la infraestructura de red, como distribuida o interna; y método de filtrado de datos, como NGFW o WAF.

Un cortafuegos es una solución de seguridad de red que supervisa y regula el tráfico basándose en normas de seguridad definidas y acepta, rechaza o desecha el tráfico en consecuencia.

Un servidor Proxy actúa como intermediario entre un usuario e Internet, procesando las peticiones del usuario mediante la búsqueda de recursos en otros servidores. Por el contrario, un cortafuegos supervisa y controla el tráfico de la red basándose en políticas de seguridad definidas, protegiendo los sistemas de accesos no autorizados o amenazas. Aunque ambas mejoran la seguridad de red, cumplen funciones primarias distintas en el ámbito de la ciberseguridad.