Navegador empresarial seguro | Prisma Browser

- 1. Protección del acceso de terceros y contratistas

- 2. Supervisión y gestión de la actividad de usuarios con privilegios

- 3. Habilitación de políticas BYOD seguras

- 4. Prevención de la exposición de datos en aplicaciones de GenAI

- 5. Mitigación de las amenazas basadas en web en el navegador

- 6. Reducción de la dependencia de VDI

- 7. Protección del tráfico no descifrable

- 8. Protección de datos en el último kilómetro

- 9. Incorporación de fusiones y adquisiciones seguras

- 10. Prevención de la fuga de datos a través de personas con acceso legítimo

- Preguntas frecuentes de casos prácticos de uso de navegadores empresariales seguros

10 casos de uso de navegadores empresariales seguros [más ejemplos y consejos]

- 1. Protección del acceso de terceros y contratistas

- 2. Supervisión y gestión de la actividad de usuarios con privilegios

- 3. Habilitación de políticas BYOD seguras

- 4. Prevención de la exposición de datos en aplicaciones de GenAI

- 5. Mitigación de las amenazas basadas en web en el navegador

- 6. Reducción de la dependencia de VDI

- 7. Protección del tráfico no descifrable

- 8. Protección de datos en el último kilómetro

- 9. Incorporación de fusiones y adquisiciones seguras

- 10. Prevención de la fuga de datos a través de personas con acceso legítimo

- Preguntas frecuentes de casos prácticos de uso de navegadores empresariales seguros

- 1. 1. Protección del acceso de terceros y contratistas

- 2. 2. Supervisión y gestión de la actividad de usuarios con privilegios

- 3. 3. Habilitación de políticas BYOD seguras

- 4. 4. Prevención de la exposición de datos en aplicaciones de GenAI

- 5. 5. Mitigación de las amenazas basadas en web en el navegador

- 6. 6. Reducción de la dependencia de VDI

- 7. 7. Protección del tráfico no descifrable

- 8. 8. Protección de datos en el último kilómetro

- 9. 9. Incorporación de fusiones y adquisiciones seguras

- 10. 10. Prevención de la fuga de datos a través de personas con acceso legítimo

- 11. Preguntas frecuentes de casos prácticos de uso de navegadores empresariales seguros

1. Protección del acceso de terceros y contratistas

Los trabajadores independientes, como autónomos, contratistas y consultores, suelen operar fuera de los límites tradicionales de las TI. Utilizan sus propios dispositivos no gestionados, trabajan en varias organizaciones y con frecuencia necesitan acceder al SaaS y a las aplicaciones privadas de la empresa. Lo que significa que introducen riesgos difícil de controlar que además no se ralentizan.

He aquí por qué esto es un reto.

Los dispositivos no gestionados aumentan la superficie de ataque. La mayoría de los ataques de ransomware and phishing llegan a través de navegadores web o endpoints comprometidos. Y dado que los trabajadores independientes suelen saltarse los mismos procesos de incorporación y supervisión que los empleados a tiempo completo, los datos confidenciales resultan más difíciles de proteger.

Un navegador empresarial seguro ayuda a contener este riesgo. Permite a los trabajadores autónomos acceder sólo a lo que necesitan. Con políticas de seguridad aplicadas a nivel de navegador —como el enmascaramiento de datos confidenciales, el bloqueo de cargas no autorizadas y la inspección del tráfico en tiempo real— es posible mantener la conformidad sin implementar entornos de escritorio integrales.

Así:

En otras palabras: las organizaciones pueden reducir la complejidad al tiempo que extienden las protecciones a todos los usuarios, independientemente de la titularidad del dispositivo o de la situación laboral. Eso es clave para mantener la productividad y la seguridad al mismo tiempo.

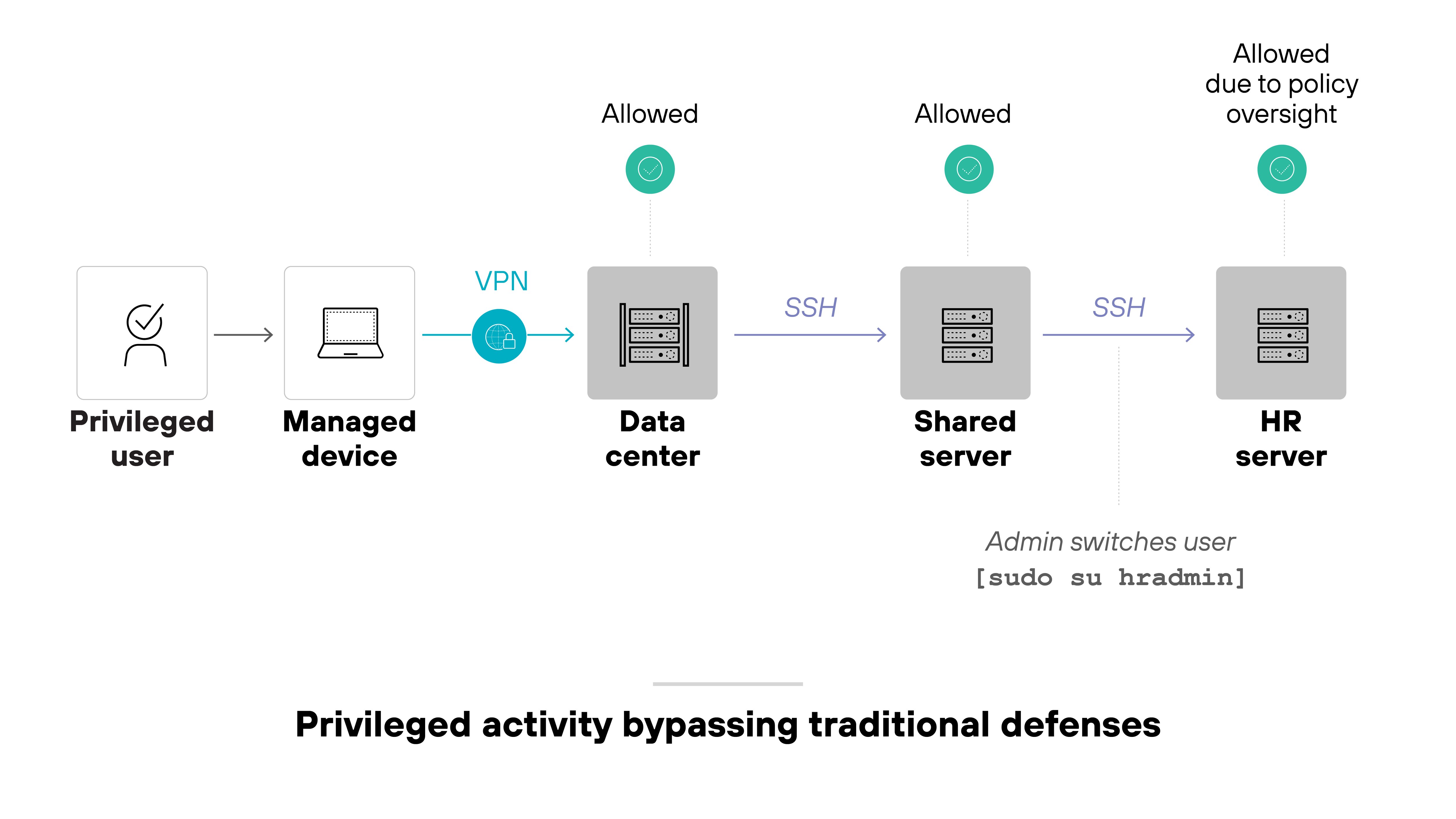

2. Supervisión y gestión de la actividad de usuarios con privilegios

Los usuarios con privilegios gestionan los sistemas que mantienen todo en funcionamiento. Tienen acceso con privilegios elevados a infraestructuras críticas, datos sensibles y controles administrativos. Cualquier fallo o filtración podría tener graves consecuencias operativas o de seguridad.

El reto es la visibilidad y el control. Estos usuarios suelen trabajar en distintos entornos y utilizan protocolos seguros como SSH o RDP para acceder a sistemas remotos. Sin políticas de acceso precisas y una supervisión adecuada de las sesiones, la actividad con privilegios puede eludir las defensas tradicionales.

Un navegador empresarial seguro ayuda a reducir este riesgo.

Permite controles contextuales directamente en el navegador, como el acceso justo a tiempo (JIT), la comprobación de la postura del dispositivo y la autenticación escalonada para tareas delicadas. También puede restringir el comportamiento de la sesión, registrar acciones y aplicar reglas de acceso con el mínimo privilegio sin necesidad de un control total del endpoint.

Así es como funciona:

En otras palabras: Las organizaciones pueden supervisar y gestionar la actividad de los usuarios con privilegios de forma precisa y nativa del navegador. Esto facilita la detección de anomalías, la prevención de accesos no autorizados y el cumplimiento de la normativa sin por ello ralentizar las operaciones.

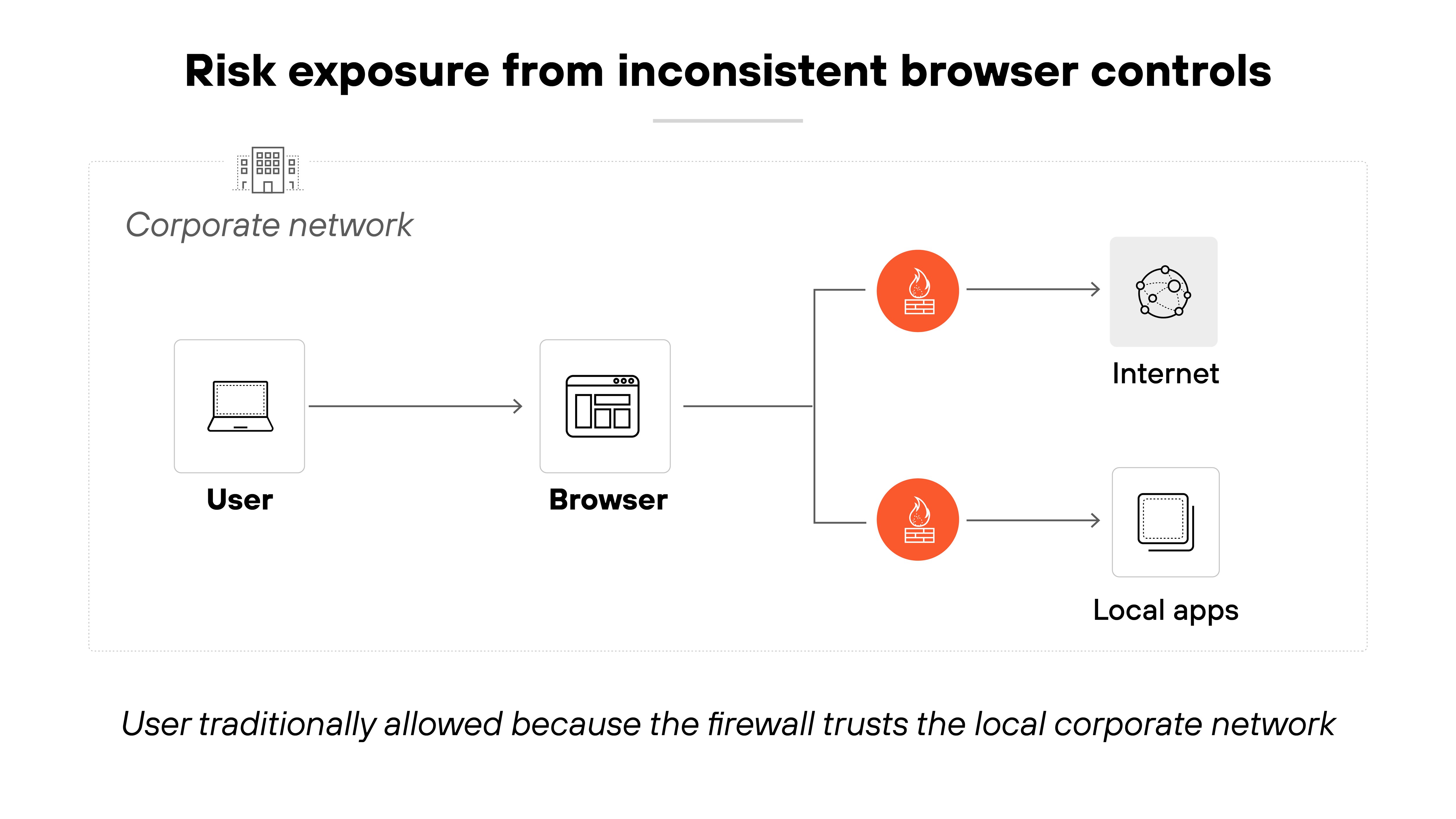

3. Habilitación de políticas BYOD seguras

Los programas Bring-your-own-device (BYOD, traiga su propio dispositivo) permiten a los empleados utilizar sus dispositivos personales para trabajar. Esto favorece la flexibilidad y puede reducir los costes de hardware. Pero también amplía la superficie de ataque, especialmente cuando los dispositivos no gestionados acceden a aplicaciones sensibles.

He aquí por qué es un problema.

La mayoría de las amenazas basadas en la Web se originan en los navegadores. Y sin controles coherentes en todos los dispositivos, las organizaciones pueden perder visibilidad de los comportamientos de riesgo, el movimiento de datos o incluso el uso indebido de credenciales.

Las soluciones tradicionales como VDI y DaaS suelen ser demasiado caras o frustrantes para adaptarse a todos los usuarios.

Un navegador empresarial seguro ofrece un enfoque más práctico. Permite el acceso seguro a SaaS y a aplicaciones privadas sin necesidad de una gestión completa del dispositivo. La seguridad se aplica directamente en el navegador —mediante comprobaciones de postura, aplicación de políticas y controles de protección de datos— de modo que los dispositivos personales permanecen aislados de los activos de la empresa.

En otras palabras: BYOD puede seguir siendo flexible sin comprometer la supervisión. Ese equilibrio facilita el apoyo a una plantilla moderna sin crear nuevas brechas de seguridad.

4. Prevención de la exposición de datos en aplicaciones de GenAI

Hoy en día, la mayoría de las organizaciones no tienen visibilidad de la actividad de los usuarios en las aplicaciones de inteligencia artificial generativa.

Sin embargo, las herramientas de IA generativa se están convirtiendo en una parte fundamental de muchos flujos de trabajo. Estas apoyan desde la creación de contenidos hasta el desarrollo de software y el análisis de datos.

Pero también plantean nuevos problemas de seguridad, sobre todo cuando los usuarios introducen datos confidenciales en modelos públicos.

He aquí por qué es importante.

La mayoría de las plataformas de GenAI operan en la nube. Esto significa que las organizaciones no controlan totalmente el destino de los datos una vez enviados. Sin barreras de seguridad, los usuarios pueden compartir sin saberlo información confidencial, propiedad intelectual o datos de clientes con servicios de terceros.

![Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them. Architecture diagram illustrating a scenario labeled 'Accidental data exposure in GenAI apps.' On the left, a user uploads a secure file that contains sensitive information such as social security numbers and account numbers. The user then issues a prompt that reads, 'Please summarize this file.' On the right, the GenAI system responds with a summary that includes partial sensitive data, displaying a response such as 'Account numbers starting with [000-00...].' Arrows connect the user and GenAI to show the flow of information between them.](/content/dam/pan/en_US/images/cyberpedia/secure-enterprise-browser-use-cases/Secure-Browser-2025_10.png)

Un navegador empresarial seguro ayuda a reducir ese riesgo. Permite aplicar las políticas directamente en el punto de interacción, dentro del navegador. Por ejemplo, los equipos de seguridad pueden bloquear o redactar entradas sensibles, aplicar controles basados en el contenido y restringir el uso en función de la identidad, la postura del dispositivo o el contexto de la aplicación.

En otras palabras: las organizaciones pueden habilitar GenAI de forma segura sin sacrificar la protección de datos. Esto es especialmente importante a medida que estas herramientas se integran más en las operaciones diarias.

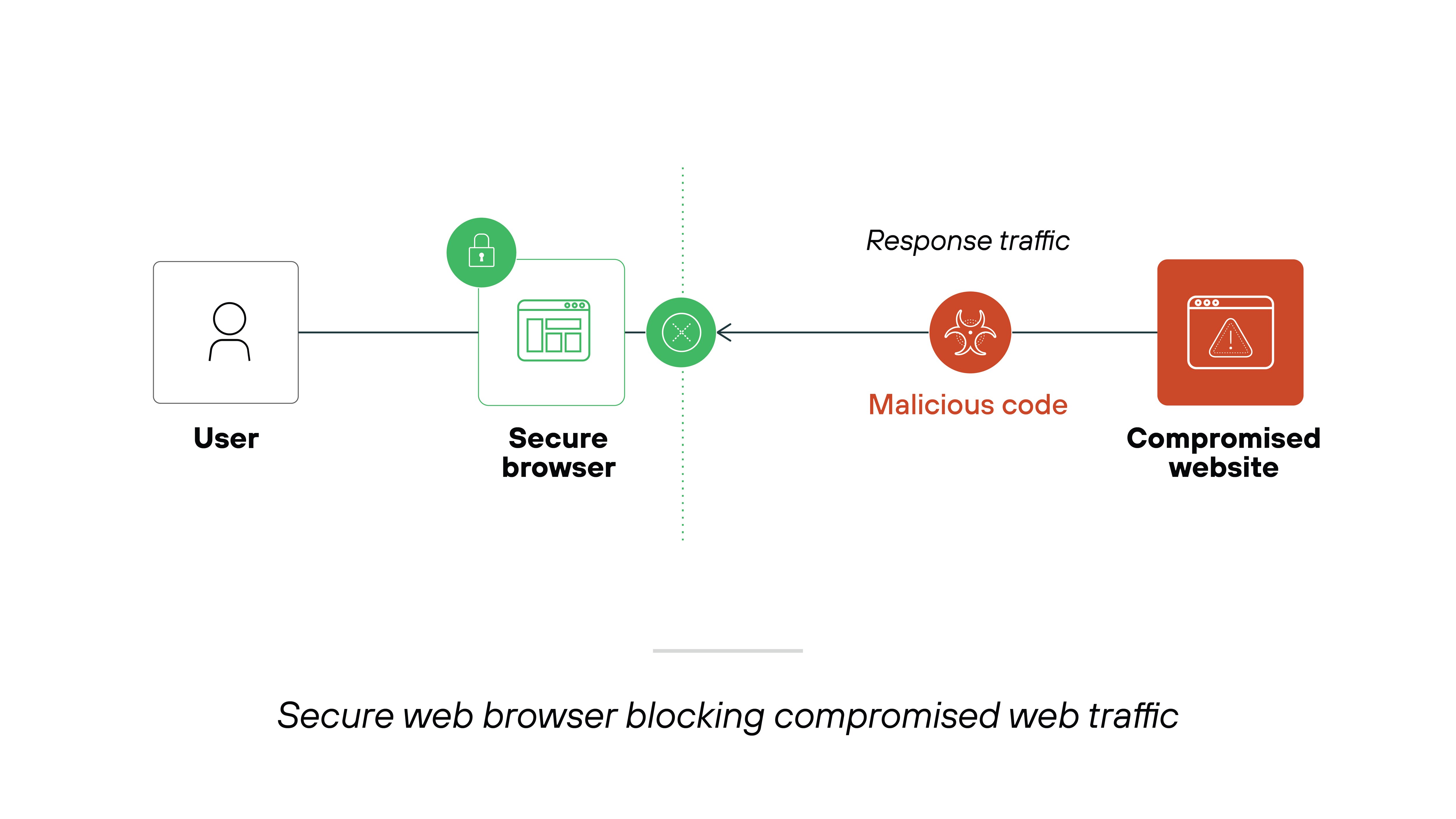

5. Mitigación de las amenazas basadas en web en el navegador

El navegador es uno de los principales objetivos de los ataques externos. Conecta a los usuarios con aplicaciones SaaS, plataformas en la nube y sitios web públicos; creando un canal abierto a la suplantación de identidad o phishing, al malware y a intentos de explotación. Por eso, la actividad del navegador debe supervisarse y controlarse como cualquier otra superficie de amenaza.

He aquí el reto.

La mayoría de los navegadores no se han diseñado teniendo en cuenta el riesgo empresarial. Estos ofrecen un control limitado sobre la forma en que los usuarios interactúan con los datos y las aplicaciones. Esto hace que sea fácil provocar incidentes de seguridad —incluso involuntariamente— a través de descargas, extensiones de terceros o sitios web no seguros.

Un navegador empresarial seguro cambia esta situación.

Aplica controles en tiempo real en el punto de uso. Los equipos de seguridad pueden inspeccionar el comportamiento, aplicar políticas según el tipo de aplicación o postura del dispositivo, y bloquear acciones de riesgo como la descarga de malware o el inicio de sesión en servicios personales.

Esto reduce la exposición sin interrumpir la experiencia del usuario.

Si va a implementar un acceso seguro a través del navegador, considere la posibilidad de restringir los inicios de sesión a nivel de dominio para evitar que los usuarios inicien sesión en cuentas personales dentro de la misma sesión. Esto ayuda a contener los intentos de phishing que se basan en la actividad entre cuentas y mantiene los flujos de trabajo confidenciales separados de los destinos no gestionados.

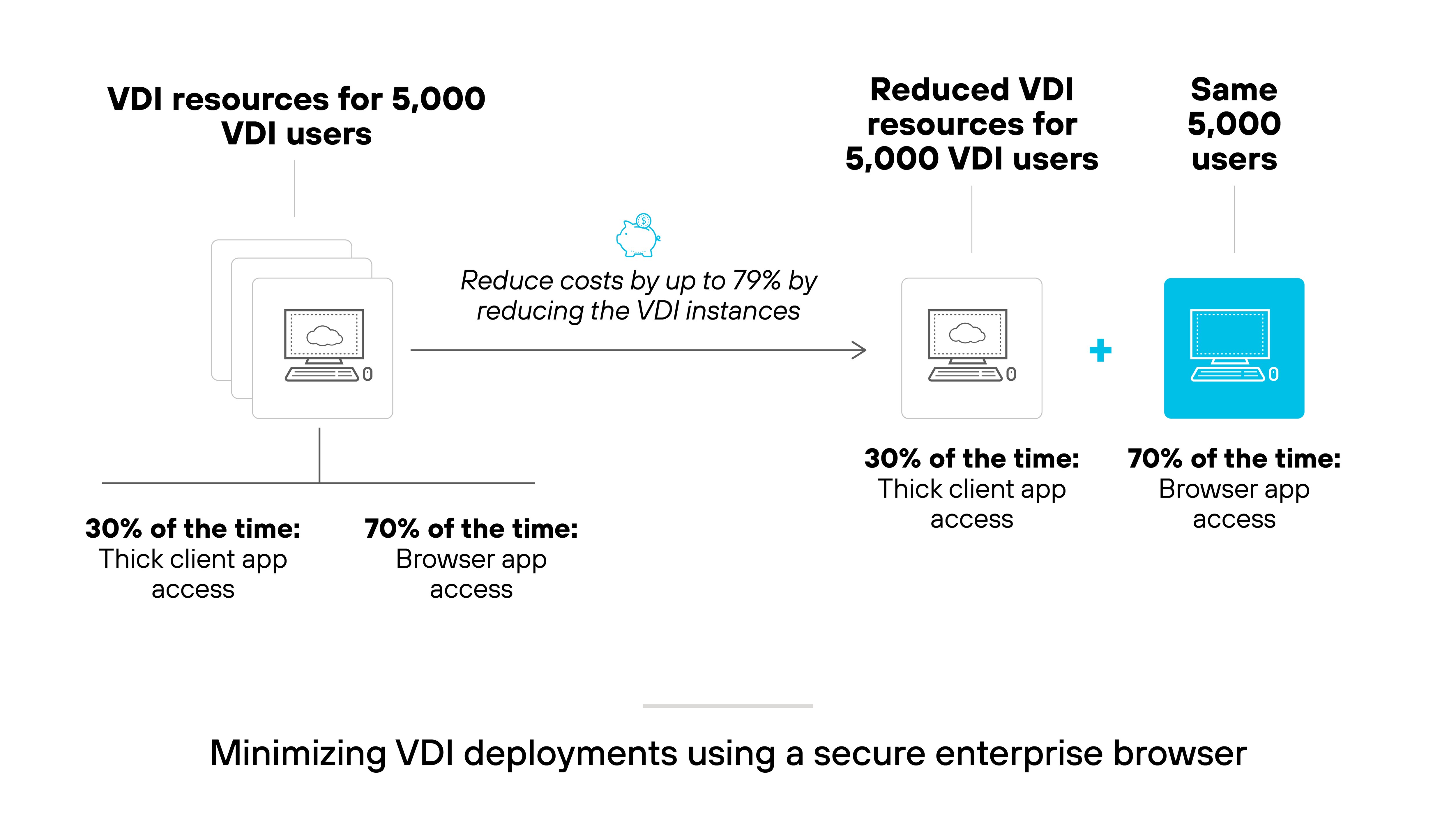

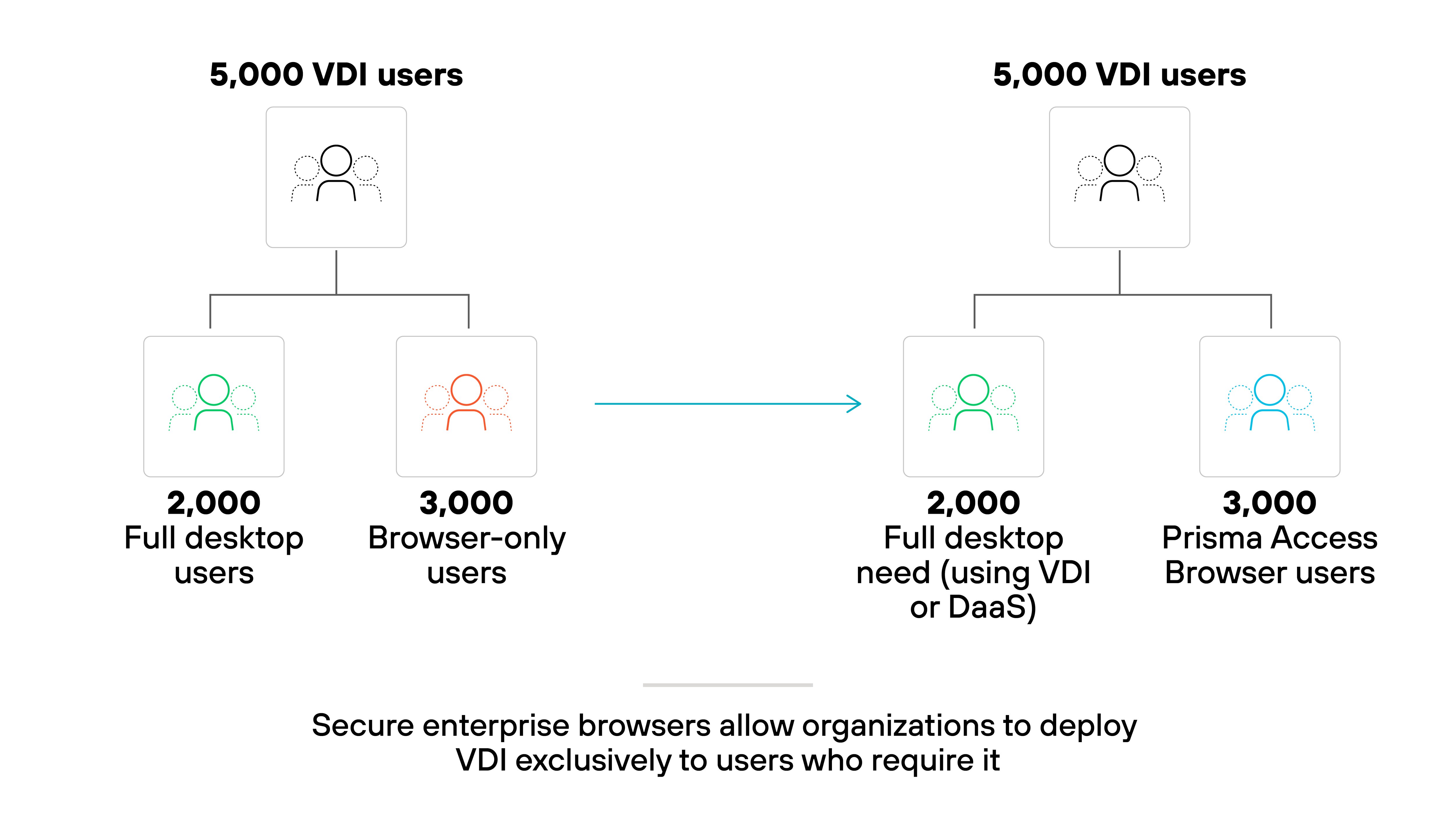

6. Reducción de la dependencia de VDI

La infraestructura de escritorio virtual (VDI) y el escritorio como servicio (DaaS) se utilizan habitualmente para dar soporte al acceso remoto. Estos ofrecen un control centralizado y entornos de usuario coherentes. Pero también introducen costes elevados, complejidad y compromisos de rendimiento.

He aquí por qué se está convirtiendo en un problema.

Las configuraciones VDI son difíciles de ampliar y mantener. Muchos usuarios sólo necesitan acceder a aplicaciones basadas en web, no a escritorios virtuales completos. Ejecutar toda la actividad a través de una VDI crea una sobrecarga que puede no ser necesaria.

Un navegador empresarial seguro ofrece una opción más sencilla. Permite el acceso seguro a SaaS y a aplicaciones web internas sin depender de escritorios virtuales. Esto significa menos licencias VDI, menos necesidad de infraestructuras y una mejor experiencia de usuario para las tareas basadas en navegador.

Básicamente, las organizaciones pueden reservar la VDI para los usuarios que realmente la necesitan. Todos los demás pueden operar de forma segura a través del navegador, lo que reduce los costes y la carga operativa en todos los ámbitos.

7. Protección del tráfico no descifrable

La práctica totalidad del tráfico de Internet está cifrado. Eso es bueno para la privacidad. Pero también dificulta que las herramientas de seguridad tradicionales inspeccionen y controlen lo que hacen los usuarios, especialmente dentro del navegador.

Este es el problema.

Algunos protocolos, como QUIC, no son fáciles de descifrar. Otros, como el tráfico de Microsoft 365, vienen con acuerdos de nivel de servicio que desaconsejan la inspección en profundidad. Por tanto, aunque el tráfico sea sospechoso, los equipos de seguridad pueden no ser capaces de analizarlo sin incumplir la normativa o perturbar el rendimiento.

Un navegador empresarial seguro ofrece un enfoque diferente. En lugar de descifrar el tráfico en tránsito, aplica controles directamente en el punto de uso, dentro del propio navegador.

Así es como funciona:

Esto significa que las organizaciones pueden seguir supervisando el acceso, aplicando políticas y detectando actividades de riesgo aunque el tráfico subyacente permanezca cifrado.

Básicamente, no necesita romper el cifrado para proteger la sesión. La visibilidad basada en navegador ayuda a cubrir las lagunas que dejan las herramientas basadas en red, especialmente a medida que más aplicaciones web y SaaS cambian a protocolos cifrados modernos.

8. Protección de datos en el último kilómetro

El navegador es donde los datos sensibles están más expuestos. Los usuarios leen, editan, descargan y comparten información crítica para la empresa en tiempo real. Es decir: el último kilómetro, o tramo, —donde los usuarios interactúan con los datos— es uno de los lugares más importantes para aplicar la seguridad.

He aquí por qué es importante.

Incluso con sólidas protecciones en la red y en la nube, los datos siguen estando en peligro una vez que llegan al usuario. Por ejemplo: alguien podría copiar contenido confidencial en una aplicación personal, hacer una captura de pantalla de material sensible o subir archivos a una unidad no autorizada. Los controles tradicionales suelen pasar por alto esta actividad.

Un navegador empresarial seguro aborda estas carencias directamente en el endpoint. Puede enmascarar datos confidenciales, bloquear capturas de pantalla, restringir la carga de archivos y aplicar marcas de agua, sin interrumpir la experiencia del usuario. Estas políticas se adaptan en función del contenido, la identidad del usuario y el contexto.

Es decir: Obtendrá un control preciso sobre cómo se accede a los datos y cómo se utilizan en el navegador. Esta es la clave para proteger la información en su punto más vulnerable, justo antes de que salga de su entorno.

9. Incorporación de fusiones y adquisiciones seguras

Las fusiones y adquisiciones dependen de la velocidad. Cuanto antes obtengan los empleados recién adquiridos acceso seguro a las aplicaciones y datos corporativos, más rápido aportará valor el acuerdo. Dicho de otro modo, el tiempo de acceso influye directamente en el tiempo de obtención de valor.

Pero hay un problema.

Los métodos tradicionales de incorporación, como el envío de portátiles o el aprovisionamiento de VDI, llevan semanas. También crean cuellos de botella logísticos, aumentan los costes y ralentizan la productividad. Si a esto le añadimos las limitaciones de cumplimiento o las evaluaciones de los dispositivos, el plazo se alarga aún más.

Un navegador empresarial seguro elimina muchos de estos retrasos. Permite el acceso seguro a SaaS, web y aplicaciones privadas en dispositivos gestionados y no gestionados. Los empleados pueden empezar a trabajar en cuestión de minutos, incluso antes de que se entregue el hardware corporativo.

Esto significa que las organizaciones pueden ampliar el acceso rápidamente sin sacrificar la seguridad. Los controles basados en el navegador aplican políticas por usuario, postura del dispositivo o tipo de datos, lo que ayuda al departamento de TI a cumplir la normativa y permite una integración rápida y segura.

Los equipos de seguridad pueden definir el acceso por grupos de usuarios, imponer comprobaciones de la postura de los dispositivos y aplicar políticas que tengan en cuenta el contexto, como marcas de agua, bloqueo de capturas de pantalla o restricciones de carga de archivos. Estas protecciones de último tramo ayudan a evitar la fuga de datos mientras los empleados trabajan desde dispositivos personales o adquiridos. El navegador también admite la desconexión rápida, por lo que el acceso puede revocarse al instante si es necesario.

10. Prevención de la fuga de datos a través de personas con acceso legítimo

No todas las amenazas vienen de fuera. Los riesgos internos, ya sean intencionados o accidentales, son una de las principales causas de exposición de datos. Y los navegadores son una de las formas más fáciles que tienen los usuarios de mover información confidencial sin ser detectados.

Eso es importante porque:

El navegador es donde los usuarios acceden a las herramientas corporativas, descargan archivos e interactúan con los datos. Sin barreras de protección, pueden copiar contenidos en aplicaciones personales, subir archivos a destinos no autorizados o desdibujar la línea que separa el trabajo del uso personal.

Un navegador empresarial seguro ofrece a los equipos de seguridad visibilidad y control sobre esas acciones. Por ejemplo, pueden bloquear la carga de archivos en unidades personales, impedir el copiado y pegado en flujos de trabajo de alto riesgo o poner marcas de agua en sesiones confidenciales. También pueden restringir el comportamiento de inicio de sesión o aislar sesiones por completo para separar identidades.

En pocas palabras: Puede reducir el riesgo de pérdida de datos sin interrumpir el trabajo legítimo. Esto hace que la protección de la capa de navegación sea una defensa práctica contra las amenazas internas en los entornos de trabajo modernos.